20/01/20 | Cyber

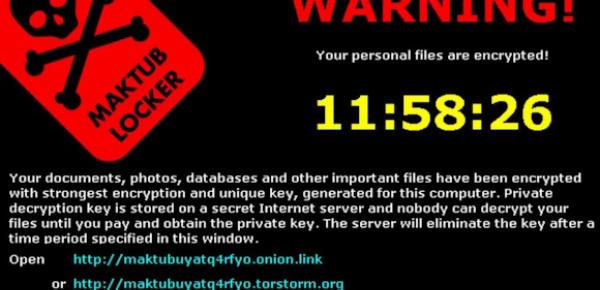

Ransomware: ein bisschen Geschichte. Die dunkle Seite der Kryptologie

Seit einiger Zeit hören wir von Ransomware: einer der bekanntesten Angriffe, vielleicht weil man dabei direkt in die Geldbörsen der Opfer greift ...

1363

Lesen

13/01/20 | Cyber

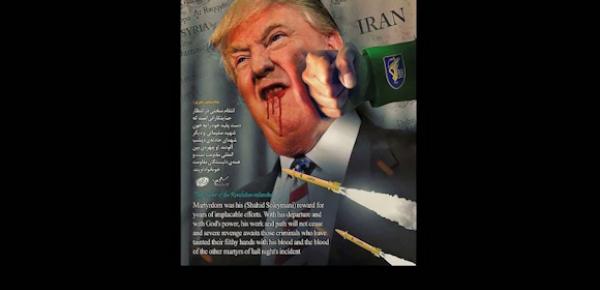

USA - Iran, ein neuer Hybridkrieg mit ungewisser Zukunft

„Es gibt einen stillen Krieg. Die Waffen sind unsichtbar, die Einsätze fließend und schwer zu identifizieren. Es könnte wie eine neuartige Spionagegeschichte scheinen und doch Ereignisse wie ...

930

Lesen

06/01/20 | Cyber

USA gegen Iran: Konventioneller oder Cyber-Konflikt?

Was in diesen Tagen auf der Welt passiert, können Sie in allen Zeitungen nachlesen. Natürlich ohne den Anspruch zu erheben, „die Wahrheit“ darüber lesen zu können, was passiert (aber dann gibt es ein „...

1121

Lesen

30/12/19 | Cyber

Datenverletzungskalender 2019

Jahresende. Momente des Nachdenkens und auch der Loslösung vom Alltag, wenn auch nur kurz. Beim Skifahren in den wunderschönen Bergen des Val Badia erinnere ich mich an die Lieder von ...

1415

Lesen

23/12/19 | Cyber

Phishing und gefälschte Nachrichten, von Ihrer E-Mail an Behörden: Wenn die Sicherheitsanfälligkeit zwischen Tastatur und Computer liegt ...

Möglicherweise haben Sie mindestens einmal E-Mails erhalten, in denen jemand, ein Beamter einer nicht näher bezeichneten Bank in einem beliebigen Land, Sie um ein paar Tausend gebeten hat ...

519

Lesen

16/12/19 | Cyber

Europäische Herausforderung für die Cybersicherheit: Italien Zweiter in der Gesamtwertung

Interview mit Emilio Coppa, Giovanni Lagorio und Mario Polino, Trainern des italienischen Cyber-Verteidigerteams „TEAM ITALY“, das aus Studenten des Ausbildungskurses besteht...

731

Lesen

09/12/19 | Cyber

APT 32 hacken BMW und Hyundai?

Vor ein paar Tagen kam die Nachricht, dass Hacker BMW und Hyundai angegriffen hätten. Bereits im Sommer sollen Hacker das Unternehmensnetzwerk von BMW infiltriert haben ...

787

Lesen

02/12/19 | Cyber

Lockheed Martin: Einige Updates zur Cyber-Risikoanalyse

(Manchmal kommen sie zurück …) Vor ein paar Monaten haben wir angehalten, um die Cyberrisiken im Zusammenhang mit der F-35 zu analysieren. Dazu gehörte auch eine Analyse des Netzwerks (natürlich dessen, was …

881

Lesen

25/11/19 | Cyber

Die Brigade der "Schattenkrieger"

Vor ein paar Tagen die Nachrichten über die Verfassung des 127. Cyber-Bataillons der Nationalgarde der Staatsarmee ...

2048

Lesen

18/11/19 | Cyber

Die Entwicklung der Cyberkapazität der Armee

Das Army Study Center, Denkzentrum der terrestrischen Militärkomponente 1, startet die erste ...

940

Lesen

13/11/19 | Cyber

2019 SECURITY: AI und APT mit ONLINE DEFENCE

Wir sehen uns heute auf der SAFETY-Messe in Mailand-Rho in der „Cyber Arena“ in Pavillon 5, dem Ausstellungsbereich,...

106

Lesen

06/11/19 | Cyber

Hacking die Hacker! Wann man in die (Cyber-) Leinwand fällt, ist die Spinne selbst ...

In früheren Artikeln wurde der Cyberspace oft als der Wilde Westen dargestellt, in dem die Klassiker spielen ...

642

Lesen

29/10/19 | Cyber

29. Oktober 1969: Arpanet wird geboren, das heutige Internet

1958 gründete der amerikanische Präsident DD Eisenhower die Advanced Research Project Agency, die Agentur für ...

1127

Lesen

28/10/19 | Cyber

Italien: Neue Technologien, Schulung und Steuerung nicht existierender Risiken

Heutzutage ist der Computer in vielen Fällen „unsichtbar“, zumindest im Sinne eines Instruments, das notwendigerweise aus einem ... besteht.

328

Lesen

21/10/19 | Cyber

Cyberangriff auf den Iran? Die Vereinigten Staaten sagen ...

Am 16. Oktober veröffentlichte Reuters den aufsehenerregenden Artikel „Exklusiv: Die USA führten einen geheimen Cyberangriff auf den Iran durch …“

1421

Lesen

14/10/19 | Cyber

Domestic Security Perimeter: Unternehmen konzentrieren sich auf Infrastruktur und Ausbildung

Das jüngste Gesetzesdekret zum Cyber-Sicherheitsperimeter ist das Ergebnis neuer Überlegungen zur Entwicklung von...

424

Lesen

07/10/19 | Cyber

HOW-TO: So erstellen Sie Ihre eigene "hausgemachte" Firewall

Eine praktische Möglichkeit, Geld zu sparen und Ihre Daten zu schützen. In dieser Zeit, in der die Finanzen von Unternehmen und...

12389

Lesen

02/10/19 | Cyber

Cybertech 2019: viele Worte und viele gute Absichten. Aber der Krieg dauert schon seit Jahren an ...

In einer wichtigen Zeit für Innovation und digitales Wachstum in Italien und ganz Europa ist Cybertech laut...

314

Lesen

23/09/19 | Cyber

Geschichten und Anekdoten eines Computerpioniers

Nicht quia difficilia sunt non audemus, sed quia non audemus difficilia sunt. (Es ist nicht, weil die Dinge schwierig sind, dass ...

1139

Lesen

16/09/19 | Cyber

Cortana, was passiert, wenn "le" gebeten wird, eine Mission bis zum Äußersten auszuprobieren?

Cortana, künstliche Intelligenz von Microsoft mit einem Namen, der von einer Halo-Videospielfigur entlehnt wurde ...

1793

Lesen