19/04/24 | Cyber

Biden legt die Figur des CAIO (Chief Artificial Intelligence Officer) fest

Am 28. März wurde das Memorandum M-24-10 herausgegeben, dessen Thema lautet: „Förderung von Governance, Innovation und Risikomanagement für den Einsatz künstlicher Intelligenz durch Behörden“. Der...

665

Lesen

11/04/24 | Cyber

Die XSS-Bedrohung und die Rolle der WAF

Unter den Cyberangriffen, die Skript-Injection-Methoden ausnutzen, ist Cross Site Scripting (XSS) sicherlich einer der bekanntesten und in diesem kurzen Artikel werde ich versuchen, ...

308

Lesen

05/04/24 | Cyber

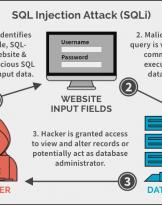

So bringen Sie Abwehrkräfte dazu, einen SQL-Angriff mit JSON durchzuführen

Wie wir bereits gesehen haben, sind SQLi trotz ihres Alters immer noch furchteinflößend. Wenn jemand die grundlegenden Informationen zu SQLi verpasst hat, rate ich ihm, einen Blick darauf zu werfen ...

277

Lesen

02/04/24 | Cyber

Was passiert in der Linux-Community: xz-Hintertür, Vertrauensangriff!

Erst vor drei Tagen, am 29. März 2024, wurde ein neuer Angriff entdeckt: Er betraf Open-Source-Software, die Teil der wichtigsten Linux-Pakete XZ ist...

1565

Lesen

02/04/24 | Cyber

Die Risiken der Online-Exposition: die Rolle von Open-Source Intelligence

Die heutige Welt orientiert sich zunehmend an der Digitalisierung von Vermögenswerten wie Währungen, physischem und geistigem Eigentum, intelligenten Verträgen und ganz allgemein von Daten. Der...

851

Lesen

25/03/24 | Cyber

„John der Ripper“

John The Ripper, nicht zu verwechseln mit „Jack the Ripper“ (sozusagen Jack the Ripper), ist ein Open-Source-Tool zur Prüfung (Kontrolle) der Passwortsicherheit und...

939

Lesen

19/03/24 | Cyber

KI und Cyber: Welche Programmierkenntnisse sind erforderlich?

So banal es auch erscheinen mag, die Programmierung entstand als Reaktion auf den Wunsch, Maschinen Aufgaben ausführen zu lassen: Der Mensch brauchte eine einfache Schnittstelle, um ...

541

Lesen

13/03/24 | Cyber

Der Sicherheitsgipfel 2024 steht vor der Tür!

Das wichtigste Ereignis der Cybersicherheitslandschaft in Italien findet vom 19. bis 21. März in Mailand statt: der Sicherheitsgipfel. Organisiert über drei Konferenztage,...

170

Lesen

11/03/24 | Cyber

SQL-Injection: Trotz seines Alters immer aktuell

Vor ein paar Wochen veröffentlichte ich einen Artikel mit dem Titel: „SQL-Injection-Angriff: Was ist das?“ und dachte ...

955

Lesen

06/03/24 | Cyber

Cyber und Künstliche Intelligenz in militärischen Anwendungen

„Der russisch-ukrainische Krieg, der israelische Konflikt gegen die Hamas“, erklärte der Unterstaatssekretär für Verteidigung ...

237

Lesen

04/03/24 | Cyber

Cloudflare gehackt: Warum und von wem?

Anfang Februar gab es Neuigkeiten über den Cloudflare-Hack. In den Titeln der Zeitschriften lesen wir...

1724

Lesen

26/02/24 | Cyber

SQL-Injection-Angriff: Was ist das?

Wie oft haben Sie schon von SQL-Injection gehört und sich geschworen, zu verstehen, was es ist, ohne dann …

886

Lesen

19/02/24 | Cyber

Was versteht man unter digitaler Forensik?

In der heutigen Welt hören wir immer häufiger von Cybervorfällen, Hackern und APT-Gruppen. In diesem Kontext...

425

Lesen

12/02/24 | Cyber

Die Bedeutung der Datenintegrität

Was ist Dateiintegritätsüberwachung? Welche Werkzeuge werden heutzutage verwendet? Zwei Fragen, die erfordern...

294

Lesen

08/02/24 | Cyber

Was ist eine Webanwendungs-Firewall?

Eine Web Application Firewall, WAF für Freunde, ist eine Sicherheitsanwendung, die ... schützt.

653

Lesen

25/01/24 | Cyber

Wie das KI-Gesetz künstliche Intelligenz in der EU regulieren wird und welche Auswirkungen es haben wird

„Als die Ergebnisse bekannt gegeben werden, steigen Lee Sedol Tränen in die Augen. AlphaGo, eine Intelligenz...

999

Lesen

26/12/23 | Cyber

Frohes Cyber 2024

Die letzten Dezembertage 2023 gehen zu Ende und normalerweise ist es an der Zeit, eine Bilanz des zu Ende gehenden Jahres zu ziehen, aber ich werde ...

643

Lesen

15/12/23 | Cyber

Ing. Davide Ariu (Pluribus One): „Wir brauchen exzellente Software-Ingenieure“

Wie üblich setzen wir die Interviewreihe mit italienischen Unternehmen fort, die in der Welt des Cyber- und mehr-Bereichs tätig sind...

887

Lesen

08/12/23 | Cyber

Der FSB ist seit Jahren an Cyberangriffen gegen Großbritannien beteiligt

Das Vereinigte Königreich wirft dem FSB eine langjährige Cyber-Hacking-Kampagne vor. Die britische Regierung warf den Russen vor,…

1286

Lesen

01/12/23 | Cyber

Nationale und technische Sicherheit: Überlegungen zum französischen Verbot der Nutzung von WhatsApp

Die jüngste Initiative der französischen Regierung, die Nutzung von WhatsApp und anderen ausländischen Messaging-Apps durch... zu verbieten.

2255

Lesen