Haben Sie jemals E-Mails erhalten, in denen eine Person, ein Beamter einer nicht näher genannten Bank in einem beliebigen Land, Sie um ein paar tausend Dollar gebeten hat, um eine Datei freizugeben, durch die Sie jeden Moment zum Millionär geworden wären?

Diese Art von E-Mails werden üblicherweise als markiert Spam und sie sind ein Beispiel dafür, wie Angreifer versuchen, die größte Schwachstelle eines Computersystems auszunutzen, nämlich den Menschen.

Diese Art von Angriff wird als „Phishing“ oder der Versuch, die Glaubwürdigkeit eines Namens oder eines Logos auszunutzen, um das Opfer zur Angabe persönlicher Informationen oder Zugangsdaten zu bewegen, die vom Angreifer gesammelt und ausgenutzt oder weiterverkauft werden.

Il Phishing Dabei handelt es sich nicht um eine proprietäre Technik der Informationstechnologie, man denke beispielsweise an Betrügereien gegen ältere Menschen, bei denen der Angreifer vorgibt, ein Mitarbeiter des Unternehmens zu sein, das eine Dienstleistung erbringt, um in das Haus einzudringen, oder durch Täuschung an den in der Rechnung angegebenen Geheimcode gelangt.

Im Computerbereich ist die Phishing Es wird in großem Umfang ausgenutzt, nicht nur um Bank- oder Sozialdaten zu stehlen, sondern auch um es zu verbreiten Malware (Diese Art von Technik wird genau „Malpam").

Normalerweise, auch aufgrund normaler menschlicher Emotionen, neigen wir dazu, dem keine Bedeutung beizumessen Phishing, oder man neigt dazu zu denken: „Ich bin sowieso immun dagegen … ich weiß, wie man es erkennt“.

Nun, der Rat ist, immer misstrauisch zu sein und diese Angriffsversuche niemals auf die leichte Schulter zu nehmen, da einige sehr aufwändig sein können.

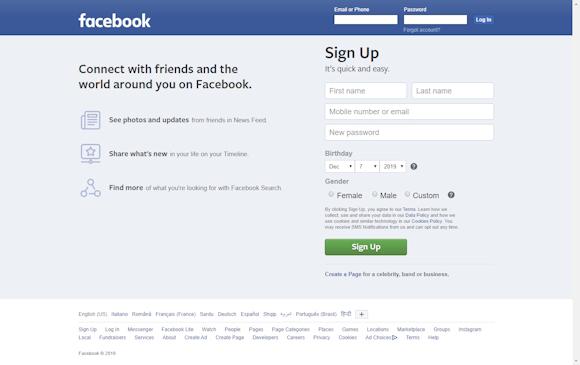

Nehmen Sie zum Beispiel diese Seite (Eröffnungsbild - Links: https://loremitalia.altervista.org/testp/):

Dies ist eine „pixelgenaue“ Kopie der Facebook-Homepage, die ich speziell für diesen Artikel erstellt habe.

Wenn Sie gerade eine Kampagne von gestartet haben Phishing richtet sich an amerikanische Nutzer des Berühmten Social Network, wie viele Opfer könnte ich machen?

Ich wollte auch eine Demonstration veröffentlichen (auch wenn es nur eine Fassade ist, ich habe natürlich keine Datenerfassungsfunktion eingebaut), um auch die Einfachheit eines solchen Angriffs zu demonstrieren.

Um einen ähnlichen Angriff zu erzeugen, reichte es aus:

- Rufen Sie die „Assets“ von der Site ab (ca. 30 Sekunden).

- Ändern Sie den HTML-Code auf ein Minimum, um ihn außerhalb der Plattformserver kompatibel, sichtbar und „durchsuchbar“ zu machen (ca. 60 Sekunden).

- Laden Sie es auf a hoch Hosting (ca. 15 Sekunden).

- Ändern Sie den htaccess (wir werden später sehen, was es ist – etwa 20 Sekunden).

Für diejenigen, die solche Angriffe „beruflich“ durchführen, dauert das Einfügen einer Datensicherungsfunktion höchstens 10 Minuten.

In der Praxis geht langsam und durch die Kuratierung des „Inhalts“ kann ein erfahrener „Pisher“ in fünfzehn Minuten eine erfolgreiche Kampagne erstellen.

Mit einer ähnlichen Technik können auch Kampagnen für mit erstellte Webanwendungen erstellt werden Rahmen modern wie Angular, Reagieren o Vue.

L '.htaccessDarüber hinaus ist es dafür da.

I Rahmen Die oben genannten Programme wurden entwickelt, um Entwicklern die Erstellung von Anwendungen zu erleichtern, die sofort als Multiplattform-Anwendungen auf verschiedenen Geräten funktionieren und die sofort ein „responsives“ Design unterstützen, d. h. dass sie sich sofort an Bildschirme verschiedener Formate und Größen anpassen.

Aufgrund ihrer Struktur werden die Anwendungen direkt im Browser ausgeführt, wodurch aufwändige Arbeit durch die Server vermieden wird.

Die Komponente, die die Anwendung zum Laufen bringt, heißt „Servicemitarbeiter".

Die Struktur der mit Göttern erstellten Anwendungen Rahmen Es kann sehr komplex und in verschiedene Unterordner strukturiert sein.

Offensichtlich ist die Phisher Er kann den Servicemitarbeiter nicht immer perfekt reproduzieren (fast nie, um die Wahrheit zu sagen), also arbeitet er daran, die „Assets“ von der Website herunterzuladen.

Bei den „Assets“ handelt es sich um CSS-Dateien und Javascript (CSS ist eine Sprache, die beschreibt, wie die Grafiken einer Website angezeigt werden sollen – man kann sie mit einer „Grafik-Engine“ für Webseiten vergleichen, während Javascript die Funktion verschiedener Komponenten ermöglicht, zum Beispiel die Pop-up die auf den Websites erscheinen, um uns dazu zu bringen, die zu akzeptieren Cookies).

Durch die Kombination von HTML, CSS und Javascript funktioniert die Website genau so, wie sie sollte Phisher Hat diese Komponenten, die Anwendungsstruktur und die Homepage, die angezeigt werden sollen, muss es nichts anderes tun, als diese „simulierte Struktur“ in eine zu laden Hosting und ändern Sie die.htaccess.

Die Datei ".htaccess"(Der Punkt davor ist kein Fehler), ist eine Konfigurationsdatei mit der Aufschrift ad Apache (A Web-Server), wie ein Ordner oder eine ganze PHP-Anwendung funktionieren soll.

PHP ist eine Programmiersprache für das Web, mit der Sie im Gegensatz dazu Anwendungen erstellen können Rahmen oben ist „serverseitig“, d. h. alle Vorgänge werden vom ausgeführt Server und nicht von Browser.

Apache unterstützt PHP-Anwendungen und über die Datei „.htaccess“ die Phisher er sagt zu Apache Wo bekomme ich die Startseite?

So komplex die Struktur der Anwendung auch sein mag, die Phisher er kann es respektieren, indem er jede gewünschte Seite „reproduzieren“ kann (wobei grafische Fehler vermieden werden).

Ein solcher Angriff lässt sich nur sehr schwer vermeiden, wenn Sie nicht besonders vorsichtig sind. Wenn Sie jedoch vor Ihrem Computer sitzen, Sie können jedoch die Browseradresse überprüfen.

Für diese Demonstration können Sie zum Beispiel lesen https://loremitalia.altervista.org/testp/ was natürlich nicht die Facebook-Adresse ist.

Aber können wir uns wirklich sicher fühlen, wenn wir nur den Link überprüfen?

Generell gilt, immer darauf zu achten, welche Daten man wo eingibt, aber so einfach ist das nicht immer.

Es ist möglich, einen Datendiebstahl zu bemerken, da der Benutzer in den meisten Fällen nach der Eingabe der Zugangsdaten auf eine Fehlerseite weitergeleitet wird, da der restliche Aufbau der Website und die Informationen, auf die der Benutzer zugreifen soll, (noch) nicht bekannt sind und daher nicht reproduziert werden können.

Wenn Sie nicht merken, dass Sie in die Falle getappt sind, können die Folgen schwerwiegend sein: Normalerweise ist das Ziel der Diebstahl persönlicher oder gewerblicher Daten, der Diebstahl von Bankdaten oder (via). Malpam), infizieren das Gerät des Benutzers, um es unwissentlich zum „Komplizen“ des Kriminellen zu machen (ein Netzwerk dieser Art, das aus „Zombie“-PCs besteht, die vom Remote-Angreifer kontrolliert werden, wird als „Botnet“ bezeichnet).

Gerade wegen der Schwere dieser Folgen ist es immer ratsam, den Link der Seite, auf der Sie surfen, den Absender der E-Mails, die Sie erhalten, und alle angezeigten Links sorgfältig zu beobachten.

Um herauszufinden, ob es sich um einen Betrug handelt, klicken Sie oft einfach mit der rechten Maustaste, klicken Sie auf „Adresse kopieren“ und fügen Sie sie in den Notizblock ein. Sie erkennen sofort, ob es sich um einen echten Link oder eine Betrugsmasche handelt.

Wenn Sie wiederholt E-Mails dieser Art erhalten, können Sie über ein bestimmtes Verfahren eine Meldung über die Website senden https://www.commissariatodips.it/

Manchmal reicht es nicht aus, und die unzähligen Software-Schwachstellen oder bösartigen Anwendungen helfen den Bösewichten.

Während wir beispielsweise auf dem Computer Antiviren-, Anti-Spam- und „Reputations“-Software installieren können, die uns hilft zu unterscheiden, ob wir auf einer sicheren Website surfen oder nicht, ändert sich die Situation auf mobilen Geräten.

Der Schutz der Navigation auf Smartphones ist viel schwieriger, zum einen, weil es keine gut entwickelten Schutzsuiten gibt, und zum anderen, weil wir auf Smartphones mit „Apps“ verbunden sind, die uns zu dem von uns angeforderten Dienst führen.

Apps (jeglichen Dienstes) werden in der Regel vor ihrer Veröffentlichung intensiv getestet und werden im Allgemeinen ständig aktualisiert. Wie wir alle wissen, basieren sie jedoch auf dem Smartphone-Betriebssystem, das ein viel größeres und anfälligeres Ökosystem darstellt.

Beispielsweise wurde kürzlich eine Sicherheitslücke mit dem Namen „Strand Hogg“, was alle Versionen von betrifft Android.

Diese besondere Sicherheitslücke wird vom System ausgenutzt Multitasking des Betriebssystems, d. h. des Systems, das es Ihnen ermöglicht, mehrere Anwendungen gleichzeitig zu öffnen.

Genauer gesagt nutzt die Sicherheitslücke eine bestimmte Systemkontrolle aus Android namens „taskAffinity“, die es einer Anwendung (auch einer böswilligen) ermöglicht, eine beliebige „Identität“ im oben genannten Multitask-System anzunehmen.

Durch die Ausnutzung dieser Schwachstelle ist es möglich, dass eine bösartige Anwendung die ursprüngliche Anwendung „verdrängt“ (technisch gesehen wird ein „Hijack“ durchgeführt).

Dadurch kann der Benutzer auf einen gefälschten Bildschirm weitergeleitet werden und so Zugangsdaten stehlen, aber auch Zwei-Faktor-Authentifizierungen umgehen (denken Sie beispielsweise an Banking-Apps und Kontroll-SMS).

Auch in diesem Fall, der Phisher kann unsere Daten stehlen und es ist für den Benutzer viel komplexer, zu erkennen, was passiert.

Es stimmt jedoch auch, dass die Schadanwendung auf dem Smartphone des Opfers installiert sein muss, sodass Sie bei der Installation äußerst vorsichtig sein müssen.

Unternehmen wie Google und Apple, die derzeit die größten Marktplätze auf dem Markt verwalten, entfernen systematisch viele schädliche Apps, aber der Benutzer muss immer äußerst vorsichtig sein, um keine Probleme zu bekommen.

Lassen Sie uns nun darüber nachdenken, wozu ein Angriff führen kann Phishing, diesmal gegen einen ganzen Staat.

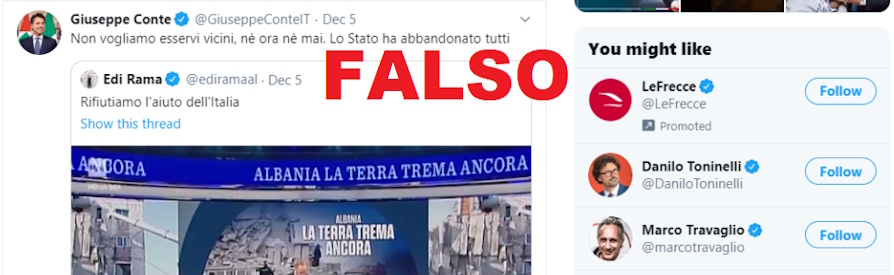

ACHTUNG: DER FOLGENDE SCREENSHOT IST EIN FAKE UND WURDE SPEZIELL ALS DEMONSTRATION ERSTELLT.

Wie bereits erwähnt, handelt es sich hierbei um eine Fälschung und lediglich um eine Ad-hoc-Demonstration für den Artikel Lassen Sie es uns im Detail analysieren:

Wie Sie sich vorstellen können, wenn das wahr wäre Tweet, ein Skandal und ein möglicher Abbruch der Beziehungen zwischen den beiden Ländern wären die Folge.

Aber wir wissen, dass es nicht real ist, es ist nur eine Demonstration, aber warum?

Cyberangriffe sind niemals zufällig und haben oft ihre Wurzeln in der geopolitischen Situation der beteiligten Länder.

Ein solcher Cyber-Angriff ist kostengünstig, verursacht keine Opfer und lässt sich kaum zuordnen. Er ist daher nützlich, um Druck auf eine Nation auszuüben, eine kontrollierte Destabilisierung herbeizuführen und gleichzeitig diplomatische Kanäle offen zu halten.

Eine „Fälschung“ wie der Screenshot oben könnte nützlich sein, um eine Destabilisierung der öffentlichen Meinung herbeizuführen.

In dem Moment, als jemand nachschaute Tweet, man könnte immer denken, dass es entfernt wurde, was den Zweifel am Leben hält.

Dieses Verhalten ist typisch für gefälschte Nachrichtenist nützlich, um eine Spaltung in der öffentlichen Meinung zu erzeugen, die je nach politischer Präferenz glauben kann, dass der Beitrag wahr ist oder nicht.

Diese Technik kann auch verwendet werden, um die öffentliche Meinung von einem bestimmten Problem „abzulenken“.

Um die Wirksamkeit einer solchen Kampagne zu maximieren, kann eine relativ neue Technik namens „Deepfake".

Il Deepfake ist eine spezielle Technik, mit der Sie ein Bild verarbeiten können, indem Sie das Originalbild mithilfe künstlicher Intelligenz überlagern und modifizieren und so eine Fälschung erstellen, die vom Originalbild nicht zu unterscheiden ist.

Diese Technik ist weit verbreitet und der Fall ist berühmt Deepfake ausgestrahlt von der Sendung Striscia la Notizia (Link zum Video: https://www.youtube.com/watch?v=E0CfdHG1sIs)

Um ein Video zu machen Deepfake Es ist notwendig, eine NVIDIA-Grafikkarte zu verwenden, die die CUDA-Architektur unterstützt, d. h. die die parallele Verarbeitung von Berechnungen ermöglicht.

Derzeit reicht es daher aus, einen normalen Gaming-Computer und die im Netz zu findende Software zu verwenden.

Es ist normal zu erwarten, dass es für diejenigen, die über genügend Ressourcen verfügen, sehr einfach ist, so gut gemachte Strukturen, Kampagnen und Seiten/Bilder/Videos zu erstellen, dass ein groß angelegter und äußerst effektiver Angriff durchgeführt werden kann.

Es ist immer noch möglich, sich vor all dem zu schützen, und ich möchte dazu einen Vorschlag machen: Wie Sie gesehen haben, so komplex die Operation hier auch war Ziel des Angriffs ist keine Maschine, sondern der einzelne Mensch, was die größte „Verletzlichkeit“ darstellt, da eigene Erfahrungen und Emotionen ein Urteil beeinflussen können oder nicht.

Um sich zu verteidigen, ist es notwendig, sich zu „aktualisieren“, ohne Vorurteile aufgrund einer politischen Couleur oder einer persönlichen Präferenz, die verschiedenen Situationen mit gesundem Menschenverstand zu analysieren und sich zu informieren, um nicht Opfer eines Betrugs zu werden oder denjenigen in die Hände zu spielen, die von einer Destabilisierung profitieren.

Um mehr zu erfahren:

https://promon.co/security-news/strandhogg/

https://it.wikipedia.org/wiki/Phishing

https://it.wikipedia.org/wiki/Deepfake

https://it.wikipedia.org/wiki/Rete_neurale_artificiale