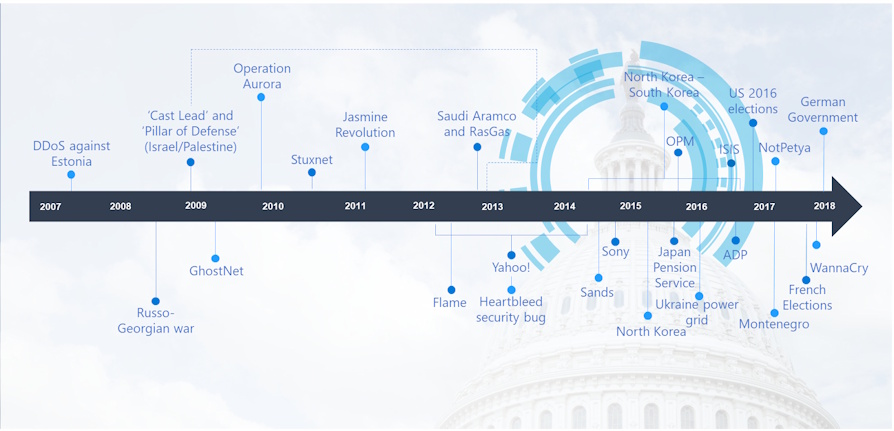

„Es gibt einen stillen Krieg. Waffen sind unsichtbar, der Einsatz fließend und schwer zu identifizieren. Es mag wie eine neuartige Spionagegeschichte erscheinen, doch Ereignisse wie die Cyberangriffe während der letzten amerikanischen Wahlen sind nur einige der auffälligsten Episoden des Cyberkriegs, einer Realität auf halbem Weg zwischen Spionage und Kriegshandlung. China, Nordkorea, die Vereinigten Staaten, Russland, Einzelgänger, Web-Söldner. Die Landschaft ist riesig und kompliziert“. Dies ist die Beschreibung des Buches „Cyber War, La Guerra next ventura“ von Aldo Giannuli und Alessandro Curioni und sie stellt perfekt das Szenario dar, das wir von 2007 bis heute erleben.

In dieses Szenario ist eingepfropft, was wir in diesen Tagen zwischen den USA und dem Iran erleben, d. h. etwas, das wir als einen neuen hybriden Konflikt mit einer klaren politischen Matrix definieren können. Um also an das anzuknüpfen, was Alessandro Rugolo vor ein paar Tagen geschrieben hat (v.articolo), versuchen wir, auch aus technischer Sicht zu vertiefen, was heutzutage passiert.

Die US-Regierung hat am Neujahrswochenende eine Sicherheitswarnung herausgegeben und vor möglichen Terroranschlägen und Cyberangriffen gewarnt, die vom Iran nach der Ermordung von General Qassim Suleimani am Flughafen von Bagdad durch das US-Militär am Freitag verübt werden könnten 3. Januar. Der Luftangriff, bei dem General Suleimani getötet wurde, erfolgte nach gewalttätigen Protesten und Angriffen iranischer Anhänger auf die US-Botschaft in Bagdad.

Nach der Ermordung von General Suleimani erklärten die iranische Führung und mehrere regierungsnahe extremistische Organisationen öffentlich, dass sie Vergeltungsmaßnahmen gegen die Vereinigten Staaten ergreifen wollten. Das DHS (Department of Homeland Security) erklärte, dass „der Iran und seine Partner, wie die Hisbollah, dies getan haben.“ alle Fähigkeiten, um Cyberoperationen gegen die Vereinigten Staaten durchzuführen.“

Ohne Zweifel ist kritische Infrastruktur ein Hauptziel, und laut DHS könnten mögliche Angriffsszenarien „Erkundung und Planung der Infrastruktur sowie gezielte Cyberangriffe auf eine Reihe von in den USA ansässigen Zielen“ umfassen.

„Iran verfügt über ein robustes Computerprogramm und kann Cyberangriffe gegen die Vereinigten Staaten durchführen“, sagte das DHS. „Der Iran ist zumindest in der Lage, vorübergehende, störende Angriffe auf kritische Infrastrukturen in den Vereinigten Staaten durchzuführen.“

Obwohl der US-Heimatschutzminister Chad F. Wolf sagte, dass „es keine konkrete, glaubwürdige Bedrohung für das Land“ gebe, löste der Alarm aus Nationales Terrorismus-Beratungssystem (NTAS) warnt auch davor, dass „ein Angriff in den USA ohne oder mit geringer Vorwarnung erfolgen kann“.

Cybersicherheitsfirmen wie Crowdstrike und FireEye gehen davon aus, dass künftige Cyberangriffe höchstwahrscheinlich auf kritische US-Infrastruktur abzielen werden und dabei höchstwahrscheinlich Malware mit zerstörerischen und datenlöschenden Fähigkeiten einsetzen werden, wie etwa gegen staatlich geförderte iranische Hackergruppen, gegen die sie in der Vergangenheit vorgegangen wären weitere Ziele im Nahen Osten.

Was vielleicht nicht so bekannt ist, ist die Tatsache, dass iranische Hackergruppen im vergangenen Jahr wiederholt US-Ziele angegriffen haben, obwohl die beiden Hauptmotive Cyberspionage waren (Stiller Bibliothekar) und zum anderen finanzielle Motive durch cyberkriminelle Gruppen (SamSam-Ransomware-Gruppe).

Joe Slowik, ein ICS-Malware-Jäger für Dragosschlägt vor, dass die USA einen proaktiven Ansatz verfolgen und einige Cyberangriffe verhindern sollten.

„Die Vereinigten Staaten oder mit den Vereinigten Staaten verbundene Elemente könnten diese Zeit der iranischen Unsicherheit nutzen, um Befehls- und Kontrollknoten oder Infrastruktur, die zur Überwachung und Durchführung von Cyber-Vergeltungsangriffen verwendet werden, zu stören oder zu zerstören und diese Fähigkeit zunichte zu machen, bevor sie in Aktion treten kann“, sagte er. sagte Slowik in einem Beitrag am Blog letzten Samstag veröffentlicht.

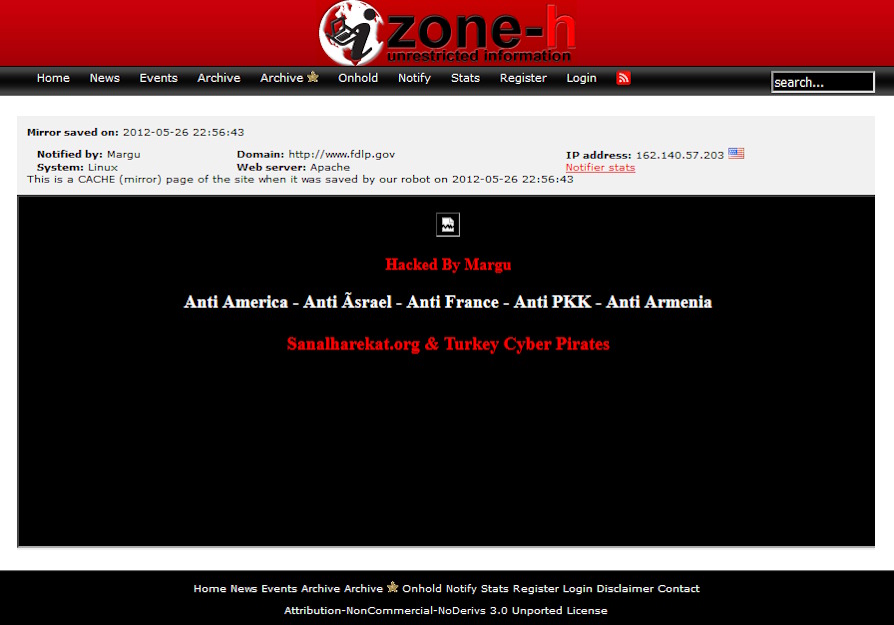

Im Anschluss an diesen Artikel gab es keine Berichte über Reaktionen von Hackergruppen der iranischen Regierung, obwohl wir am vergangenen Wochenende einige Cyberangriffe auf niedriger Ebene in Form von Website-Verunstaltungen gesehen haben.

Das bedeutendste davon ist das offizielle Regierungsportal, das „Federal Depository Library Program“ (FDLP). Laut einer durchgeführten Analyse, die wir weiter unten beschreiben, lief auf dem FDLP-Portal eine veraltete Installation von Joomla, und die Hacker führten die Verunstaltung höchstwahrscheinlich durch Ausnutzung der Schwachstellen durch, die durch die fehlende Aktualisierung von Joomla selbst verursacht wurden.

Auf jeden Fall muss man mit Fug und Recht darauf hinweisen, dass diese Angriffe offenbar von Akteuren verübt wurden, die nichts mit dem Teheraner Regime zu tun haben, aber auf eine lange Geschichte einfacher Verunstaltungsaktionen zurückblicken können, die bis in die vergangenen Jahre zurückreicht. Die Angriffe scheinen opportunistischer Natur zu sein und stehen in keinem Zusammenhang mit geplanten Operationen.

Derzeit scheinen die meisten Folgen der Ermordung von General Soleimani auf die politische Front beschränkt zu sein. So kündigte die iranische Regierung am Dienstag, 7. Januar, an, dass sie die im Iran-USA-Atomabkommen von 2015 enthaltenen Grenzwerte, aus denen sich die USA bereits einseitig zurückgezogen hatten, nicht mehr einhalten werde. Darüber hinaus stimmte das irakische Parlament für den Abzug der US-Truppen aus dem Land.

Unterdessen hat das US-Außenministerium US-Bürger aufgefordert, den Irak sofort zu verlassen, da ihr Leben in Gefahr sein könnte und sie in terroristische Anschläge und Entführungen verwickelt werden könnten. Was später geschah, mit dem Abschuss iranischer Raketen, ist vielleicht nur der Anfang von etwas, das wir alle am liebsten sofort beenden würden.

Kurze Analyse der FDLP.gov-Verunstaltung

Wir sind jedoch daran interessiert zu verstehen, was in kybernetischer Hinsicht passiert ist und welche Faktoren zur Verunstaltung vieler amerikanischer Websites geführt haben. Zum Zeitpunkt des Schreibens dieses Artikels waren es bereits 150. Um dies wie erwartet zu erreichen, konzentrieren wir uns auf die Website http://fdlp.gov/. Lassen Sie mich daher zunächst sagen, dass diese Verunstaltung weder eine Überraschung ist noch, geschweige denn, unbedingt große Aufmerksamkeit verdient, sondern dass es sich um eine Übung handelt, aus der wir viel über die Kultur der Verunstaltung lernen können und aus der wir auch lernen können Zeichnen Sie interessante Ideen für zukünftige Forschung.

Die Verunstaltung ist äußerst einfach. Die Angreifer haben zwei Bilder hochgeladen und den Rest der Seite geschwärzt. Sie fügten das standardmäßige „lol u get Owned“-Bit am Ende der Seite hinzu und widmeten sich nach der Änderung der Seite der Website der Einführung automatischer Verunstaltungen auf anderen Websites mithilfe von SQL-Injection-Techniken.

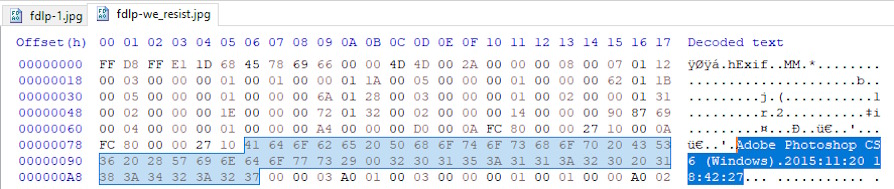

Was sich als wirklich interessant herausstellte, war, dass in „we_resist.jpg“ einige EXIF-Daten enthalten waren, die darauf hindeuten, dass es 2015 mit Adobe Photoshop CS6 erstellt wurde. Das Bild direkt darunter, das mit Donald Trump (1.jpg), enthielt jedoch keine derartigen Daten. Da fast alle großen Image-Hosting-Sites und Social-Media-Sites diese Daten löschen, ist dies eine Tatsache. Es stellt eine interessante Anomalie dar.

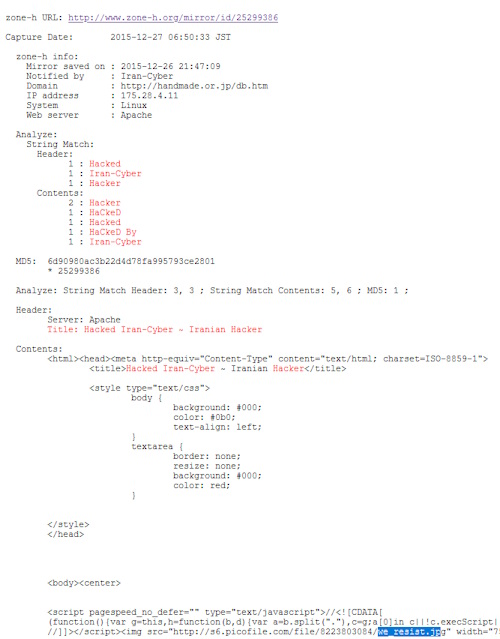

Als ich ein wenig nach dem Bildnamen recherchierte, tauchte die Seite „izumino.jp“ auf. Diese Website konzentriert sich auf das Sammeln von Metadaten, die für Verunstaltungsaktivitäten von großer Bedeutung sind, und führte daher zu der Entdeckung, dass der Bildname im Quellcode einer früheren Verunstaltung vorhanden war.

Das Bild wurde ursprünglich auf eine persischsprachige Bilder-Hosting-Site hochgeladen, wo es noch verfügbar ist (http://s6.picofile.com/file/8223803084/we_resist.jpg). Das Bild wurde erstmals 2015 bei einem Verstoß gegen die Website supersexshop.com.br und anschließend auf anderen Websites verwendet. Diese Verunstaltungen wurden in einem Verunstaltungsranking namens Zone-H von „IRAN-CYBER“ gemeldet, das etwa 2.447 Verunstaltungs-„Benachrichtigungen“ aus dem Jahr 2015 enthält. Es ist erwähnenswert, dass niemand die FDLP-Verunstaltung in der Zone beansprucht hat – H.

Seit seiner Gründung im Jahr 2008 war FDLP.gov immer eine Joomla-basierte Website. Der Code hat sich im Laufe der Jahre geändert, wobei 2014 ein Modellwechsel stattfand und im Laufe der Jahre verschiedene Plugins implementiert wurden. Wenn man sich jedoch den neuesten Quellcode vor der Verunstaltung ansieht, scheint es, dass viele Plugins wie MooTools und externe Abhängigkeiten wie Bootstrap seit 2012 nicht mehr aktualisiert wurden.

Nachdem wir nun festgestellt haben, dass ein Großteil des Codes seit 2012 nicht mehr aktualisiert wurde, werfen wir einen Blick auf die Plug-Ins und verschiedenen Komponenten. Beim Blättern zwischen den beiden Seiten wird Folgendes hervorgehoben:

media/com_rsform

media/com_hikashop

media/mod_rsseventspro_upcoming

module/mod_djmegamenu

Plugins/System/maximenuckmobile

Das Schockierende ist, dass eine dieser Zeichenfolgen ohne Sicherheitskriterien erstellt wurde und daher die Möglichkeit bietet, alle von jedem Benutzer vorgenommenen Änderungen ohne Administratorrechte zu akzeptieren und zu veröffentlichen.

Wenn wir einen Blick auf das RSForm-Formular werfen, ist offensichtlich, dass es seit 2014 auf der Seite fdlp.gov/collection-tools/claims vorhanden war und dass die aktuelle Version seit über anderthalb Jahren bekannte Schwachstellen aufwies, wie von berichtet KingSkrupellos.

Kurz gesagt: Leider ist die ganze Welt ein Land.

Hinweis::

Verunstaltung - Englischer Begriff, der wie sein Synonym „Defacement“ die wörtliche Bedeutung von „Narbenbildung, Verunstaltung“ hat und im Italienischen selten mit „Deface“ wiedergegeben wird). „Gesicht“) oder eine oder mehrere interne Seiten ändern und ersetzen. Eine Praxis, die von Unbefugten und ohne Wissen des Betreibers der Website durchgeführt wird und in allen Ländern der Welt illegal ist.

Bei einer Website, die dieser Art von Verunstaltung ausgesetzt war, wird die Hauptseite häufig zusammen mit allen internen Seiten durch einen Bildschirm ersetzt, der die von einem oder mehreren Crackern durchgeführte Aktion anzeigt. Die Gründe für diesen Vandalismus können unterschiedlicher Art sein, von der Demonstration von Geschicklichkeit bis hin zu ideologischen Gründen. Die verwendeten Techniken, um Schreibzugriffsberechtigungen für die Site zu erhalten, nutzen normalerweise Fehler in der Site-Management-Software oder in den zugrunde liegenden Betriebssystemen aus; Der Einsatz von Social-Engineering-Techniken ist seltener.

Quellen:

https://www.zdnet.com/article/dhs-iran-maintains-a-robust-cyber-program-...

https://www.proofpoint.com/us/threat-insight/post/threat-actor-profile-t...

https://www.justice.gov/opa/pr/two-iranian-men-indicted-deploying-ransom...

https://pylos.co/2020/01/04/assassination-retaliation-and-implications/

https://medium.com/@sshell_/brief-analysis-of-the-fdlp-gov-deface-980caba9c786