(Manchmal kommen sie zurück…) Vor ein paar Monaten haben wir angehalten, um die Cyberrisiken im Zusammenhang mit der F-35 zu analysieren. Dazu gehörte auch eine Analyse des Netzwerks (natürlich dessen, was öffentlich sichtbar ist) des Herstellers, der Firma Lockheed Martin (siehe Artikel).

Der heutige Artikel entsteht aus einem Bedürfnis, das für jeden vorrangig sein sollte, der sich den täglichen Herausforderungen im Zusammenhang mit der Computersicherheit stellen möchte, oder besser gesagt, den Veränderungen auf dem „Schlachtfeld“ und den Bedrohungen, die im Spiel sind.

Um die „Änderung“ des Szenarios besser zu verstehen, empfiehlt es sich für Verteidiger, ihre Vermögenswerte regelmäßig zu analysieren, da Angreifer immer versuchen, neue Schwachstellen in der Struktur zu entdecken.

Zu viel Zeit einzuplanen, bedeutet eine deutliche Erhöhung des Risikos.

In diesem Artikel werden wir genau diese Veränderung sehen und genau analysieren, wie sich die Situation für denselben Bereich radikal unterscheidet.

Wie immer ist der erste Schritt die sogenannte „Informationsbeschaffung“. die Sammlung von Informationen, die wir zur Durchführung der eigentlichen Analyse benötigen.

In diesem Fall prüfen wir, ob es gültige Indikatoren für eine Gefährdung der Domain „lockheedmartin.com“ gibt.

Um unsere Arbeit zu vereinfachen, können wir die VirusTotal-API (Application Programming Interface – eine Reihe von Funktionen, die aufgerufen werden können, um eine Reihe von Vorgängen auch mit verschiedenen Programmiersprachen und Programmen von Drittanbietern auszuführen) verwenden, um zu überprüfen, ob eine bestimmte Datei vorhanden ist (oder Domäne, in unserem Fall...) sollte vertieft werden.

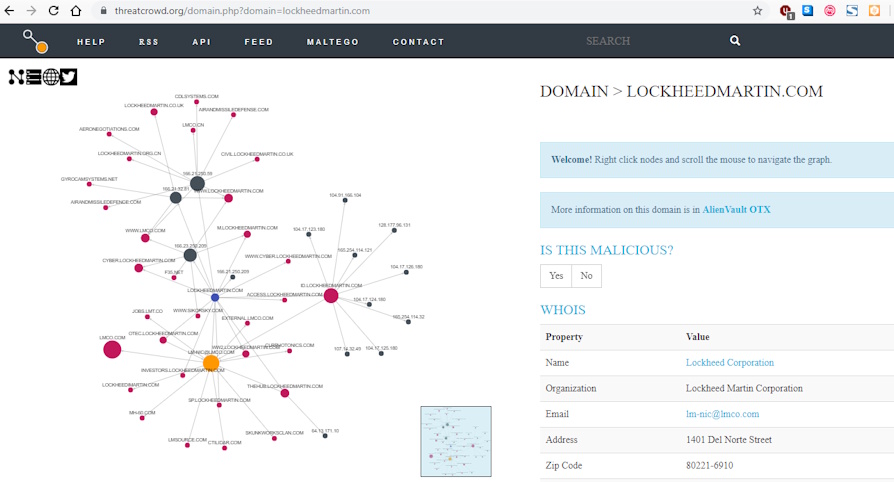

Wie man sehen kann, gibt es keine Dateien, die als verdächtig gelten könnten, daher können wir eine neue Suche über die Plattform „ThreatCrowd“ durchführen, um nach anderen Elementen im Zusammenhang mit der Domain und ihren Subdomains zu suchen:

Quelle: ThreatCrowd

Quelle: ThreatCrowd

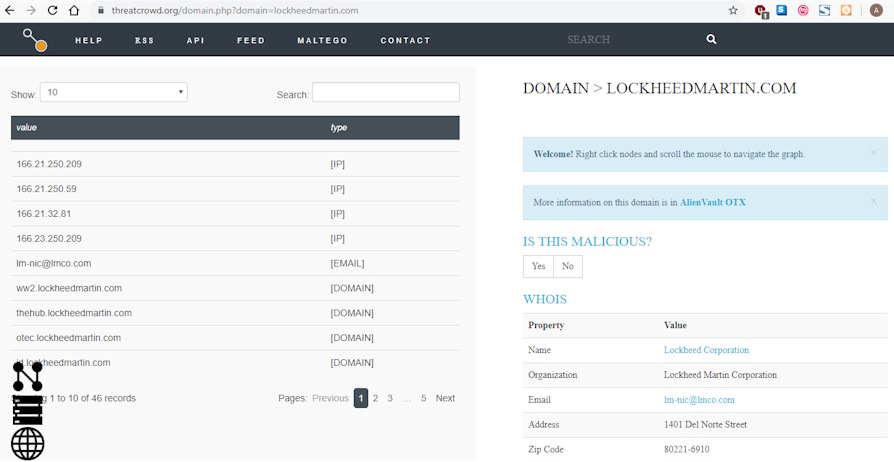

Anschließend können wir die Daten der Plattform im Tabellenformat einsehen: Quelle: ThreatCrowd

Quelle: ThreatCrowd

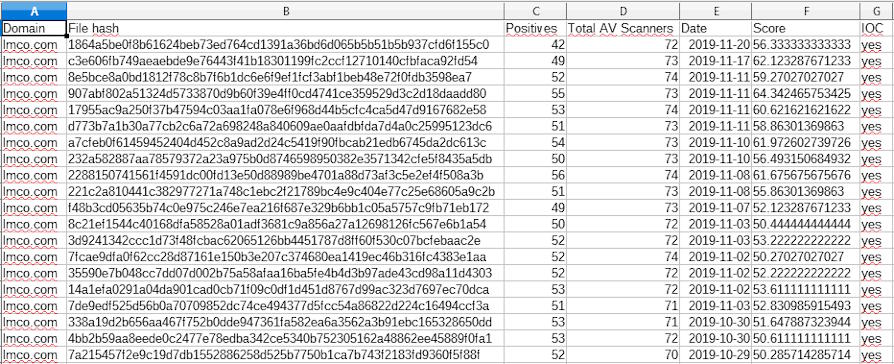

Unter den uns zur Verfügung gestellten Informationen gibt die Plattform die E-Mail zurück:lm-nic@lmco.com“. An diesem Punkt können wir die Domain „lmco.com“ erneut analysieren und so den Unterschied zur vorherigen Analyse feststellen. Dieses Mal führen wir diese Suche mit der VirusTotal-API aus, um uns die Arbeit zu erleichtern:

Wir können sofort erkennen, dass sich die Situation gegenüber der vorherigen Analyse geändert hat, d. h. die gleichen Hashes der vorherigen Analyse sind nicht vorhanden.

Bei einer echten Analyse sollten wir alle gefundenen Hashes analysieren, um tatsächlich einen guten Überblick zu bekommen.

In diesem Fall nehmen wir als Referenz insbesondere zwei Hashes, den ersten:

1864a5be0f8b61624beb73ed764cd1391a36bd6d065b5b51b5b937cfd6f155c0

und der zweite Hash:

907abf802a51324d5733870d9b60f39e4ff0cd4741ce359529d3c2d18daadd80

Um die Art des ersten Hashs zu untersuchen, können wir uns jederzeit auf die Plattform „VirusTotal“ verlassen, die uns dank der Analyse des Verhaltens der Malware einen hervorragenden Einblick in die Domänen, die kontaktierten IPs und die verschiedenen Änderungen verschaffen kann zur Registrierung und zum Dateisystem, damit wir besser verstehen können, ob ein System kompromittiert ist oder nicht.

Sie können das Verhalten der ersten Malware beobachten, indem Sie einfach darauf klicken Link.

Wie Sie sehen, führen wir eine Verhaltensanalyse durch.

Durch Klicken auf die Schaltfläche „Vollständiger Bericht“ oben rechts können Sie den Sandbox-Bericht anzeigen.

Mit der Sandbox können Sie Malware in einem isolierten und sicheren Bereich ausführen und ihre Aktionen analysieren, um dann die erforderlichen Maßnahmen zu ergreifen, z. B. das Blockieren schädlicher IPs oder Domänen.

ANMERKUNG:

Die Durchführung dieser Art von Vorgang ist potenziell schädlich, da Sie buchstäblich Malware auf Ihrem eigenen Computer ausführen.

Führen Sie diese Art von Analyse NUR durch, WENN SIE SICH DER RISIKEN VOLLSTÄNDIG BEWUSST UND PERFEKT IN DER FÄHIGKEIT SIND, DIESE IN VOLLSTÄNDIGER SICHERHEIT DURCHZUFÜHREN!

Quelle: DrWeb vxCube

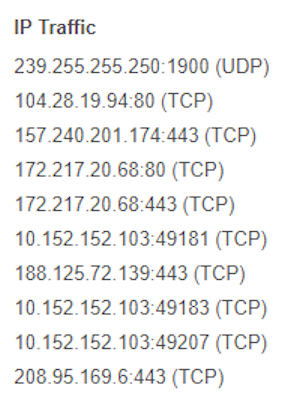

Analysiert man stattdessen die zweite Malware, fällt möglicherweise etwas anderes auf:

Aus der Analyse des Verhaltens geht hervor, dass die Malware neben dem Versuch, Kontakt mit der Domain der Provinz Mailand aufzunehmen, ein einzigartiges Verhalten zeigt, das aus der Analyse der kontaktierten IPs verständlich ist.

Dies ist die unvollständige Liste der kontaktierten IPs unten:

Quelle: VirusTotal

Möglicherweise stellen Sie fest, dass die von der Malware kontaktierten IP-Adressen einem bestimmten „Muster“ folgen.

Das interessante Muster ist „10.152.152.x“.

Dieses Muster deckt sich mit dem Netzwerk einer beliebten Anonymisierungslösung, nämlich Whonix.

Whonix ist eine virtuelle Maschine, deren Gateway die gesamte Verbindung zum Tor-Netzwerk (die am weitesten verbreitete Anonymisierungslösung im Web) automatisch und „transparent“ (d. h. es ist keine Benutzerinteraktion oder Kenntnis des Vorgangs erforderlich) umleitet.

Wie auf der offiziellen Seite des Projekts berichtet (verfügbar unter Link) Um den gesamten Datenverkehr eines Clients über das Whonix-Gateway an Tor umleiten zu können, reicht es aus, die folgenden Parameter festzulegen:

## Erhöhen Sie das letzte Oktett der IP-Adresse auf zusätzlichen Arbeitsstationen

IP-Adresse 10.152.152.50

Netzmasken-Subnetz 255.255.192.0

10.152.152.10-Standardgateway

Bevorzugter DNS-Server 10.152.152.10

Interessanterweise versucht die Malware, Kontakt zu dieser Art von Netzwerk aufzunehmen.

Daraus können wir schließen, dass es sich entweder um einen zufälligen Zufall handelt oder dass es sich um einen möglichen Fall eines Datenlecks handelt.

Natürlich wurden sowohl das National CERT als auch das US-CERT sofort benachrichtigt.

Ich erinnere Sie daran, dass alle Analysen auf Daten basieren, die öffentlich zugänglich sind und von jedem eingesehen werden können.

Wie im vorherigen Artikel müssen wir Sie warnen, dass die aufgetretene Situation auf Antivirus, IPS, Honeypot, Sandbox oder andere Abwehrsysteme zurückzuführen sein könnte, da Sie keinen Einblick in das interne Netzwerk haben.

Wie gezeigt, kann sich die Situation zwischen den Scans dramatisch ändern. Ich empfehle daher, Ihr Netzwerk und Ihre Systeme regelmäßig zu scannen.

Der Rat ist immer derselbe: Wir dürfen Sicherheit nicht als „Produkt“ betrachten, sondern als Prozess.

Das Studium und die damit verbundene Analyse von Vermögenswerten hilft uns, Bedrohungen unter Kontrolle zu halten, die sich im Laufe der Zeit ändern und mit unseren Abwehrmaßnahmen weiterentwickeln.

Es ist wichtig, Veränderungen und Entwicklungen von Bedrohungen im Auge zu behalten, um nicht unvorbereitet zu sein.

Bilder: Lockheed Martin / Web