20/10/21 | Cyber

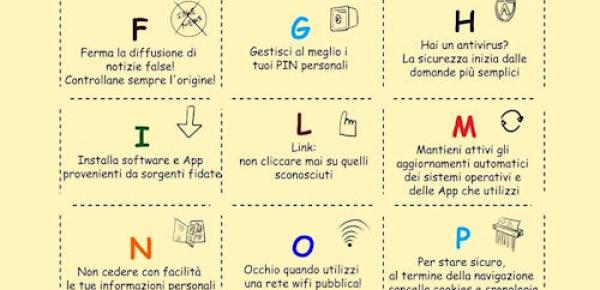

Oktober, Monat der Cybersicherheit

Online Defense und SICYNT vereint im Monat der Cybersicherheit laden Sie ein, das ABC der digitalen Informationssicherheit zu teilen. Drucken Sie eine Kopie für die Klasse von...

424

Lesen

18/10/21 | Cyber

Der Einfluss künstlicher Intelligenz auf die Intelligenzanalyse

Kehren wir zu der Diskussion über die Rolle der Künstlichen Intelligenz im Bereich der Intelligenzanalyse zurück, die erst in einem früheren Artikel erwähnt wurde. Die Frage, die...

588

Lesen

14/10/21 | Cyber

Die Evolution der Betriebssysteme

Der Computer, wie wir ihn kennen, also ein kleines und relativ preiswertes Gerät, das in kürzester Zeit zahlreiche Rechenfunktionen ausführen kann, ist ...

2491

Lesen

13/10/21 | Cyber

Zero-Day-Sicherheitslücke: Die mächtigen neuen Cyberwaffen

Jeder weiß, dass Computerviren heute eine ständige und anhaltende Bedrohung für Unternehmen darstellen. Angriffe wie die des Egregor-Teams gegen die Kette ...

1284

Lesen

11/10/21 | Cyber

Quantenvorherrschaft: das italienische Rennen

In den letzten Jahren wurde der Begriff „Quantencomputing“ zunehmend auch außerhalb von Forschungslaboren verwendet und beteiligte sich immer mehr an spezialisierten Persönlichkeiten im Wettlauf um ...

1355

Lesen

06/10/21 | Cyber

Deep Instinct: von der Erkennung bis zur Prävention

Es ist klar, dass Antivirenprogramme uns nicht immer schützen können. In einer Studie aus dem Jahr 2012 stellte der Sicherheitsjournalist Brian Krebs fest, dass…

517

Lesen

04/10/21 | Cyber

Situationsbewusstsein, Künstliche Intelligenz, Cybersicherheit und adaptive Systeme

In der modernen Welt wird es immer wichtiger, relativ schnell bewusste Entscheidungen zu treffen. Dies ist der Fall bei politischen Entscheidungsträgern, die mit einer nationalen Krise konfrontiert sind oder bei…

895

Lesen

27/09/21 | Cyber

Adaptive Systeme und Situationsbewusstsein

Die Welt verändert sich mit unglaublicher Geschwindigkeit ... in allen Bereichen. Was würden Sie sagen, wenn Sie über Nacht keine Zeit mehr damit verschwenden müssten, die Änderungen zu verstehen, die von ...

888

Lesen

22/09/21 | Cyber

Cisco Networking Academy, eine Ressource!

Es kommt oft vor, dass man viel Geld ausgeben muss, um einen interessanten und gut gemachten Kurs zu finden, vielleicht sogar ...

690

Lesen

20/09/21 | Cyber

Kriegsrecht und humanitäre Schutzsymbole im Cyberspace

Wir wachsen in Militärschulen mit dem Grundsatz auf - eher moralisch als juristisch -, niemals jemanden anzugreifen, im Bereich der ...

884

Lesen

08/09/21 | Cyber

Cyber Security: Unterschiede zwischen Firewall und Web Application Firewall

Sich von IT-Sicherheitsprodukten zu lösen, sie zu vergleichen und sich dann für sie zu entscheiden, ist gar nicht so einfach, auch nicht...

1627

Lesen

06/09/21 | Cyber

Chaos im Kosmos (DB)

Vor ein paar Tagen, als sich in der Augusthitze ein Hauch von Kühle einschlich, tauchte er erneut in den sozialen Medien auf ...

541

Lesen

02/09/21 | Cyber

Der neue Exprivia SOC: zwischen Technologie und Territorium

In dieser Zeit wird immer häufiger über Cybersicherheit gesprochen, auch wenn darüber nicht immer mit Fachwissen gesprochen wird.

607

Lesen

30/08/21 | Cyber

Internet der Dinge: das Internet der Dinge

Der Begriff „Internet der Dinge“ oder „IoT“ wird oft fälschlicherweise als „Internet der Dinge“ übersetzt, obwohl es angemessener wäre …

476

Lesen

25/08/21 | Cyber

Gehen wir also in die Cloud, aber vorsichtig!

Um ein berühmtes amerikanisches Sprichwort zu zitieren, ist die Wolke die beste Erfindung vom geschnittenen Brot bis heute! Es ist eins von ...

899

Lesen

21/08/21 | Cyber

Auf dem Weg zu "kontrollierter und garantierter Herkunft"-Software. Werden sie ausreichen, um uns sicherer zu machen?

Präsident Biden ordnet die Software-Sicherheitskennzeichnung und die Offenlegung der Liste für Verbraucher an ...

660

Lesen

17/08/21 | Cyber

OWASP ZAP – Zed Attack Proxy

Was ich Ihnen jetzt schildern möchte, ist ein Ereignis, das schon oft vor Jahren passiert ist, aber jetzt ist es glücklicherweise ganz...

1334

Lesen

16/08/21 | Cyber

DNS- und IT-Sicherheit

Intelligente Technologien lösen Probleme, wirksame Technologien verhindern sie. Was sind DNS? Das Akronym DNS...

861

Lesen

11/08/21 | Cyber

PEBKAC: Das Level-8-Problem

PEBKAC-Erweiterung. Ich habe noch nie von diesem Wort gehört, das ursprünglich aus Nerds stammt, aber eine der größten und schwierigsten Plagen darstellt ...

2394

Lesen

09/08/21 | Cyber

Windows 11, ein noch sichereres Betriebssystem

Wir wollen Menschen dazu bewegen, Fenster nicht mehr zu brauchen, sondern sich für Fenster zu entscheiden, und schließlich Fenster zu lieben. [Satya Nadella] Microsoft hatte…

1860

Lesen