Dass Computerviren mittlerweile eine ständige und anhaltende Bedrohung für Unternehmen darstellen, weiß jeder.

Angriffe wie die von Egregor-Team gegen die südamerikanische Supermarktkette Cencosud und gegen die Metro Vancouver, oder wie die dagegen SolarWinds, was zu einem gigantischen Datenleck aus den Zentren der amerikanischen Macht geführt hat, was die Kritikalität des Problems verdeutlicht Supply Chain oder wiederum Angriffe wie die immer häufiger auftretenden gegen Krankenhäuser und andere Einrichtungen Sanitär Sie stellen ein reales Kriegsszenario dar, das enorme Risiken für unsere Gesellschaft birgt.

Da sich ein immer größerer Teil unserer Wirtschaft online verlagert, kann heute niemand mehr als hundertprozentig sicherer gelten, weder die Kleinen noch die Großen. Auch weil ein großer Teil der Politik zwar nicht über Regeln, Sicherheitsrichtlinien und Vorschriften diskutiert, die Cyberkriminalität jedoch längst organisiert ist und nach sehr klaren Geschäftsmodellen operiert und es schafft, allen immer einen Schritt voraus zu sein.

Der gemeinsame Nenner all dieser kriminellen Gruppen und Subjekte ist das operative Schema, das von einem exponentiell wachsenden Unternehmen diktiert wird und dessen Mantra wie folgt lauten kann: Viren werden nicht verkauft, sondern vermietet.

Diejenigen, die sie entwickeln, engagieren andere Gruppen, um sie zu verbreiten, beispielsweise durch die Durchführung von Kampagnen Phishing ins Visier genommen, während andere das Erpressungsgeld einsammeln und in Umlauf bringen.

Die „Kunden“ dieser Gruppen müssen nicht über Computerkenntnisse verfügen. Sie müssen lediglich die komplette Plattform an Diensten mieten, die sie benötigen, um ein Konkurrenzunternehmen oder einen Nationalstaat anzugreifen und die Beute mit Komplizen aufzuteilen. Es ist auch klar, dass es für Ermittler immer schwieriger wird, den Anstifter des Angriffs aufzuspüren, was bedeutet, dass die Angreifer größtenteils unbekannt, ungestraft und auf freiem Fuß bleiben.

In einem solchen Szenario ist die Suche nach Schwachstellen ohne Zweifel zum Lieblingssport der Angreifer geworden, da sie der Schlüssel ist, mit dem man „einfach gewinnen“ kann.

Und genau auf dieses Thema möchte ich in diesem Artikel eingehen, ohne den Anspruch zu erheben, es erschöpfen zu können, denn die Auseinandersetzung mit allen Aspekten von IT-Schwachstellen ist, zumindest für mich, eine nicht schwierige, sondern schlichtweg unmögliche Aufgabe. Vergessen wir nicht, dass die Welt der Computerschwachstellen ein ständig wachsender Bereich ist und jede einzelne Komponente eines Computersystems und darüber hinaus betrifft.

Le Cyber-Schwachstellen Sie können als Fehlfunktionen oder falsche Konfigurationen betrachtet werden oder einfach als Fehler in einem System, die es einem Risiko aussetzen.

Die Katalogisierung von IT-Schwachstellen lässt sich in 3 Makrokategorien zusammenfassen:

-

Software – Tatsächlich handelt es sich um Fehlfunktionen und Fehler beim Schreiben des Codes, bei denen jede von der Software nach außen und innen ausgeführte Aktion zu einer Schwachstelle führen kann.

-

Protokolle – Um das Konzept zu vereinfachen, handelt es sich dabei um Sicherheitslücken im Kommunikationssystem zwischen den in einem Computersystem vorhandenen Technologien

-

Hardware – Wir sprechen von der Verwundbarkeit von Hardwaregeräten, wenn irgendein Element eine objektive Gefahr für das ordnungsgemäße Funktionieren einer Maschine darstellt.

Das Spektrum der Schwachstellen ist äußerst umfangreich, ebenso wie das mit den Risiken verbundene Potenzial, das die Schwachstellen selbst mit sich bringen. Der Nationale Sicherheitslücken-Datenbank (NVD) der Regierung der Vereinigten Staaten, unterstützt durch die Liste von CVE (Häufige Schwachstellen und Gefährdungen), hat derzeit über 150.000 Einträge.

Bekannte Fälle von „gekauften“ und ausgenutzten Schwachstellen sind zweifellos Windows CVE-2017-0144 was Ransomware-Angriffen Tür und Tor öffnete WannaCry über den Exploit Ewiges Blau und derjenige, der sich auf das Botnetz bezieht Mirai die sich durch die Ausnutzung zahlreicher Schwachstellen verbreitet hat.

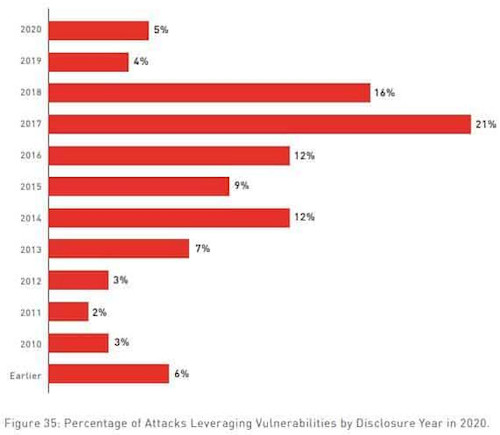

Wenn es wahr ist, dass es notwendig ist, die Qualität des Code-Schreibens zu verbessern, um das Vorhandensein von Schwachstellen genau zu vermeiden, ist es ebenso wahr, dass das Bewusstsein für die Risiken, die Schwachstellen mit sich bringen, nicht so weit verbreitet zu sein scheint, zumindest den Berichten zufolge Checkpoint-Sicherheitsbericht 2021 Dies verdeutlicht, dass im Jahr 2020 75 % der Angriffe ausgenutzt wurden Schwachstellen, die mindestens zwei Jahre alt sind. Insbesondere:

Wenn es wahr ist, dass es notwendig ist, die Qualität des Code-Schreibens zu verbessern, um das Vorhandensein von Schwachstellen genau zu vermeiden, ist es ebenso wahr, dass das Bewusstsein für die Risiken, die Schwachstellen mit sich bringen, nicht so weit verbreitet zu sein scheint, zumindest den Berichten zufolge Checkpoint-Sicherheitsbericht 2021 Dies verdeutlicht, dass im Jahr 2020 75 % der Angriffe ausgenutzt wurden Schwachstellen, die mindestens zwei Jahre alt sind. Insbesondere:

-

Bei drei von vier Angriffen wurden Fehler ausgenutzt, die 2017 oder früher gemeldet wurden.

-

18 % der Angriffe nutzten Schwachstellen, die 2013 oder früher bekannt wurden.

Positive Technologien Stattdessen fand er das 26 % der Unternehmen bleiben anfällig für Ransomware WannaCry da der Fix noch nicht verteilt wurde.

Bis jetzt haben wir über Schwachstellen gesprochen, die wir, sagen wir mal, als „normal“ bezeichnen können und die von jedem ausgenutzt werden können, ohne besondere Investitionen, sondern einfach durch Ausnutzen der Schwächen oder der Rücksichtslosigkeit potenzieller Opfer.

Man würde also sagen, wenn wir anfangen würden, Systeme zu standardisieren, Prävention und Überwachung durchzuführen und die veröffentlichten Patches zu verteilen, wäre das Szenario besser als das aktuelle und die Risiken würden erheblich reduziert. Wir wären nicht im Wunderland, aber wir würden nicht Zeuge des Massakers werden, dessen Zeuge wir jeden Tag sind.

Vielmehr ist dies leider nicht der Fall, denn zur Welt der Schwachstellen gehört auch die kostbarste und begehrteste, weil noch unbekannte: die Verwundbarkeit Zero Day Dies stellt das Objekt der Begierde vieler Cyberkrimineller dar, die es nutzen können, um ungestört ihre Aktionen durchzuführen.

Viele glauben, dass es heißt Zero-Day- weil es zum ersten Mal an dem Tag ausgenutzt wird, an dem der erste Angriff durch seine Nutzung gestartet wird. Eigentlich ist der Grund viel einfacher: Der Programmierer des Opfers hat den Code Null Tage, um es zu korrigieren.

Bevor wir uns mit der Erzählung befassen, müssen wir auf einen Unterschied in der Ebene hinweisen Zero-Day- was wie ein Detail erscheinen mag, es aber nicht ist:

-

Zero-Days im Zusammenhang mit Schwachstellen, die auf die fehlende Produktion eines Patches zurückzuführen sind;

-

Zero-Days im Zusammenhang mit Exploits, bei denen es sich um Techniken zur Beseitigung einer noch unbekannten Schwachstelle handelt, die folglich tödlich sein können, wenn sie in die falschen Hände geraten.

Im Vergleich zu den bekannten Schwachstellen würde ich sagen, dass die Möglichkeit, eine solche Schwachstelle auszunutzen, allerdings das Privileg einiger weniger ist. Insbesondere handelt es sich um viel erfahrenere Subjekte, die über beträchtliche Ressourcen verfügen, um massive Angriffskampagnen starten zu können. Es ist kein Zufall, dass der Prozentsatz der Angriffe, die unter Ausnutzung solcher Schwachstellen erfolgen, viel geringer ist als der Anteil der Angriffe, die unter Ausnutzung bekannter Schwachstellen erfolgen.

Sicherlich handelt es sich um Angriffe, die Lärm machen, die verheerende Folgen haben können und deren Ziel auch darin bestehen könnte, soziale Unruhe zu erzeugen. Aber darüber werden wir später sprechen.

Was macht einen also aus? Zero-Day- so wertvoll? Warum sprechen wir über den Handel mit Schwachstellen?

Versuchen wir eine erfahrungsbasierte Antwort. Wann immer eine Sicherheitslücke vorliegt Zero-Day- ausgenutzt wurde, haben wir Angriffe vom Typ „Nationenstaat“ erlebt, d. h. Angriffe, die darauf abzielten, das Herz eines Landes zu treffen und vor allem kritische Infrastrukturen zu treffen.

Ein unbekannter Exploit ermöglicht es Ihnen tatsächlich, in ein System einzudringen, ohne praktisch gesehen zu werden, mit der Konsequenz, dass sehr heikle und sensible Informationen herausgefiltert werden, selbst in Bereichen, in denen die Suche nach ähnlichen Informationen gefährlich sein kann.

Darüber hinaus kann es einem Angreifer ermöglichen, Ziele zu treffen oder Systeme zu erreichen, deren Manipulation Schaden verursachen kann, der dem eines militärischen Angriffs entspricht, ohne jedoch die gleiche Energie und das gleiche Geld aufzuwenden.

Wir können daher feststellen, dass die Ausbeutung von a Zero-Day- kann sich in eins verwandeln Cyber-Waffe, oder in einer Computerwaffe, die geradezu tödlich ist, und das erste Beispiel kann in diesem Sinne als der Fall betrachtet werden Stuxnet. Dieses Virus hatte im Jahr 2009 das Ziel, die Turbinen im iranischen Zentrum von Natanz zu beschädigen, indem es einige Schwachstellen ausnutzte 0-Tag von Windows. Edward Snowden bestätigte, dass das Virus durch die Zusammenarbeit der NSA mit dem israelischen Geheimdienst geschaffen wurde, um die atomare Entwicklung Irans zu verlangsamen oder sogar zu verhindern. Die Nutzung von Schwachstellen 0-Tag Es verhinderte seine Blockierung im Anfangsstadium und die Entdeckung wurde durch einen Programmierfehler ermöglicht, der dazu führte, dass sich der Virus auch außerhalb der Anlage vermehrte.

Es war eines der ersten, wenn nicht das erste Beispiel einer hybriden Kriegsführung, die auf einem Informationsschlachtfeld ausgetragen wurde Zero-Day Sie ähneln Waffen List von normalen Radargeräten nicht erkannt werden und den Feind mitten ins Herz treffen können.

All dies hat zur Entstehung eines echten Schwachstellenmarktes geführt Zero-Day- Denn es ist klar, dass man sie kauft, wenn man sie nicht entdecken kann, und dass man sich dazu an die Regeln jedes Finanzmarktes halten muss, auf dem der Käufer den Preis festlegt. Es ist das klassische Gesetz von Angebot und Nachfrage und in diesem Szenario ist es auch richtig, sich daran zu erinnern, wie große Unternehmen wie Microsoft, Google usw. Zusätzlich zu den Investitionen, die sie tätigen, um zu versuchen, ihre Software so sicher wie möglich zu entwickeln, geben sie Millionen von Dollar für die Einstellung sogenannter Software aus Kopfgeldjäger, also die neuen „Kopfgeldjäger“, um die Schwachstellen der Software aufzudecken.

Tatsächlich handelt es sich hierbei um Profis, die, anstatt den Bösewicht im Dienst zu „jagen“, sich auf die Suche nach einem neuen Schatz machen: der Schwachstelle, die noch nicht entdeckt wurde, genau genommen.

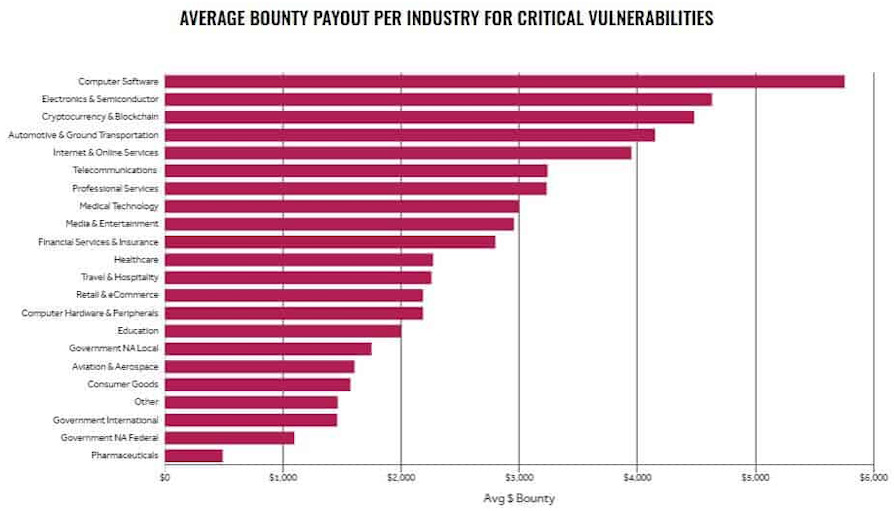

Hackeron veröffentlichte eine Studie, die hervorhob, dass die durchschnittlichen Kosten einer kritischen Software-Schwachstelle 5754 US-Dollar betragen, während der Wert bei Hardware auf 4633 US-Dollar sinkt.

Eine Rezension vom August 2020 berichtet, dass Microsoft 12 Millionen US-Dollar an Forscher gezahlt hat, die in den letzten 13,7 Monaten Fehler in seiner Software gefunden und gemeldet haben, und dass 327 Forscher 200.000 US-Dollar erhalten haben.

Es ist jedoch offensichtlich, dass ein Produkt mit diesen Eigenschaften darüber hinaus viele Käufer finden kann und sein Preis daher zwangsläufig übermäßig steigen wird. Und die Käufer sind sozusagen nicht nur die Coupons.

Das Unternehmen Zirconium, zum Beispiel, betreibt Geschäfte mit dem Handel von Zero-Day- So wie es auch an der Börse beim Kauf und Verkauf von Aktien möglich wäre. Zerodium ist eines der bekanntesten Unternehmen für den Kauf und die Verbreitung von Exploits Zero-Day-. In der Praxis durchsucht das amerikanische Unternehmen den Markt nach neu entdeckten Fehlern und Exploits, meist von Entwicklern und Hackern, und kauft die „Rechte“ daran.

Bekrar Chaouki, der Gründer, gab vor einigen Jahren an, dass er sich ausschließlich mit dem Thema beschäftigt demokratische Regierungen, einschließlich Informationen zur Abwehr von Schwachstellen.

Tatsächlich hat Bekrar seine eigene persönliche Theorie, nach der durch die Begrenzung der Verbreitung von Zero-Day- Nur wenige Unternehmen und Regierungen sind im Vergleich dazu weniger missbräuchlich vollständige Offenlegung.

Versuchen Sie, zwischen den Zeilen zu lesen Tweet und Sie werden verstehen, wovon wir reden.

Versuchen Sie, zwischen den Zeilen zu lesen Tweet und Sie werden verstehen, wovon wir reden.

Was passieren könnte, ist, dass eine Regierung, sobald sie einen Exploit von Zerodium erworben hat, beschließen kann, ihn den öffentlichen Sicherheitskräften oder den Geheimdiensten zu übergeben und ihn für die Operationen zu verwenden, die sie für am geeignetsten hält.

Die Frage lautet: „Was sind das für Aktionen?“ Letztendlich können Sie aller Wahrscheinlichkeit nach verstehen, dass wir uns nicht im Paradies befinden, sondern in einer Welt, in der alles vom Geschäft bestimmt wird und in der leider alles zur Ware wird.

Beckar arbeitete vor der Gründung von Zerodium für Vupen, ein bekanntes französisches Exploit-Handelsunternehmen. Mit Vupens Team gelang es Bekrar, die Sicherheit von Google Chrome in einem von Hewlett Packard veranstalteten Hackathon zu umgehen.

Anstatt den 60.000-Dollar-Preis zu kassieren, der den Erfolgreichen zuerkannt wurde, sagte Bekrar, dass sein Unternehmen für keinen Betrag der Welt jemals offenlegen würde, wie es ihm gelungen sei, den Angriff auf den Browser zu verüben, und dass er die Informationen viel lieber an seine Kunden verkaufen würde, als den Preis einzusammeln.

Und wer waren seine Kunden? Aber vor allem: Was haben sie gekauft?

Durchsuchen Sie einfach ein paar darin enthaltene E-Mails Hacking-Team-Leak um die Antwort zu bekommen und vor allem ihre Dimension zu verstehen.

Ich glaube, dass es eine Wahrheit gibt, die viele nicht aussprechen und die uns daran hindert, uns vollständig darüber im Klaren zu sein, was in der Welt der Cybersicherheit passiert: Regierungen und multinationale Unternehmen haben großes Interesse daran, Informationen vor anderen zu haben.

Haben Sie schon einmal von James Bond gehört? Haben Sie schon einmal von Spionage gehört? Natürlich ja. Spionage gab es schon immer und heute gibt es in ihrer modernen Version Schwachstellen Zero-Day- Ich bin seine stärkste Waffe.

System nach Hacking-Team Galileo, das auf der Grundlage einiger unbekannter Schwachstellen geschrieben und von Zwischenhändlern wie Vupen gekauft wurde, berichtet in seiner Broschüre „Remote Control System“ über diesen Wortlaut:Die Hacking-Suite zum Abfangen durch die Regierung. Direkt an Ihren Fingerspitzen."

An dieser Stelle werden Sie sich fragen: „Und wenn jemand einen Weg finden möchte, eine dieser sehr nützlichen Sicherheitslücken zu kaufen, wo sollte er dann suchen? Wen sollte er zum Kauf auffordern?“

Ist es angesichts all dessen, was wir bisher gesagt haben, möglich, dass jemand allein durch die Suche im Internet eine Schwachstelle finden kann, für die andere Millionen von Dollar bezahlen?

Nun, ich würde mit fast absoluter Sicherheit sagen, dass die Antwort nein ist. Vorausgesetzt, die Schwachstelle wurde nicht bereits so oft ausgenutzt und verkauft, wäre sie dadurch sicherlich leichter verfügbar.

Um das Konzept noch besser zu verdeutlichen: ein sehr neuer Exploit, der die Möglichkeit bietet, auf ein System zuzugreifen, das es wert ist, aufgerufen zu werden Zero-Day- Es ist nicht im Netz zu finden und der Grund liegt auf der Hand: Es kostet zu viel!!!

Vielleicht ist es online, aber nicht auf einem Markt oder einer Bank, die auf millionenschwere Transaktionen wartet. Oder vielleicht ist es auch leicht vorstellbar, dass diejenigen, die dort arbeiten, auf berühmten Gehaltslisten stehen ...

Wir könnten mit den Annahmen endlos fortfahren, aber eine Tatsache ist sicher und intuitiv, wenn man bedenkt, dass es sich um einen Untergrundmarkt handelt: Sowohl die Transaktionen als auch die Käufer und Verkäufer bleiben für die meisten geheim.

Wie kann man sich dagegen wehren und was können Unternehmen besser machen, um sichereren Code zu entwickeln?

Es ist objektiv schwierig, vor allem die zweite Frage beantworten zu können.

Fakt ist, dass die großen IT-Giganten immer ausgefeiltere Systeme zur Analyse und Überprüfung des Codes einsetzen. Sie nutzen die Vorteile von Automatisierung und pünktlichen Kontrollzyklen, aber der Fehler ist leider immer vorhanden. Wenn es stimmt, dass wir den Fehler bisher nicht beheben konnten und wer weiß, ob uns das jemals gelingen wird, haben wir zumindest die Veröffentlichungszeit der Patches drastisch verkürzt, und das ist zweifellos ein positiver Aspekt.

Auf jeden Fall ist es komplex, die Gefahr dieser Art von Schwachstelle begrenzen zu können, insbesondere im Hinblick auf die Welt der Smartphones und Tablets in einem 3G-, 4G- oder 5G-Netzwerk.

Andererseits ist es möglich, die Übertragung von Daten innerhalb eines Telekommunikationsnetzwerks zu überprüfen, indem die Pakete auf eine fortschrittlichere Weise analysiert werden, dank der Verwendung von Firewalls der neuen Generation, die in der Lage sind, den „guten“ Datenverkehr zu analysieren, zu verstehen und ihn vom „guten“ Datenverkehr zu trennen das „Böse“, mit der Möglichkeit also, die Gefahr eines auf eine Schwachstelle gerichteten Angriffs zu mindern Zero-Day-.

Es ist notwendig, die logischen Architekturen anhand der Best Practices zu überprüfen, die die Anbieter von Betriebssystemen und Anwendungen bereitstellen, und nicht zu versuchen, sie an Unternehmensrichtlinien anzupassen, die oft ein Hindernis für ihre korrekte Verwendung darstellen.

Der Einsatz von Lösungen und Tools, die eine Echtzeitüberwachung durch die Nutzung von Analysealgorithmen ermöglichen Maschinelles lernen ed Artificial Intelligencestellen ein weiteres Mittel zur Risikoprävention dar.

Änderung des Kulturmodells, um präventive Sicherheits- und Schwachstellenkontrollen zunehmend näher an ihren Ursprung zu rücken und sie in die Kette einzufügen, in der Software, virtuelle Maschinen, Container, Cloud-Ressourcen und mehr erstellt werden.

Es ist auch wichtig zu betonen, dass eine gute präventive digitale Hygiene in Kombination mit dem Einsatz von Threat-Intelligence-Systemen die exponierte Oberfläche erheblich reduzieren und verhindern würde, dass sie zu einer angreifbaren Oberfläche wird.

Es besteht kein Zweifel, dass der Cyberspace schon seit einiger Zeit ein echtes Schlachtfeld ist, auf dem die gespielten Spiele von entscheidender Bedeutung sind. Ich denke an den Angriff auf Nordkorea während der Olympischen Spiele, worüber ich auf diesen Seiten geschrieben habe, oder der bei Sony oder immer noch dabei Cyberkalifat oder, um auf die Zeit vor Kurzem zurückzukommen, zu Solarwinds e Kaseya oder auf andere Angriffe, die die Geburtsstunde von Cyberkriegen mit einem einzigen Ziel markierten: Holen Sie sich die Informationen.

Weitere Links

Über 25 Statistiken und Fakten zu Cyber-Sicherheitslücken im Jahr 2021 (comparitech.com)

Vulnerability Stats Report 2021 (edgescan.com)

Cybercrime Spa: So funktioniert die Malware-Industrie | Freie Technologie

Zero-Day-Exploits und Zero-Day-Angriffe | Kaspersky

Ein iPhone-Exploit ist bis zu 2 Millionen US-Dollar wert – Cybersicherheit

Die Zero-Day-Verkäufer (forbes.com)

Stuxnet – ein Überblick | Wissenschaftliche Direktthemen

Foto: US Air Force / Autor / Web