Die Produkte für Cybersecurity zu entwirren, zu vergleichen und dann auszuwählen, ist selbst für Experten gar nicht so einfach. Es ist notwendig, eine Vielzahl unterschiedlicher Faktoren im Zusammenhang mit Cyber-Bedrohungen zu berücksichtigen und sie innerhalb des spezifischen Geschäftsmodells des Unternehmens zu kontextualisieren, um den Mitigation-Maßnahmen mit dem höchsten Mehrwert Priorität einzuräumen.

Jeder, der Webdienste anbietet, und wir sprechen von praktisch jeder Organisation, die Onlinedienste anbietet, wird die Frage mindestens einmal gestellt haben: Wie schützt man sie?

Firewalls, insbesondere die sogenannte "neueste Generation" - nächste Generation Firewalls, haben die Möglichkeit, den Datenverkehr von der niedrigsten (physischen) bis zur höchsten (Anwendungs-) Ebene des ISO/OSI-Stacks zu untersuchen und zu filtern1. Wenn es jedoch darum geht, Web Applikationen (die allen Online-Diensten zugrunde liegenden Programme/Software), haben sie eine etwas eingeschränkte Funktionalität. Beispielsweise können sie möglicherweise nicht als "Sitzungsterminator" fungieren, d. h. sie können den HTTPS-Datenverkehr überprüfen, ihn vorübergehend entschlüsseln und ihn dann zurück auf den Computer verschlüsseln, auf dem die Webanwendung tatsächlich ausgeführt wird. Oder sie verarbeiten bestimmte Verschlüsselungsprotokolle (z. B. die neueste TLSv.3 .) nicht richtig2), HTTP-Protokolle (z. B. Version 2) oder die Analyse von HTTP-Anfrage-/Antwortfeldern und deren Inhalten. In diesen Fällen wird die Web-Traffic-Analyse sehr eingeschränkt, wenn nicht unmöglich.

Vereinfacht gesagt „verstehen“ die Firewalls (Next Generation) die von Webanwendungen ausgetauschten Informationen nicht vollständig und können diese daher nicht ausreichend vor Angriffen schützen, insbesondere vor „One-Shot“-Angriffen, die auch eine böswillige Anfrage, und für die die unterste Filterung (z. B. basierend auf der Quell-IP-Adresse) nicht ausreicht.

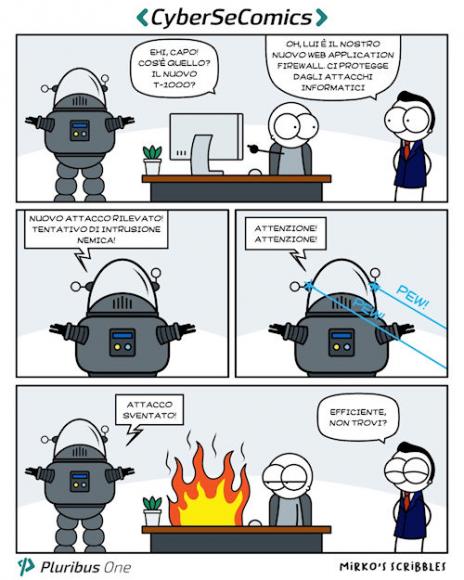

Dafür brauchst du die Webanwendungs-Firewall (WAF), die eine möglichst vollständige Funktionalität zum Verstehen / Verwalten des HTTP (S) -Verkehrs bieten und die neuesten Protokolle und Informationsinhalte unterstützen, die dieser Ebene zugeordnet werden können.

Problem gelöst? Leider nicht.

Die Funktionsweise und die erlaubten bzw. legitimen Ein-/Ausgaben einer Webanwendung wirklich zu verstehen, ist selbst für Entwickler, die immer mehr nur Teile des Systems kennen, alles andere als trivial. Wir könnten sagen, dass WAFs durch die typische Verwendung bekannter Angriffssignaturen (Definitionen) (typische illegale Eingaben), wie sie von OWASP kostenlos zur Verfügung gestellt werden, dorthin gelangen, wo sie können3 für die beliebteste Open-Source-WAF, Modsecurity4.

Aber der Teufel steckt im Detail. Solche Signaturen sind notwendigerweise "generisch" und erfordern wenigstens eine wichtige Anstrengung der "Personalisierung" in der Produktionsphase. Darüber hinaus können sie nur gegen bestimmte Fälle bekannter Angriffe schützen (auf deren Grundlage diese Signaturen erstellt wurden), während Webanwendungen Ad-hoc-Programme sind, jedes auf seine Weise unterschiedlich und jedes mit seiner Benutzerbasis, die sich in eine bestimmte Weise.

Grundsätzlich brauchen wir ein System, das Ereignisse auf einer viel höheren Abstraktionsebene analysieren kann, als es vordefinierte Signaturen bieten, auf der die Vorrechte der überwachten Anwendungen offensichtlich sind und somit erkannt werden können. gefährliche Abweichungen für das zugrunde liegende Geschäft um sie aufzuhalten, bevor es zu spät ist.