PEBKAC-Erweiterung. Ich habe dieses Wort ursprünglich noch nie gehört Nerd Aber welches stellt eines der größten und am schwierigsten zu lösenden Probleme der Computersicherheit dar?

Es ist ein Akronym, es bedeutet Zwischen Tastatur und Stuhl besteht ein Problem – das heißt, dass das Problem zwischen der Tastatur und dem Stuhl liegt.

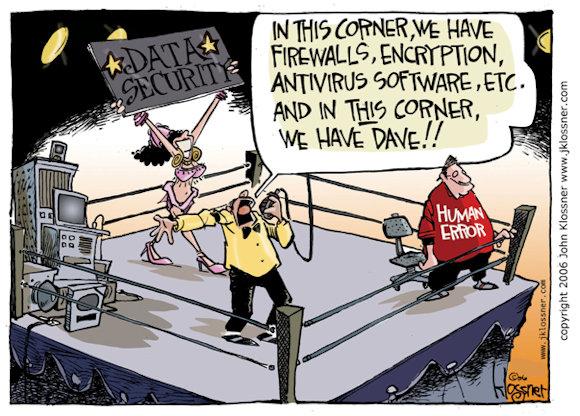

Andere nennen es HF, um lo anzuzeigen Menschlicher Faktor – der menschliche Faktor; Wieder andere verwenden liebevoll den Namen Dave, basierend auf einem bekannten Cartoon über Datensicherheit aus dem Jahr 2006, gezeichnet vom Cartoonisten John Klossner.

Alles, um auf etwas Gefährliches, scheinbar Harmloses hinzuweisen, das aber nicht oder zumindest unbequem beseitigt werden kann: der ahnungslose Benutzer.

Dieser Artikel hat daher das ehrgeizige Ziel, die Risiken dieser Unwissenheit zu beschreiben, in der Hoffnung, jeden Leser zum Nachdenken anzuregen und so das Risikobewusstsein zu stärken.

Stellen Sie sich also unseren Dave vor – angestellt in der Personalabteilung von Acme Farmaceutici SpA – während er morgens seine E-Mails checkt und eine LinkedIn-Kontaktanfrage von einer gewissen Fiammetta Canestrelli erhält, die sagt: „Dave, wie viele Jahre sind seit der High School vergangen?“ Ich erinnere mich bestimmt gut an Sie und würde Sie gerne in meinem beruflichen Netzwerk haben.“

Dave erinnert sich nicht gut an Fiammetta – seltsam, weil er so einen besonderen Namen hat – aber wenn sie sich an ihn erinnert, warum nicht näher herangehen?

Dave findet diese Einladung daher unwiderstehlich – vielleicht dank des Bildes der blauäugigen Brünetten, das auf der Profilseite hervorsticht, auf der er sich nach dem Klicken auf den E-Mail-Link anmeldet, um den Kontakt zu bestätigen … ganz zu schweigen von der Zwischenseite, von der aus die Verbindung nach dem Klicken auf den Link erfolgt.

Website, deren URL weniger als eine Sekunde lang in der Statusleiste des Browsers angezeigt wurde, die jedoch einem System diente, um viele Informationen über die Verbindung abzufangen, bevor sie auf die offizielle LinkedIN-Website weitergeleitet wurde.

Wenn Dave versucht hätte, in einer Bildsuchmaschine nach diesem wunderschönen Paar blauer Augen zu suchen, hätte er zusätzlich zu Fiammettas beruflichem Profil Dutzende von Ergebnissen gefunden: Eyeliner-Werbespots, Model-Casting-Agenturen, Online-Tutorials zur Fotobearbeitung … Fiammetta wurde in keinem davon erwähnt.

Stattdessen entdeckt er beim Besuch des Profils, dass sein angeblicher Ex-Klassenkamerad über eine respektable Erfahrung auf dem Gebiet der Computersicherheit verfügt, mit Jahren in den wichtigsten Unternehmen und zwei Universitätsmastern in den Vereinigten Staaten; er ist fast froh, sein Schulkamerad gewesen zu sein.

Glück, das er ein paar Tage später findet, als er die Anfragen über Facebook und Instagram sieht, dank derer sich die Fotos von Fiammetta in anderen Kontexten vervielfachen: Abende in Clubs, Porträts in Kostümen am Meer, da ist auch das Ganzkörperanzugfoto, von dem er das des Berufsprofils übernommen haben muss … wirklich ein wunderschönes MädchenDave denkt.

Als er also über den Messenger den Link zum Blog von Fiammetta mit vielen Artikeln zum Brotbacken und tollen Sauerteigprodukten erhält, klickt er ohne lange nachzudenken darauf.

Was Dave nicht weiß, ist, dass all seine Aktionen dazu geführt haben, dass ein weiteres Paar Augen, weder blau noch von dem Mädchen stammend, eine hervorragende Sicht auf ihren Firmen-PC hat, der aufgrund der Pandemie remote mit den Personalsystemen von Acme Farmaceutici SpA verbunden ist.

Dank einer Softwarekomponente, die völlig unbewusst und transparent aus dem Blog heruntergeladen wurde, laufen zwei geschickte Hände über eine Tastatur – geführt von einem Gehirn, das in Computerkompromissen geschult ist. Eine Verbindung, die von Osteuropa ausgeht, schleicht sich in unauffindbare Netzwerke bis zu Daves Laptop, von hier aus landet sie per VPN bei der Anwendung, mit der ACME Mitarbeiterdaten verwaltet. Nicht unmittelbarer Betrieb dank der Verwendung komplexer Passwörter, die ACME seinen Personalmitarbeitern auferlegt … und die sich von denen unterscheiden, die sie für den persönlichen Gebrauch verwenden, z. B Social Network.

Aber es wird enorm erleichtert durch Dave, der diese Praxis hasst und sich das Passwort für den Zugriff auf das System direkt im Browser gemerkt hat, sodass er sich nicht ständig diese komplexe Folge von 15 Zeichen merken und eingeben muss.

Und Gott sei Dank fragt ACME IT beim Zugriff auf das VPN nicht nach einem Einmalpasswort, denn der Kanal ist sicher!

Im folgenden Monat erhält der ACME-CISO eine der schlechtesten E-Mails seiner Karriere. „Wir verfügen über die vollständige Datenbank der Mitarbeiter: persönliche Daten, Gesundheitszustand, Beschäftigungsverlauf sowie Einzelheiten zu Gehältern, Prämien und Familienmitgliedern, die wir im Notfall kontaktieren können.

In 48 Stunden werden diese Informationen veröffentlicht, wenn wir nicht den Betrag von 20BTC erhalten (aktuell über 666 Tausend Euro, NdA)"

Nachdem er sich von dem Schock erholt hat, ruft der CISO den Krisenstab des Unternehmens und bereitet sich darauf vor, zu erklären, wie zum Teufel ein Vorfall dieser Schwere passieren konnte trotz der enormen Investitionen in Sicherheitstechnologie, die das Unternehmen im Laufe der Jahre getätigt hat.

Investition, die für einen verstärkten Schutz von Unternehmens-E-Mails gesorgt hat, Anti-Malware modernste Authentifizierungsschutzsysteme, VPNs zur Anbindung von Remote-Mitarbeitern (durch die Pandemie auf die Probe gestellt), sogar und überprüfen Sie, ob keine laufenden Kompromisse vorliegen. Dies wird zweimal im Jahr durchgeführt – zuletzt im letzten Monat.

Ein Schutz, der alle sieben Ebenen des ISO/OSI-Referenzmodells für die Verbindung und Kommunikation zwischen heterogenen Systemen abdeckt: physisch, Datenverbindung, Netzwerk, Transport, Sitzung, Präsentation und Anwendung.

Alle!

Bis auf einen kleinen, aber wichtigen Fehler auf Stufe 8: Dave.