Wie wir bereits gesehen haben, sind SQLi trotz ihres Alters immer noch furchteinflößend. Falls jemand die grundlegenden Informationen zu SQLi verpasst hat, empfehle ich einen Blick auf den ersten Artikel: SQL-Injection-Angriff: Was ist das?

Natürlich hat die Sicherheitsbranche Tools zur Bekämpfung von SQLi entwickelt. Hierbei handelt es sich um Anwendungen, die Webanfragen filtern und mit guter Näherung feststellen können, ob es sich um legitime Anfragen oder Angriffsversuche handelt.

Natürlich ließen sich auch Hacker nicht entmutigen und fanden eine ganze Reihe von Tricks, um die Abwehrmaßnahmen zu „umgehen“, darunter auch den sogenannten „Angriff“. JSON – SQL-Umgehung.

Versuchen wir zu verstehen, was es ist, aber zunächst ein paar Worte zu JSON.

JSON ist ein Datenaustauschformat, das auf einer Teilmenge der Programmiersprache JavaScript basiert und eigentlich für JavaScript Object Notation steht.

Im Laufe der Zeit hat sich JSON zum am häufigsten verwendeten Format beim Datenaustausch entwickelt und Datenbanken haben JSON-Unterstützung in SQL integriert. Das Gleiche ist bei vielen Sicherheitstools nicht der Fall, die mit dieser Technik durchgeführte SQLi-Angriffsversuche daher nicht erkennen können.

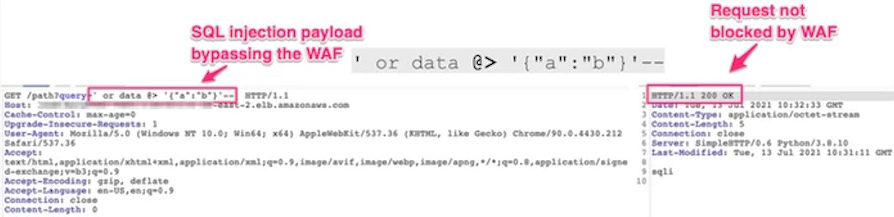

Wenn wir beispielsweise eine durch eine WAF geschützte Webanwendung betrachten und versuchen, einen SQLi-Angriff durchzuführen, um Daten herauszufiltern, auf die wir keinen Zugriff haben, sind die WAF-Kontrollen im Allgemeinen in der Lage, die unzulässige Anfrage zu identifizieren und den Versuch zu blockieren. des Angriffs. Wenn jedoch ein Angriff mit einer Zeichenfolge im JSON-Format versucht wird, wird die WAF getäuscht, da sie nicht erkennen kann, dass die Zeichenfolge einen SQL-Befehl enthält, während die Datenbank in der Lage ist, den Befehl korrekt zu interpretieren, da sie die JSON-Syntax unterstützt.

Das Ergebnis ist, dass die wichtigsten WAF-Hersteller (Palo Alto Networks, Amazon Web Services, Cloudflare, F5 und Imperva) im Jahr 2022 Maßnahmen ergreifen mussten, indem sie Regeln einführten, um die Kontrolle über die JSON-Syntax zu gewährleisten.

Das CLAROTY-Forschungsteam TEAM82 hat diese neue Art von Angriff entdeckt.

Da es sich nun um einen relativ neuen Angriff handelt, schlage ich vor, dass alle, die eine WAF zum Schutz ihrer WEB-Dienste verwenden, spezifische Tests durchführen lassen, um zu überprüfen, ob sie durch JSON SQL Bypass geschützt sind.

Viele werden denken, dass es keinen Grund zur Beunruhigung gibt, da es sich um einen sehr komplexen Angriff handelt. Ich empfehle Letzterem stattdessen, große Aufmerksamkeit zu schenken, da SQLMap Ihnen die automatische Suche nach Websites ermöglicht, die für einen JSON-SQL-Bypass-Angriff anfällig sind.

SQLMap, ein benutzerfreundliches OpenSource-Tool ... Nein, das ist eine andere Geschichte!

Um mehr zu erfahren:

- https://www.picussecurity.com/resource/blog/waf-bypass-using-json-based-...

- https://www.json.org/json-it.html

- https://claroty.com/team82/research/js-on-security-off-abusing-json-base...