John The Ripper, nicht zu verwechseln mit „Jack the Ripper“ (Jack der Aufreißer, sozusagen) ist ein Werkzeug Open Source für 'Prüfung (Kontrolle) der Passwortsicherheit und zur Passwortwiederherstellung, verfügbar für viele Betriebssysteme und entwickelt von Openwall1. Dieses Tool wurde für „konstruktive“ Zwecke entwickelt, kann jedoch manchmal von böswilligen Personen auf „zerstörerische“ Weise verwendet werden.

Wie wird es benutzt?

Passwörter sind die erste Verteidigungslinie für die meisten Computersysteme und Online-Konten. Ein sicheres, komplexes Passwort kann dabei helfen, Hacker und unbefugten Zugriff zu verhindern. Viele Benutzer wählen jedoch kurze, einfache und daher leicht zu erratende Passwörter und gefährden damit ihre eigene Sicherheit und oft auch die anderer. Cracking-Tools wie John the Ripper sind darauf ausgelegt, schwache Passwörter (wenige Zeichen, bekannte und gebräuchliche Phrasen) zu knacken, indem sie Techniken wie die folgenden verwenden:

► Angriffe zum Wörterbuch, eine Angriffsart, die die Suche nach in Wörterbüchern vorkommenden Wörtern oder Phrasen in der allgemeinen Sprache ausnutzt.

► Angriffe mit roher Gewalt, die die „Versuch-und-Irrtum“-Methode verwenden, um die Anmeldeinformationen zu erraten: Sie probieren alle möglichen Kombinationen aus, alphabetisch und numerisch, in der Hoffnung, das Passwort richtig zu erraten.

► Hash-Entschlüsselung. Ein Hash ist eine Zeichenfolge, die von einem „Hashing-Algorithmus“ generiert wird, der eine Eingabe (z. B. ein Passwort) entgegennimmt und eine eindeutige Zeichenfolge erzeugt. Das Hauptziel besteht darin, die Originaldaten eindeutig darzustellen. Hashes werden häufig verwendet, um Passwörter zu schützen, Daten zu verschlüsseln und die Dateiintegrität sicherzustellen. Dieser Vorgang ist oft irreversibel, obwohl man mit der „Brute Force“-Methode (mit großen Rechenmöglichkeiten) die ursprüngliche Eingabe zurückverfolgen könnte.

John wurde ursprünglich für Unix-Systeme entwickelt und wird mittlerweile auf mehreren Plattformen verwendet. Es unterstützt mehrere Cracking-Modi, darunter den „Single Crack“-Modus, um sich jeweils auf einen Passwort-Hash zu konzentrieren, den „Wordlist“-Modus, um eine vordefinierte Liste von Wörtern zu verwenden, und mehr. Auf Linux-Systemen ist es vorinstalliert. Eine bemerkenswerte Funktion von John ist, dass es den Entschlüsselungstyp für gängige Formate automatisch erkennen kann. Dies spart viel Zeit bei der Recherche nach Hash-Formaten und der Suche nach dem richtigen Tool zum Entschlüsseln.

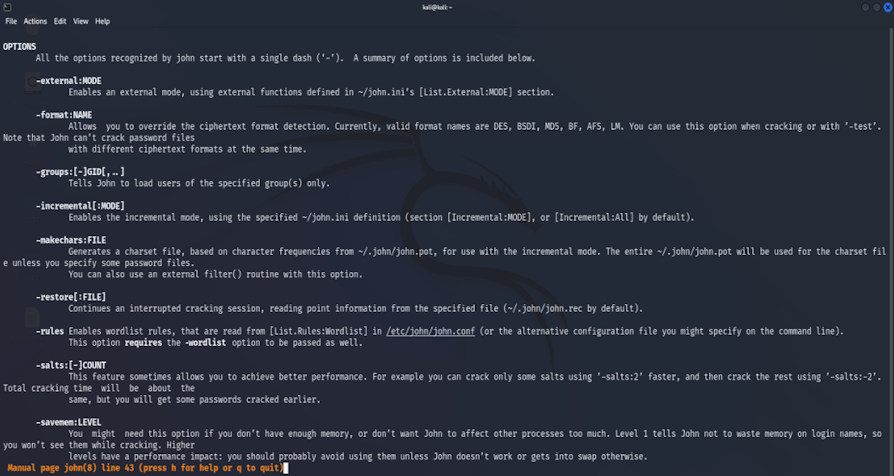

John hat viele Möglichkeiten; Sie können sowohl eine ausführliche Beschreibung erhalten, indem Sie „man john“ eingeben, als auch eine Zusammenfassung, indem Sie „john“ in das Terminal eingeben.

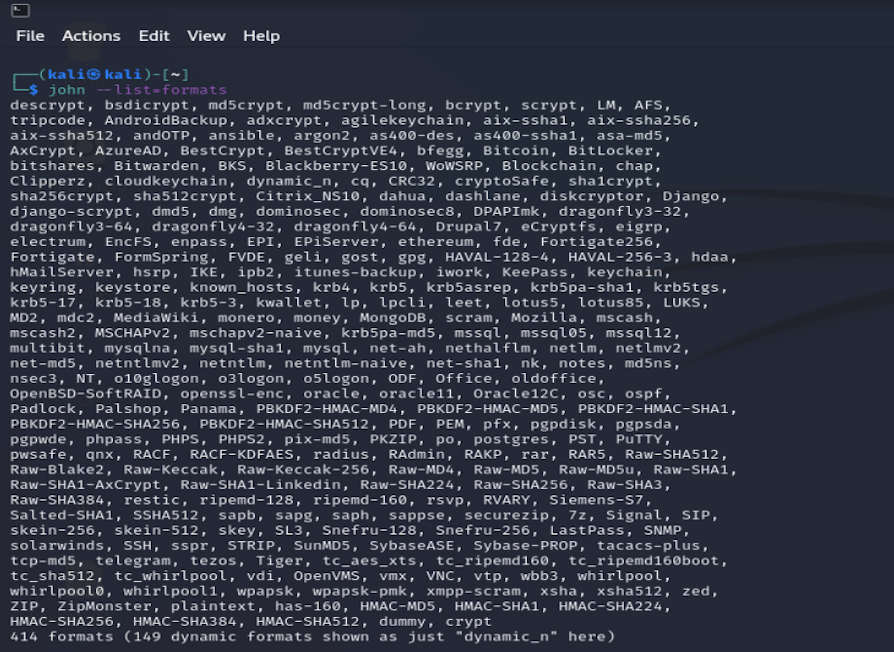

Es kann eine große Anzahl von Hash- oder Dateiformaten verarbeiten. „john --list=formats“ zeigt alle vom Tool unterstützten Optionen an.

Praktisches Beispiel eines Angriffs

Versuchen wir nun, John für eine passwortgeschützte PDF-Datei „prova.pdf“ zu verwenden. Die Datei ist durch ein „einfaches“ Passwort mit 5 Zeichen und 2 Zahlen geschützt.

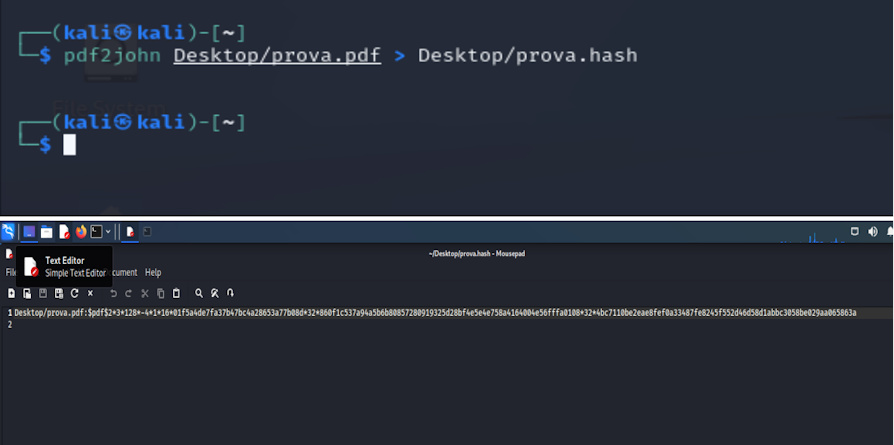

1) Wir berechnen den Hash der Datei

Inhalt der Datei „pdf.hash“.

Wir haben zuvor gesehen, dass wir einen Brute-Force-Angriff und einen Wörterbuchangriff durchführen können. Versuchen wir, beide zu testen.

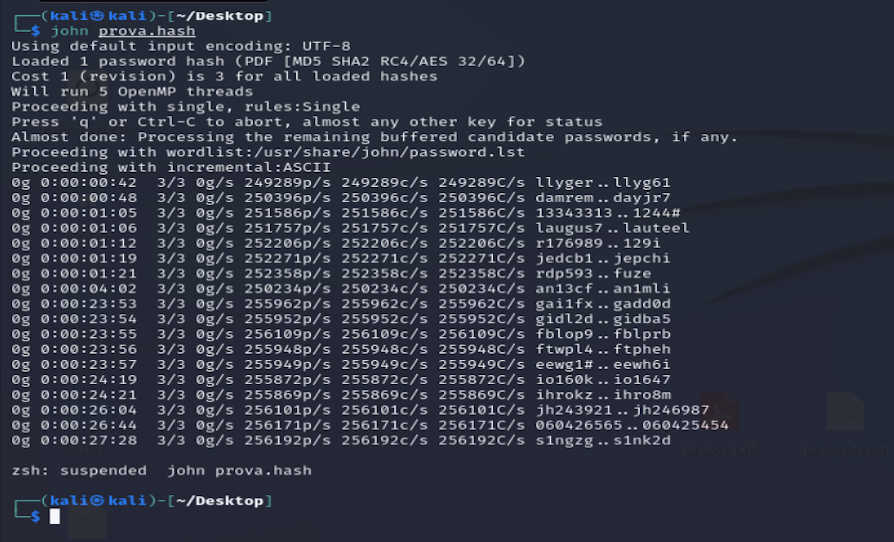

2) Brute-Force-Angriff

John probierte fast 30 Minuten lang jede mögliche Kombination aus, ohne das Passwort zu finden. Er hätte noch viel länger weitermachen und sie schließlich finden können, aber darum geht es in diesem Beispiel nicht.

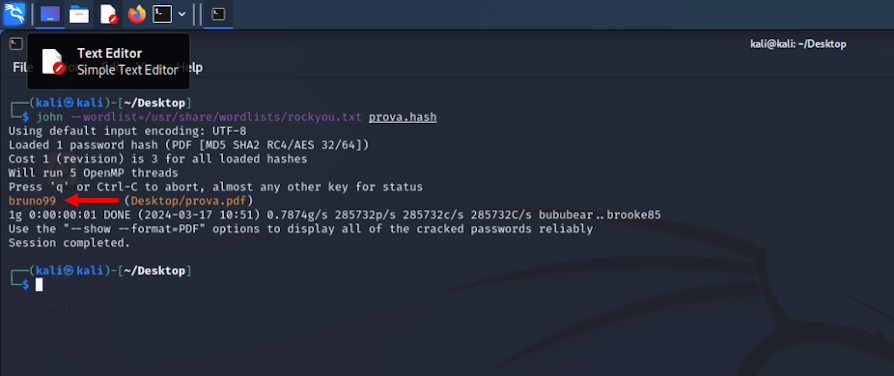

3) Wörterbuchangriff

Bei einem Wörterbuchangriff unter Verwendung einer Textdatei Open-Source- (https://github.com/zacheller/rockyou), entschlüsselte John den Hash nach 1.

Dies macht uns verständlich, wie wichtig es für einen böswilligen Benutzer ist, nicht nur über geeignete Angriffswerkzeuge zu verfügen, sondern auch über Informationen über das Opfer zu verfügen, um ein „Ad-hoc“-Wörterbuch zu erstellen. Im Gegensatz zum Brute-Force-Angriff, der nach allen möglichen Zeichenkombinationen sucht, nutzt der Wörterbuchangriff spezifisches Wissen über das Opfer aus. Zu diesen Informationen können Namen, wichtige Daten, Schlüsselwörter oder andere persönliche Informationen gehören, die als Passwörter verwendet werden könnten (Namen von Verwandten, Haustieren usw.).

Daher ist es für den Schutz persönlicher und geschäftlicher Informationen von entscheidender Bedeutung, den Wörterbuchangriff zu verstehen und Maßnahmen zu ergreifen, um seine Auswirkungen abzuschwächen.

Abschließende Tipps, um solchen Angriffen zu entkommen

Steigende Rechenleistung erfordert längere und komplexere Passwörter. Einige wichtige Tipps für die Wahl eines sicheren Passworts sind:

• Verwenden Sie mindestens 8-12 Zeichen oder mehr: je länger, desto besser;

• eine Kombination aus Buchstaben, Zahlen und Symbolen verwenden;

• Verwenden Sie keine gebräuchlichen Wörter aus dem Wörterbuch oder persönliche Informationen.

• Verwenden Sie nicht dasselbe Passwort auf verschiedenen Websites oder Anwendungen.

• Passwörter regelmäßig ändern;

• Wenn möglich, implementieren Sie eine Zwei-Faktor-Authentifizierung.

Die Sicherheit eines sicheren Passworts ist ein grundlegender Aspekt im täglichen Leben eines jeden von uns. Durch die Implementierung weiterer Sicherheitsmaßnahmen, etwa durch den Einsatz von Antivirensoftware, wird der Schutz vor Cyber-Bedrohungen weiter verbessert; Allerdings dürfen wir nicht vergessen, dass der schlimmste Cyber-Feind des Menschen der Mensch selbst ist, weshalb wir zunächst an uns selbst und dann an unseren IT-Geräten arbeiten müssen.

1 (Quelle: https://www.openwall.com/john/)