Zu den Cyberangriffen, die Methoden ausnutzen, gehören Skriptinjektion il Cross Site Scripting (XSS) Es ist sicherlich eines der bekanntesten und in diesem kurzen Artikel werde ich versuchen, die Risiken und die wichtige Rolle zu erläutern, die ein Tool namens WAF (Web Application Firewall) als erste Verteidigungslinie gegen diese Angriffe spielt.

XSS ist, wie bereits erwähnt, ein Angriff vom Typ „Injection“, d. h. bei dem ein Skript in eine Webseite eingeschleust wird, diese infiziert und es einem Angreifer ermöglicht, dem Opfer, das gerade surft, Daten verschiedener Art zu stehlen.

Zunächst einmal gibt es zwei Haupttypen von XSS, die sogenannten Reflektiert und Gelagert, letzteres auch genannt Hartnäckig.

In beiden Fällen besteht das Ziel des Angriffs darin, eine Schwachstelle in der Website oder im Webbrowser auszunutzen und die Interaktion des Benutzers mit der oben genannten Anwendung zu gefährden. Die Folgen können für beide Seiten schädlich sein.

In der Reflektiertes XSS Der Browser des Opfers wird angegriffen, das Skript befindet sich in einem Link böswillig, oft per E-Mail an das Opfer gesendet, Link Dies ist scheinbar legitim, startet aber nach dem Anklicken das darin platzierte Skript und gefährdet so die Sitzung des Benutzers mit der von ihm verwendeten Anwendung.

Sitzungsdaten, Cookies und andere sensible Daten werden umgehend an den Angreifer gesendet.

Nello Gespeichertes XSS Die Anwendung wird direkt angegriffen und typischerweise werden Schwachstellen von Websites ausgenutzt, die Formulare verwenden, die der Benutzer ausfüllen muss. Auf die Antwort der Anwendung hin aktiviert der Benutzer einen Schadcode, den der Hacker an die Website angehängt hat . In beiden Fällen ist sich der Benutzer des Risikos nicht bewusst, da die Anwendungen völlig legitim erscheinen.

Lo Gespeichertes XSS Es handelt sich sicherlich um eine komplexere und gefährlichere Art von Angriff, da sie jeden Benutzer betrifft, der auf die anfällige Anwendung zugreift. Der Hacker bleibt verborgen, indem er über längere Zeiträume sensible Daten stiehlt, daher der Name „Persistentes XSS".

Wie können wir also unsere Webanwendungen vor dieser Art von Angriffen schützen?

Wie wir wissen, sind private Unternehmen und öffentliche Einrichtungen täglich auf die ordnungsgemäße Funktion der im Internet verfügbaren Dienste angewiesen. Die Zuverlässigkeit undBetriebszeit Einige dieser Dienste sind absolut lebenswichtig und müssen so gut wie möglich erhalten bleiben. Um ihre Existenz zu gewährleisten, sind viele davon durch eine äußerst wichtige Technologie geschützt, nämlich die Firewall für Webanwendungen oder kurz gesagt, WAF.

WAFs sind eine wichtige Hilfe, um uns vor externen Bedrohungen verschiedener Art, vor böswilligen Angriffen und vor unerwünschtem Verkehr auf unseren Servern zu schützen, wie zum Beispiel Bot-Schutz, Verweigerung des Dienstes Angriffe vom Typ (DOS). Injektion, Angriffe von Cross-Site-Scripting (XSS) Hrsg SQL-Injection und mehr.

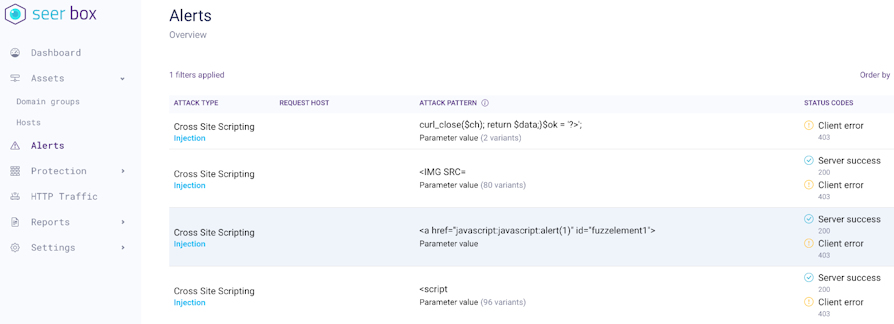

WAFs gelten als wichtige Verteidigungslinie gegen Typangriffe InjektionDurch die Überwachung des Datenverkehrs auf Anwendungsebene können sie einen dieser Angriffe erkennen, bevor es zu spät ist, und potenziell schädliche Zeichenfolgen und Muster überprüfen, die auf einen Angriff dieser Art hinweisen könnten.

WAFs können dank einer „signaturbasierten“ Filterung, die es schafft, einen großen Teil böswilliger Anfragen zu blockieren, verhindern oder uns erkennen lassen, dass ein ähnlicher Angriff im Gange ist. Selbstverständlich müssen diese Regeln und Listen „bösartiger Signaturen“ immer aktualisiert werden.

Aus diesem Grund werden die WAFs von Expertenteams gepflegt, die daran arbeiten, das Wissen über Angriffsvektoren und die Regeln zu ihrer Verhinderung kontinuierlich zu aktualisieren.

Offensichtlich bieten WAFs keinen unfehlbaren Schutz, das Verteidigungspotential gegen einen ähnlichen Angriff, aber auch gegen andere Arten, ergibt sich aus einer korrekten Konfiguration der verwendeten Regeln.

WAFs analysieren und verhindern, was bekannt ist. Während äußerst ausgefeilte und noch nie dagewesene Methoden leider nicht gemeldet werden, gibt es auch Techniken davon umgehen Firewalls, die häufig Lücken in ihrer Konfiguration ausnutzen.

Aus diesem Grund helfen einige WAFs dem Benutzer, die Betriebseigenschaften des Produkts zu überprüfen, indem sie detaillierte Informationen über die Art des von den überwachten Diensten empfangenen Datenverkehrs und die empfangenen Parameter bereitstellen. Dies ist nicht eine gemeinsame Funktion in allen WAFs, die oft nur Folgendes bereitstellen das Protokoll mit der Benachrichtigung über die Aktivierung der verwendeten Regel.

Darüber hinaus konzentrieren sich einige WAFs auf eine Durchsetzungsstrategie für legitimes Verhalten und nicht auf einen signaturbasierten Ansatz wie den zuvor erläuterten. Diese Strategie kann in einigen Fällen den Unterschied ausmachen und den Prozess der Identifizierung des Angriffs erheblich unterstützen und in einigen Fällen mit der Fähigkeit zur Angriffserkennung einhergehen Bei komplexeren WAFs kann das Starten der Bereitstellung eines virtuellen Patches auch ohne Unterbrechung des Dienstes eine Betriebszeit gewährleisten, die mit weniger fortschrittlicher Software selten erreichbar ist.

https://owasp.org/www-community/attacks/xss/ für detailliertere Informationen zu xss

https://seerbox.it/ Beispiel einer nicht signaturbasierten WAF