Der folgende Artikel dient rein informativen, illustrativen und studienbezogenen Zwecken. Bei den in dem Artikel durchgeführten „Tests“ handelt es sich nicht um echte Tests an Infrastrukturen oder Netzwerken anderer Personen, sondern um einfache Recherchen und Analysen öffentlicher Daten, die über Plattformen Dritter gewonnen wurden.

Jeder echte Test MUSS mit der vorherigen AUSDRÜCKLICHEN SCHRIFTLICHEN ZUSTIMMUNG des Eigentümers des zu analysierenden Netzwerks oder der Infrastruktur durchgeführt werden.

Jegliche Prüfung, die ohne ausdrückliche schriftliche Zustimmung durchgeführt wird, ist ILLEGAL.

Der F-35 Lightning II Jet ist ein Jagdflugzeug der fünften Generation, das vom Amerikaner Lockheed Martin entwickelt und als Mehrzweck-Stealth-Flugzeug für die Luftüberlegenheit geboren wurde.

Es wurden drei verschiedene Modelle entworfen:

- das F-35A CTOL – Conventional Take-off and Landing Model, also ein Modell mit konventionellem Start und Landung

- das F-35B STOVL – Short Take-Off and Vertical Landing Model, d. h. ein Modell mit kurzem Start und vertikaler Landung

- das Modell F-35C CATOBAR – Catapult Assisted Take Off But Arrested Recovery, d. h. ein Modell mit katapultgestütztem Start und kabelgestützter Arretierung.

Insbesondere dieses Modell ist aufgrund des Start- und Landesystems für Flugzeugträger konzipiert.

Insbesondere dieses Modell ist aufgrund des Start- und Landesystems für Flugzeugträger konzipiert.

Da das Flugzeug in jeder Situation einsatzfähig sein muss und je nach Modell über unterschiedliche Start- und Landesysteme verfügt, wird aus technologischer Sicht alles zu einem sehr komplexen System, bestehend aus mehreren mit ausgestatteten Subsystemen Komponenten aus Hardware und Software, die miteinander verbunden sind.

Der Jet ist darauf ausgelegt, dank seiner Bewaffnung und dem Austausch von Informationen die Luftherrschaft zu erlangen. Zu diesem Zweck wurde ein echtes Netzwerk mit zwei Unterstützungssystemen für Piloten und Bediener geschaffen, mit denen der Jäger dank zweier Softwaresysteme ständig verbunden ist der Zweck, das ALIS-System und das JRE-System.

Mit dem ALIS-System (Autonomic Logistics Information System) können Sie Flugzeugwartungsvorgänge unterstützen, indem es den Bedienern ermöglicht, eine Komponente auszutauschen oder einfach den Status des Flugzeugs zentral zu überprüfen und so die Verfügbarkeit des Flugzeugs selbst zu erhöhen.

Darüber hinaus ist es durch ALIS möglich, eine gemeinsame Einsatzplanung zu erstellen und zu pflegen.

Darüber hinaus ist es durch ALIS möglich, eine gemeinsame Einsatzplanung zu erstellen und zu pflegen.

Eine ausführliche Analyse dieses Systems ist direkt auf der Website des Herstellers des Kampfflugzeugs verfügbar (Link).

Das JRE-System (Joint Reprogramming Enterprise) ist eine gemeinsame Datenbank, die den Informationsaustausch zwischen Verbündeten in einer Operation ermöglicht.

Um ein Beispiel zu nennen: Wenn eine F-35 ein feindliches Radar entdeckt, werden diese Informationen weitergegeben und alle Verbündeten wissen von der Existenz dieses Radars, was die Umsetzung einer möglichen Strategie erleichtert oder einfacher vermeidet, dass alle alliierten Streitkräfte über dieses Radar verfügen die Informationen selbst zu finden.

Diese Art des Informationsaustauschs ist ein Schlüsselfaktor für den Erfolg einer Mission. Da das Flugzeugsystem jedoch mit einem Netzwerk zum Austausch dieser Informationen verbunden ist, können sich dahinter schwerwiegende Cybersicherheitsprobleme verbergen, die das Ergebnis gefährden können, für das dieser Jäger entwickelt wurde .

Um die von diesen Systemen ausgehenden Risiken verstehen zu können, analysieren wir sowohl die Systeme an Bord des Kampfflugzeugs als auch das Netzwerk, mit dem es verbunden ist, durch eine Analyse der öffentliche Daten, verfügbar auf Plattformen Dritter und online verfügbar.

Der F-35 verfügt über ein komplexes Computersystem und jedes Computersystem verfügt über ein eigenes Betriebssystem.

Ein Betriebssystem (OS – Operating System) ist eine Software, die sowohl die Hardware- als auch die Softwarekomponenten eines Computers verwaltet.

Das Betriebssystem des F-35 ist vom Typ „Echtzeit“, d Echtzeit.

Das Betriebssystem des F-35 ist vom Typ „Echtzeit“, d Echtzeit.

Bei dem betreffenden Betriebssystem handelt es sich um das von Green Hills entwickelte INTEGRITY RTOS (kurz für „Real Time Operating System“).

Derzeit ist dieses Betriebssystem nicht nur in der F-35, sondern auch im B-2-Tarnkappenbomber, im F-16-Jäger und im F-22-Jäger vorhanden Raptor und im Zivilflugzeug Airbus A380.

Da das Betriebssystem kritische Systeme verwalten muss, wird es durch a geschützt Sandkasten, d.h. ein geschützter Bereich isoliert von den übrigen Hardware- und Softwarekomponenten.

Um das Konzept eines Betriebssystems innerhalb eines besser zu erklären Sandkasten, können Sie sich einen Raum (System) vorstellen, mit einem Safe in der Mitte (Sandbox), geschützt durch eine starke Kombination (Passwort) und vielleicht mit einem Alarm (Firewall).

Im Safe (also in der Sandbox) befindet sich das „Herz“ des Systems, das den größten Wert hat und die kritischsten Vorgänge ausführt.

Schützen Sie Ihr Betriebssystem, indem Sie es in einem Gehäuse einschließen Sandkasten Dadurch lässt sich das allgemeine Sicherheitsniveau des gesamten Systems deutlich erhöhen.

Geschichte Sandkasten besteht aus verschiedenen Komponenten, wie Interpeak IPShell, Interpeak IPWEBS und Interpeak IPCOMShell.

Das erste ernsthafte Risiko hängt mit einigen Schwachstellen zusammen, die sich umgehen lassen Sandkasten, um direkt mit dem Betriebssystem zu kommunizieren und Befehle ausführen zu können:

https://github.com/bl4ckic3/GHS-Bugs

Die Schwachstellen wurden erkannt und mit CVEs (Common Vulnerabilities and Exposures), also eindeutigen Schwachstellenerkennungscodes, gekennzeichnet:

CVE-2019-7711 – https://nvd.nist.gov/vuln/detail/CVE-2019-7711

CVE-2019-7712 – https://nvd.nist.gov/vuln/detail/CVE-2019-7712

CVE-2019-7713 – https://nvd.nist.gov/vuln/detail/CVE-2019-7713

CVE-2019-7714 – https://nvd.nist.gov/vuln/detail/CVE-2019-7714

CVE-2019-7715 – https://nvd.nist.gov/vuln/detail/CVE-2019-7715

Die entdeckten Schwachstellen beziehen sich auf die Integrity RTOS Version 5.0.4

Das zweite Risiko ergibt sich aus der Vernetzung der Subsysteme des Flugzeugs. Denn wenn es einem Angreifer gelingt, in ein Hilfssystem, beispielsweise GPS, einzudringen, könnte er sich auch Zugang zum Zentralsystem verschaffen und so das gesamte Flugzeug gefährden.

In Kombination mit den zuvor beschriebenen Schwachstellen könnte dieser Fall eine ernsthafte Bedrohung für die Sicherheit der Piloten und der von ihnen durchgeführten Missionen darstellen.

Wie bereits erwähnt, besteht die wahre Natur des F-35-Jagdflugzeugs nicht darin, ein „eigenständiges“ Flugzeug zu sein, sondern die wahre Entwicklung stellt vielmehr das Unterstützungs- und Datenaustauschnetzwerk mit anderen Flugzeugen dar.

Diese große Stärke kann leicht zu einer Schwachstelle werden, da sie durch die Verbindung mit einem externen Netzwerk potenziell anfällig für Angriffe ist..

Diese große Stärke kann leicht zu einer Schwachstelle werden, da sie durch die Verbindung mit einem externen Netzwerk potenziell anfällig für Angriffe ist..

Das Kämpferunterstützungsnetzwerk besteht aus verschiedenen nationalen „Hubs“, also Verbindungsknoten, die sich jedoch auf zwei zentrale Knoten beziehen, die von Lockheed Martin in Fort Worth, Texas, und Orlando, Florida, verwaltet werden.

Alle in den peripheren Knoten vorhandenen Informationen werden in diesen beiden Knoten übermittelt.

Einige Experten haben viele Zweifel und Kontroversen hinsichtlich der Menge an Informationen geäußert, die an Lockheed Martin übermittelt werden, und behaupten, dass diese mehr als notwendig seien.

Diese Art von Netzwerk kann ein ernstes Risiko darstellen, da diese Rechenzentren (d. h. eine Reihe von Servern, die von externen Knoten empfangene Informationen verarbeiten) zwar über extrem hohe Sicherheitsmaßnahmen verfügen, Würden sie kompromittiert, wäre das gesamte Netzwerk der verbundenen Jäger gefährdet, was im schlimmsten Fall zur Kampfunfähigkeit der gesamten F-35-Flotte führen würde.

Diese Hypothese, so unglaublich sie auch sein mag, sollte nicht als abwegig angesehen werden, da es im Rechenzentrum möglicherweise Bediener gibt, die ihre Position ausnutzen und versehentlich (oder im schlimmsten Fall absichtlich schädlich) die unterschiedlichsten Vorgänge ausführen können.

Diese Art von Bedrohung wird als „interne Bedrohung“ bezeichnet.

Diese Möglichkeit einer internen Bedrohung wiederum veranlasst Experten zu der Frage, ob die Daten und das gesamte Netzwerk im Zusammenhang mit den Missionen von Lockheed Martin auf die angemessenste Weise verwaltet werden.

In diesem Zusammenhang können wir versuchen, Indikatoren für eine Kompromittierung oder „Hinweise“ zu finden, die zu einer möglichen Kompromittierung des Lockheed-Martin-Netzwerks führen können.

Offensichtlich ist diese Analyse nur als Beispiel zu betrachten und die erhaltenen Daten könnten sich als falsch positive Ergebnisse erweisen, da sie möglicherweise von generiert wurden Honeypot (speziell installierte Betriebssysteme, um einen Angreifer von realen Systemen abzulenken) oder von anderen Warnsystemen, die eine mögliche Bedrohung bereits neutralisiert haben.

Darüber hinaus wird die Analyse nur anhand von Daten aus öffentlichen Quellen und nicht direkt aus dem betroffenen Netzwerk durchgeführt, was die Möglichkeit eines Fehlalarms erhöht.

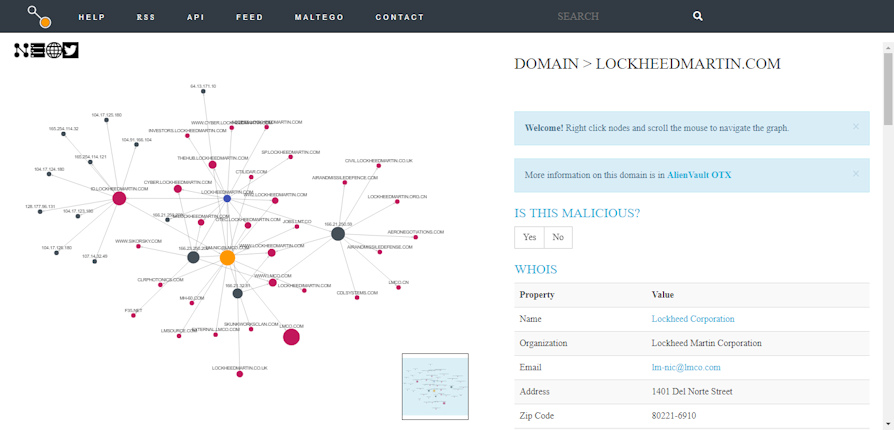

Die Plattform, auf der wir die Analyse durchführen werden, ist ThreatCrowd, eine kostenlose Plattform, die auf Daten von anderen Plattformen wie VirusTotal zurückgreift und ein Diagramm erstellt, das die in einem Netzwerk hergestellten Verbindungen darstellt.

Die von der Plattform zurückgegebenen Ergebnisse können vier Arten haben:

- IP – IP-Adressen, die mit der zu analysierenden Domäne verbunden sind und nicht unbedingt böswillig sein müssen

- E-Mail – Server oder E-Mail-Adressen, die mit der Domäne verbunden sind

- Subdomains – Subdomains, die direkt mit der zu analysierenden Domain verknüpft sind

- Hash – Alphanumerische Zeichenfolgen, die Dateien darstellen, die von den verschiedenen mit ThreatCrowd verbundenen Plattformen erkannt wurden und nicht unbedingt schädlich sind.

So sieht die ThreatCrowd-Plattform aus:

Quelle: https://www.threatcrowd.org/

Geben Sie im Suchfeld die Domain „lockheedmartin.com“ ein.

Quelle: https://www.threatcrowd.org/

Die Plattform gibt ein Diagramm der Verbindungen zurück, die im internen Netzwerk und in den verschiedenen Subdomänen stattfinden:

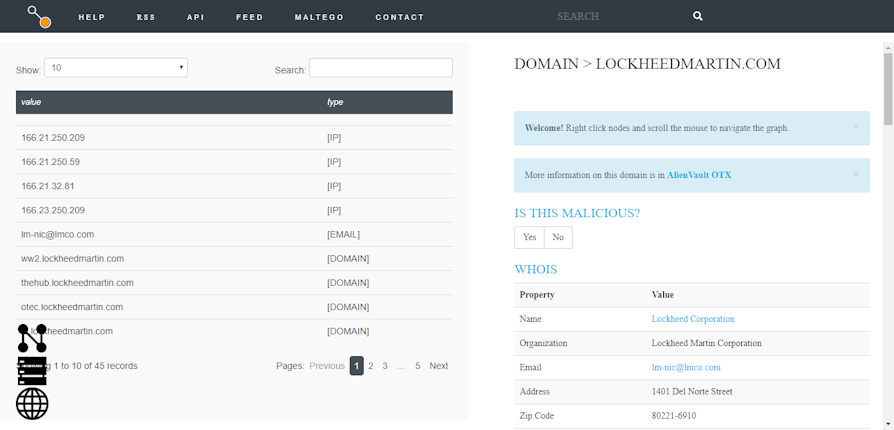

Durch einen Klick auf den entsprechenden Button oben links können wir das Ergebnis tabellarisch auswerten:

Quelle: https://www.threatcrowd.org/

Wenn wir das Ergebnis analysieren, können wir sehen, dass es keine Hashes gibt, sondern nur Subdomains, IP-Adressen und eine E-Mail.

Das Vorhandensein von Hashes auf der Plattform weist darauf hin, dass die verschiedenen Plattformen, von denen ThreatCrowd Daten wiederherstellt, im Laufe der Zeit das Vorhandensein schädlicher Dateien gemeldet haben. Die Hashes können in diesem Fall tatsächlich als „Signaturen“ von Viren interpretiert werden.

Obwohl dies kein Hinweis auf eine direkte Kompromittierung ist, da solche Warnungen auch von zum Schutz der Domain installierten Anti-Intrusion-Systemen generiert werden können, ist dieser Hinweis sicherlich ein wichtiger Indikator, da er auf einen möglichen Sicherheitsvorfall in der Vergangenheit hinweisen kann.

Daher scheint es zumindest oberflächlich betrachtet keinen sicheren Hinweis auf einen Kompromiss zu geben.

Um etwas „tiefer“ zu gehen, müssen wir die von ThreatCrowd zurückgegebenen Ergebnisse individuell analysieren.

Das erste nützliche Ergebnis für die Analyse ist die E-Mail-Adresse, lm-nic@lmco.com Davon gibt die Plattform fünf nützliche Hashes zurück:

e21b3469b4fc1efddf76d8c89f1ebb2a

709622547c3e4b44144047282940995b

11769c481554f793ec20fe2b0189a751

4ca7d150cc798011d5cb7d4c5be89f41

9844a1b8a10ed4568240ae7a528bef5d

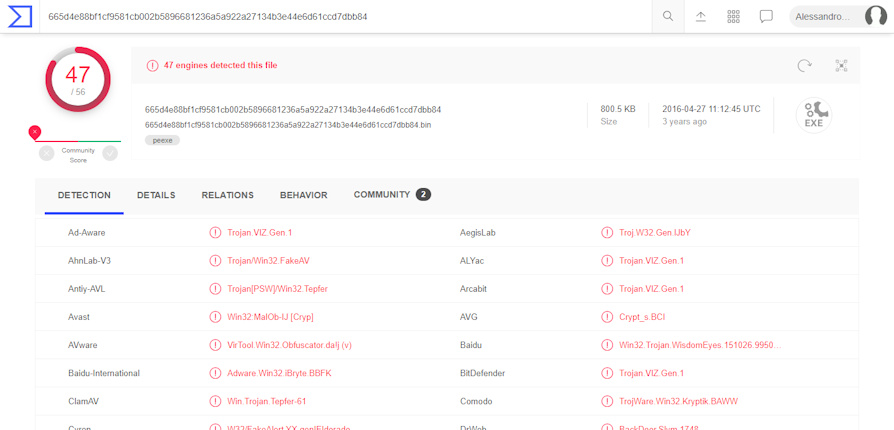

Um zu überprüfen, ob sich diese Hashes auf schädliche Dateien beziehen, fügen wir diese Werte in VirusTotal ein, um die Ergebnisse zu untersuchen.

VirusTotal ist eine spezielle Plattform, auf der der Benutzer jede Art von Datei hochladen kann, um sie automatisch von zahlreichen Antiviren-Engines analysieren zu lassen.

Die Ergebnisse der Antiviren-Scans werden dann auf der Plattform geteilt, die die von diesen Dateien hergestellten Verbindungen in einem überprüft Sandkasten, um die Analyse vollständiger zu machen.

Da die Plattform Dateien und Websites analysieren kann, ist sie ein wertvolles Werkzeug bei der Suche nach Anzeichen einer Kompromittierung in externen Netzwerken, ohne dass eine invasive Analyse durchgeführt werden muss.

Dies ist das Ergebnis von VirusTotal des ersten Hashs:

Quelle: https://www.virustotal.com

Wie man sieht, scheint diese Datei bösartig zu sein. Um jedoch zu überprüfen, ob sie ein echter Indikator für eine Kompromittierung sein kann, müssen wir analysieren, ob es aktuelle Berichte über eine angebliche Infektion der erkannten E-Mail gibt.

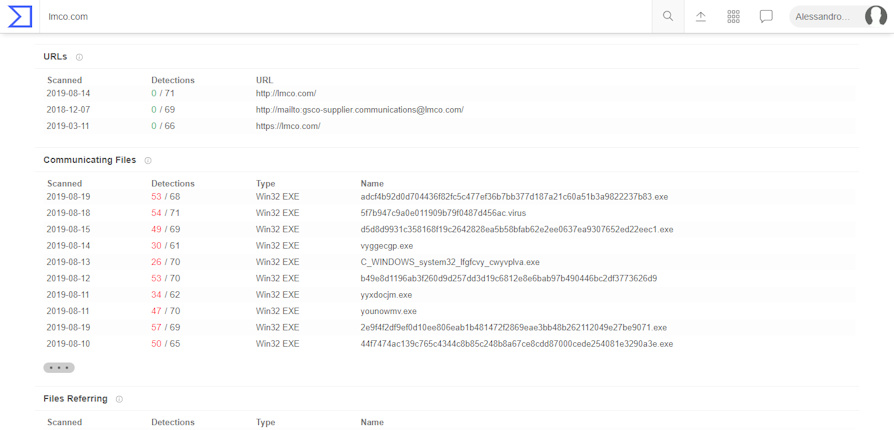

Wir können die E-Mail-Adresse nicht direkt durchsuchen, aber wir können VirusTotal nach der Domain „lmco.com“ durchsuchen.

Quelle: https://www.virustotal.com

Wie Sie sehen, erkennt die Plattform, dass es mehr als 10 verdächtige Dateien gibt, die mit der analysierten Domain kommunizieren.

Um verdächtige Dateien anzuzeigen, klicken Sie auf „Beziehungen“.

Quelle: https://www.virustotal.com

Wie wir sehen können, gibt es mehrere schädliche Dateien, die mit der Domäne „lmco.com“ kommunizieren, die mit der Domäne „lockheedmartin.com“ verbunden ist, deren Datum (19) sehr nahe am Datum der Veröffentlichung liegt Artikel (08).

Dies kann ein andauernder Angriff sein, kann aber auch daraus resultieren Honeypot, Intrusion-Prevention-Systeme (d. h. Systeme, die dazu dienen, Bedrohungen zu blockieren, bevor sie die betroffenen Server erreichen), Antiviren- oder andere Analysesysteme, auch hier sind wir nicht sicher, ob tatsächlich ein Angriff vorliegt (aber es kann dennoch als Indikator für eine Kompromittierung angesehen werden).

Ein weiterer Indikator kann durch die Analyse der Domain „lockheedmartin.com“ erkannt werden.

Quelle: https://www.virustotal.com

In diesem Fall wurden zwei Dateien erkannt, die mit der Domäne kommunizieren und deren Datum sehr nahe an der Analyse liegt.

Es gibt auch einige Dateien, deren Inhalt die analysierte Domäne enthält (Abschnitt „Verweisende Dateien“).

Tatsächlich analysiert VirusTotal nicht nur die Verbindungen, die von bösartigen Dateien hergestellt werden, sondern analysiert auch den Inhalt der Dateien (Body) und analysiert ihn auf der Suche nach Domänen, IP-Adressen und Textzeichenfolgen, die für zukünftige Analysen nützlich sein könnten .

Um einen umfassenderen Überblick über die zu analysierenden Systeme zu erhalten, versuchen wir, auf Shodan (einer Suchmaschine zur Suche nach mit dem Internet verbundenen Geräten) nach der Zeichenfolge „lockheed martin“ zu suchen:

Quelle: https://www.shodan.io/

Wie im Screenshot gezeigt, können wir sehen, dass es öffentlich zugängliche Server gibt, auf denen das RDP-Protokoll (Remote Desktop Protocol) aktiv ist.

Dies kann natürlich nicht als Indikator für eine Kompromittierung angesehen werden, stellt jedoch aufgrund der zahlreichen Schwachstellen, die dieses Protokoll befallen, sicherlich ein Risiko dar.

Damit soll noch einmal unterstrichen werden, dass dies nicht bedeutet, dass die erkannten Server angreifbar sind, sondern vielmehr als mögliches Risiko in die Analyse einbezogen werden sollten.

Diese Art der Analyse ist sinnvoll, da das interne Netzwerk nicht bekannt ist und im schlimmsten Fall ein internes System an die zentralen Exchange-Hubs angeschlossen werden könnte, mit denen die ALIS- und JRE-Systeme kommunizieren.

Obwohl die Analyse extern war und alle Einschränkungen des Falles berücksichtigt wurden, wurde das Unternehmen bereits vor der Veröffentlichung dieses Artikels wegen dieser Indikatoren kontaktiert, da es ein kritisches System verwaltet.

Ich beschränke mich auf die Analyse der Cyberrisiken der F-35 und möchte Sie daran erinnern, dass das Flugzeug mit B-61-Bomben, also Wasserstoff-Atomsprengköpfen, ausgerüstet sein kann (die Systeme von Lockheed Martin und die F-35 selbst sind es also). als kritische Systeme gelten).

Ich beschränke mich auf die Analyse der Cyberrisiken der F-35 und möchte Sie daran erinnern, dass das Flugzeug mit B-61-Bomben, also Wasserstoff-Atomsprengköpfen, ausgerüstet sein kann (die Systeme von Lockheed Martin und die F-35 selbst sind es also). als kritische Systeme gelten).

Offensichtlich ist die F-35 nicht nur von Cyberproblemen betroffen, im Juni 2019 erreichten nur 8,7 % der Testflotte die volle Kampffähigkeit, verglichen mit dem geschätzten Wert von 80 %.

Das Programm selbst ist sehr teuer. Schätzungen zufolge hat allein Italien bisher 4 Milliarden ausgegeben, um das Projekt zu finanzieren. Derzeit gibt es in Italien in Cameri eine komplette Produktionslinie, die von Leonardo verwaltet wird (v.articolo)

Das größte Risiko ist aus dieser Sicht rein industrieller Natur und besteht in der Möglichkeit, dass das Cameri-Werk ab 2023 keine Flugzeuge mehr bauen könnte.

Dies könnte für Italien wirklich ein Problem sein, das schnell angegangen werden muss, da sich dieses Risiko leicht in eine große Chance für das Land verwandeln kann.

Zusätzlich zu den hier analysierten Cyber-Risiken und den durch die Tests festgestellten Ineffizienzen sollte hinzugefügt werden, dass neue Kampfflugzeuge der sechsten Generation getestet werden und sich in der Entwurfsphase befinden, dies jedoch nicht der Fall ist, da sich die Entwicklung dieser Kampfflugzeuge noch im Anfangsstadium befindet stellen eine direkte Gefahr für die F-35 dar.

Um mehr zu erfahren:

https://it.wikipedia.org/wiki/Lockheed_Martin_F-35_Lightning_II

https://www.lockheedmartin.com/en-us/products/autonomic-logistics-information-system-alis.html

https://www.theregister.co.uk/2019/03/28/f35_software_fail/

https://www.documentcloud.org/documents/5000528-GAO-Cybersecurity-Report-2018.html

https://www.documentcloud.org/documents/5736009-FY2018-DOT-E-F35-Report.html#document/p8/a483617

https://www.theregister.co.uk/2018/01/30/f35_dote_report_software_snafus/

https://www.ghs.com/products/safety_critical/integrity-do-178b.html

https://www.pogo.org/investigation/2019/03/f-35-far-from-ready-to-face-current-or-future-threats/

https://www.dote.osd.mil/pub/reports/FY2018/pdf/dod/2018f35jsf.pdf

https://www.airforce-technology.com/features/future-fighter-aircraft-sixth-generation/

https://www.defenseindustrydaily.com/you-can-track-your-f-35s-at-alis-maintenance-hub-04368/

Foto: US Air Force / US Navy / Lockheed Martin