In der erster Artikel Wir haben die Hauptprobleme der modernen Kryptographie vorgestellt, oder vielmehr die mathematischen Einschränkungen, denen die Welt von ausgesetzt ist Quantencomputing. Das Problem ist komplex und in den letzten Jahren hat die Forschung versucht, das Dilemma zu lösen, indem sie kryptografische Methoden definiert, die eine Art Quantenstärke bieten.

In diesem zweiten Teil werden genau diese Aspekte untersucht und das Thema Quanten- und Postquantenkryptographie sowie insbesondere die Technologie von Quantenschlüsselverteilung (QKD), die in diesem Zusammenhang eine bestimmte Technologie darstellt, die in der Lage ist, das sogenannte anzubieten vollkommene Geheimhaltung.

Quantenverschlüsselung

Die Quantenkryptographie funktioniert auf Quantencomputern und ist sowohl gegen klassische als auch gegen Quantenangriffe im Sinne von Angriffen mit Quantencomputern "sicher". Diese Form der Verschlüsselung ist nach den Gesetzen der Quantenphysik sicher. Dies bedeutet, dass Quantencomputer sowohl das Problem sind (dh sie können verwendet werden, um die Kryptographie zu "brechen") als auch die Lösung (dh sie können verwendet werden, um die Kryptographie zu "tun"). Es gibt jedoch einige problematische Aspekte bei der Verwendung der Quantenkryptographie im Vergleich zur "klassischen" Kryptographie mit öffentlichen Schlüsseln. Die Quantenkryptographie erfordert, dass beide Parteien Zugang zu einem Quantencomputer haben, und kann im Moment sehr teuer, unpraktisch und daher ineffizient sein.

Die Quantenkryptografie befindet sich bereits in der Entwicklung und Verwendung. Angesichts der aktuellen Kosten ist es jedoch unwahrscheinlich, dass sie alle aktuellen kryptografischen Anwendungsfälle ersetzt, insbesondere in naher Zukunft.

Postquantenkryptographie

Die Post-Quanten-Kryptographie ist eine Form der klassischen Kryptographie (d. H. Sie erfordert keine Quantencomputer), die auf mathematischen Grundlagen der Quantenstärke basiert und auf aktuellen Computern funktioniert. Im Wesentlichen ist die Post-Quanten-Kryptographie ein System, das auf Nicht-Quanten-Computern basiert, genau wie die derzeitige Kryptographie mit öffentlichen Schlüsseln, aber auf verschiedenen mathematischen Prinzipien, die selbst von einem Quantencomputer nicht einfach gelöst werden können. Es ist wichtig, die Unterscheidung zu beachten, da häufig der Begriff "Post-Quantum" verwendet wird, was "Quantum" bedeutet und umgekehrt. Der Unterschied besteht darin, dass die Quantenkryptographie einen Quantencomputer verwendet und die Postquantenkryptographie nicht. Obwohl Forscher Chiffren entwickelt haben, die gegen Shors Algorithmus resistent sind, ist die Post-Quanten-Kryptographie nicht so robust wie die Quanten-Kryptographie (sie hat nicht das Attribut von bedingungslose Computersicherheit): Es ist nicht möglich zu beweisen, dass die entwickelten Algorithmen in Polynomzeit nicht angreifbar sind. Dies bedeutet, dass es immer noch keinen formalen Beweis für die tatsächliche Sicherheit dieser Methoden gibt, ähnlich wie dies bei der aktuellen Kryptografie mit öffentlichen Schlüsseln der Fall ist.

Angesichts der Komplexität der Quantenkryptographie ist es jedoch von großem Interesse, andere Lösungen zu untersuchen, die nicht auf Quantentechnologien basieren und den Sicherheitsgrad im Vergleich zur aktuellen Kryptographie mit öffentlichen Schlüsseln erhöhen. Dies macht angriffsresistente kryptografische Systeme erforderlich, die von Quantencomputern ausgeführt werden und auf Nicht-Quantencomputern ausgeführt werden können (dh der schlimmste Fall, in dem dem Angreifer ein Quantencomputer zur Verfügung steht, ist der Angreifer Nr.).

Quantencomputer und Anwendungen zur symmetrischen Kryptographie

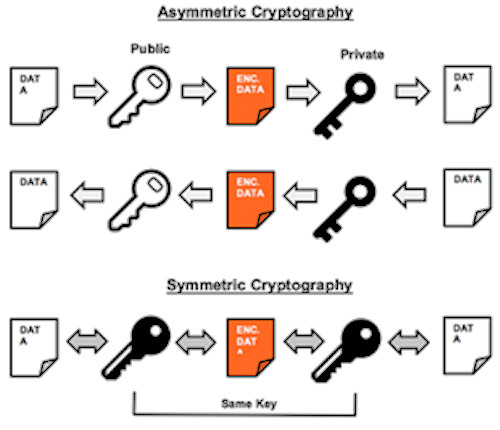

Es muss unbedingt betont werden, dass das, was bisher über Angriffe auf asymmetrische Formen der Kryptographie mit öffentlichen und privaten Schlüsseln gesprochen wurde, nicht für die symmetrische Kryptographie gilt (bei der derselbe Schlüssel verwendet wird, der von den kommunizierenden Parteien gemeinsam genutzt wird). Shannon zeigte 1949, dass mit symmetrischer Kryptographie die Voraussetzungen für eine perfekte Sicherheit gegeben sind (vollkommene Geheimhaltung) oder bedingungslos.

Zunächst eine kurze Zusammenfassung. Kryptografie mit öffentlichem Schlüssel oder asymmetrische Kryptografie garantiert Vertraulichkeit. Angenommen, eine Partei (Alice) möchte einer anderen Partei (Bob) eine geheime Nachricht senden. Alice verschlüsselt ihre Nachricht mit Bobs öffentlichem Schlüssel und erstellt einen unverständlichen Chiffretext, den sie an Bob sendet. Bob entschlüsselt den Chiffretext, um die ursprüngliche Nachricht herauszufinden. Beachten Sie, dass die Kommunikation einseitig oder "asymmetrisch" ist. Alice kann Bobs Nachrichten nicht entschlüsseln, da sie nicht über den privaten Schlüssel verfügt. Die Verschlüsselung mit öffentlichen Schlüsseln ist asymmetrisch und im Allgemeinen langsamer als symmetrische Verschlüsselungsschemata wie AES. Aus diesem Grund wird die Verschlüsselung mit öffentlichen Schlüsseln hauptsächlich verwendet, um einen geheimen Schlüssel einzurichten, der von den Parteien gemeinsam genutzt wird. Das heißt, die von Alice an Bob gesendete geheime Nachricht ist ein geheimer Schlüssel, und dieser geheime Schlüssel wird dann verwendet, um die Daten unter Verwendung symmetrischer Verschlüsselung effizient zu verschlüsseln und zu entschlüsseln.

Alice und Bob benötigen eine sichere Methode, um ihren symmetrischen Schlüssel gemeinsam zu nutzen. Dieser Schritt wird aufgerufen Schlüsselmechanismus für die Einrichtung (KEM). Die Verschlüsselung mit asymmetrischem Schlüssel wird dann in der Initialisierungsphase des Kommunikationskanals verwendet, damit Alice und Bob einen symmetrischen Schlüssel ohne Interferenz gemeinsam nutzen können (dieses ursprünglich von Diffie-Hellman vorgeschlagene Schema wurde dann zur Grundlage des Kommunikationsprotokolls SSL).

Was ist Quantenschlüsselverteilung?

Wie im vorherigen Absatz erwähnt, gibt es die Bedingungen, um die symmetrische Verschlüsselung zu einer bedingungslos sicheren Verschlüsselungsmethode zu machen, wobei immer davon ausgegangen wird, dass ein Angreifer den Schlüssel nicht kennt. Das Problem besteht daher darin, die Schlüssel zu verteilen, ohne abgefangen zu werden. Dieses Problem führt zur Geburt des Quantenschlüsselverteilung (QKD), ein System, das auf einem "Quantenkanal" (optische Fasern oder Stämme) basiert "Freiraum" Satellit), um symmetrische Schlüssel auf nicht abfangbare Weise zu verteilen. Wie bereits am Anfang des Artikels erwähnt, handelt es sich bei QKD um eine Technologie im Zusammenhang mit dem Quantencomputing, da dieselbe mathematische "Terminologie" verwendet wird. Man kann sagen, dass wir in diesem Fall von "Quanten" ohne das "Computing" sprechen "Attribut.

QKD nutzt insbesondere die Quanteneigenschaften von Photonen (d. H. Eine schlechte Wechselwirkung mit Materie und die Fähigkeit, ihren Quantenzustand in einem geeigneten Medium wie einer optischen Faser für einige Mikrosekunden in Form einer Phase oder eines Drehimpulses aufrechtzuerhalten) Tauschen Sie einen symmetrischen kryptografischen Schlüssel aus, mit dem Nachrichten verschlüsselt werden können, die dann über einen "traditionellen" Kanal ausgetauscht werden. Die Sicherheit von QKD basiert auf grundlegenden Naturgesetzen, die unempfindlich gegenüber zunehmender Rechenleistung, neuen Angriffsalgorithmen oder Quantencomputern sind.

Die Sicherheit von QKD basiert auf einem grundlegenden Merkmal der Quantenmechanik: Aufgrund des Heisenbergschen Unsicherheitsprinzips, nach dem man eine physikalische Größe nicht messen kann, ohne sie zu stören, zerstört die Messung des Zustands eines Lichtquants sie. Bei dieser Art von Systemen ergibt sich die Sicherheit genau aus der Tatsache, dass jeder böswillige Akteur, der versucht, einen Informationsaustausch abzufangen, unweigerlich erkennbare Spuren in Form von Fehlern im übertragenen Schlüssel hinterlässt. Zu diesem Zeitpunkt können die beiden Parteien Alice und Bob entscheiden, einen neuen symmetrischen Schlüssel zu verwenden oder die Übertragung zu unterbrechen.

Die QKD hat formal auch einen zweiten Vorteil, der nachgewiesen werden kann es ist aus informationstheoretischer Sicht ein sicheres System (informationstheoretisch sicher). Ihre Sicherheit beruht ausschließlich auf der Informationstheorie, dh sie basiert nicht auf der angeblichen Schwierigkeit der verwendeten mathematischen Probleme und ist daher auch dann sicher, wenn der Gegner über unbegrenzte Rechenleistung verfügt.

Ein weiteres wichtiges Betriebsmerkmal von QKD ist die aufgerufene Eigenschaft, wenn es nacheinander zur Erzeugung aufeinanderfolgender Verschlüsselungsschlüssel verwendet wird "Vorwärtsgeheimnis" der Schlüssel: Die anschließend auf einer QKD-Verbindung ausgetauschten Schlüssel sind unabhängig voneinander. Daher kann der potenzielle Kompromiss eines von ihnen nicht zum Kompromiss der anderen führen. Dies ist eine besonders wertvolle Funktion sowohl für Hochsicherheitsnetzwerke als auch für die langfristige Datenspeicherung (ewige Sicherheit).

Eine QKD-Implementierung enthält normalerweise die folgenden Komponenten:

Abbildung - Alice und Bob sind über eine QKD-Verbindung (bestehend aus zwei Ethernet- und Glasfaserverbindungen) verbunden und tauschen symmetrische kryptografische Schlüssel aus, um dann eine symmetrisch verschlüsselte sichere Verbindung herzustellen. Eve lauscht der QKD-Verbindung und versucht, den verschlüsselten Schlüssel oder Stream abzufangen

Ein Glasfaser-Übertragungskanal zum Senden von Qubits an Informationen (Qubits) zwischen dem Sender (Alice) und dem Empfänger (Bob).

Eine traditionelle und öffentliche, aber authentifizierte Kommunikationsverbindung zwischen den beiden Parteien zur Durchführung der Schlüssel-Post-Exchange-Phasen

Ein Schlüsselaustauschprotokoll, das Quanteneigenschaften nutzt, um Sicherheit zu gewährleisten, Abhörungen oder Fehler zu erkennen und die Menge an Informationen zu berechnen, die abgefangen wurden oder verloren gegangen sind.

Enrico Weizen*Nadia Fabrizio*Paolo Maria Comi+

* CEFRIEL Polytechnic von Mailand, Viale Sarca 226 - 20126 Mailand

+ Italtel, Via Reiss Romoli - loc. Castelletto - 20019 Settimo Milanese (Mi)

Um mehr zu erfahren:

CSO-Insider: „Was ist Quantenkryptographie? Es ist keine Silberkugel, könnte aber die Sicherheit verbessern “, 12 3 2019. [Online]. Verfügbar: https://www.csoonline.com/article/3235970/what-is-quantum-cryptography-i....

T. Laarhoven, M. Mosca und J. vd Pol, "Schnelleres Lösen des Vektorproblems in Gittern mithilfe der Quantensuche", Post-Quantum Cryptography, pp. 83-101, 2013.

O. Regev, "Quantenberechnung und Gitterprobleme", SIAM Journal on Computing, vol. 33, nein. 3, pp. 738-760, 2004.

Forschungsinstitut, „Ein Leitfaden zur Post-Quanten-Kryptographie“, 16 5 2019. [Online]. Verfügbar: https://medium.com/hackernoon/a-guide-to-post-quantum-cryptography-d785a....

C. Shannon, "Kommunikationstheorie von Geheimhaltungssystemen", Bell System Technical Journal, vol. 28, nein. 4, pp. 656-715, 1949.

W. Diffie und M. Hellman, "Neue Richtungen in der Kryptographie", IEEE Transactions on Information Theory, vol. 22, pp. 644-654, 1976.

Akamai, „Unternehmenssicherheit - SSL / TLS-Grundierung Teil 1 - Datenverschlüsselung“, 2016. [Online]. Verfügbar: https://blogs.akamai.com/2016/03/enterprise-security---ssltls-primer-par....

R. Alléaume, C. Branciard, J. Bouda, T. Debuisschert, M. Dianati, N. Gisin, M. Godfrey, P. Grangier, T. Länger, N. Lütkenhaus, C. Monyk, P. Painchault, M. Peev, A. Poppe, T. Pornin, J. Rarity, R. Renner, G. Ribordy, M. Riguidel, L. Salvail, A. Shields, H. Weinfurter und A. Zeilinger : Eine Umfrage ”Theoretical Computer Science, vol. 560, pp. 62-81, 2014.

W. Diffie, P. v. Oorschot und M. Wiener, "Authentifizierung und authentifizierter Schlüsselaustausch", in Designs, Codes and Cryptography 2, Kluwer Academic, 1992, pp. 107-125.

CSA Cloud Security Alliance, „Was ist Quantum Key Distribution?“, In der Arbeitsgruppe Quantum-Safe Security.

Das Quantum-Secure Net-Projekt (Teil 1/3): Die Quantenbedrohung für die moderne Kryptographie

Das Quantum-Secure Net-Projekt (Teil 3/3): Europäisches Produkt von QUANTUM KEY DISTRIBUTION