Die Welt der Technologie, insbesondere die der Cybersicherheit, ist heute voller Akronyme und Akronyme, die den Dialog zwischen Praktikern in der Branche fast wie eine Fremdsprache erscheinen lassen.

Das Ziel dieses Artikels ist es, eine Handvoll davon zu klären, die sich auf einige wichtige Unternehmensinitiativen beziehen gemeinnützig Amerikanische MITRE.

Mitre wurde 1958 gegründet, um die Bundesregierung in Fragen fortschrittlicher Technologien in Bezug auf nationale Sicherheitsfragen zu unterstützen. Im Laufe seines über sechs Jahrzehnte langen Bestehens hat MITRE zahlreiche Projekte ins Leben gerufen und spielte in letzter Zeit eine Hauptrolle bei der Unterstützung von Unternehmen in diesem Bereich. Cybersicherheit mit fünf sehr wichtigen Initiativen.

Bevor man die Akronyme analysiert und versucht, ihren Inhalt zu sezieren, ist es wichtig, sich mit einem Konzept vertraut zu machen, das einen roten Faden hinter diesen Initiativen darstellt: die Kompromisskette oder Kill-Chain.

Bei Cyber-Angriffen ist mittlerweile das Vorhandensein einer Angriffsstrategie etabliert, die sich im Laufe der Zeit in einigen ganz bestimmten Phasen entwickelt.

Wie bereits von Alessandro Rugolo und Lino Porceddu . illustriert in einem tollen Artikel Im März letzten Jahres konnten durch die möglichst frühzeitige Identifizierung der Aktivitäten des Angreifers in der Kompromittierungskette äußerst wirksame Maßnahmen zur Abwehr des Angriffs und zur Schadensbegrenzung organisiert werden.

Um dies zu tun, ist es entscheidend, die Art des Gegners anhand der verwendeten Taktiken, Techniken und Verfahren zu identifizieren. Und hier ist der Inhalt eines sehr häufig verwendeten Akronyms: TTP.

Le Taktik es geht darum, das Ziel des Gegners zu verstehen.

Le Techniques sie betreffen, wie der Gegner das Ziel erreicht.

Le Verfahren es geht um die Art und Weise, wie Taktiken betrieben werden.

Das Thema TTP und die Bedeutung, sie identifizieren zu können, wurde von Orazio Danilo Russo in einem interessanter Artikel letzten Mai.

Wenn Sie die Kompromisskette und TTPs verstehen, können Sie den enormen Wert der fünf wichtigsten Cybersicherheitsinitiativen von MITRE erkennen.

Die erste – bekannte und beliebte – ist seit XNUMX Jahren ein Bezugspunkt, ein Cyber-Leuchtturm, um durch die Vielzahl von Schwachstellen zu navigieren, die Infrastrukturen und Software aller Art befallen. Ich spreche von CVE, ein Akronym für Häufige Schwachstellen und Gefährdungen: eine zentralisierte webbasierte Sammlung von Sicherheitslücken, die so organisiert ist, dass sie schnell durchsucht und nach verschiedenen Kriterien durchsucht werden kann.

Um einen Eindruck von der Mammutarbeit hinter dieser Initiative zu bekommen, schauen Sie sich einfach die folgende Grafik an, die den Trend der aufgezeichneten Schwachstellen im Zeitverlauf bis zum letzten Jahr zeigt:

Das zweite Akronym, das eine ausgezeichnete Informationsquelle für Cyber-Verteidiger ist, ist das sehr berühmte ATT & CK, was bedeutet Gegnerische Taktiken, Techniken und allgemeines Wissen.

Online-Kompendium, das die typischen Taktiken von Angreifern in einem sehr gut konstruierten und verwendbaren Schema darstellt und die am häufigsten verwendeten Techniken für jeden beschreibt. Jede dieser beiden Gruppierungen bietet einen Kontext, der die Zuordnung dessen ermöglicht, was im Feld beobachtet wird.

Nehmen wir zum Beispiel an, wir tauchen tiefer in die Taktik ein Erster Zugriff, die beschreibt, wie sich ein Angreifer einen ersten Zugangsweg zur Infrastruktur des Opfers verschafft.

Eine der in diesem Set beschriebenen Techniken ist die Phishing, der verschiedenen Formen, die ich in einem kürzlich erschienenen Artikel geschrieben habe, der Social Engineering durch Kommunikations- und Messaging-Anwendungen ausnutzt. In diesem Zusammenhang werden mehrere Untertechniken unterschieden, wie z. B. Spearphishing Attachment – das das Opfer durch Anhänge (z.

Um diese interessante Initiative zu vertiefen, weise ich darauf hin noch ein Artikel von Orazio Danilo Russo vom letzten Juni, der der ATT & CK-Initiative gewidmet ist.

Das dritte Akronym, sicherlich weniger bekannt als die ersten beiden, aber ebenso wichtig für die Bewaffnung der Cyber-Abwehr, ist CAR – erweitert in Cyber-Analytics-Repository.

Es handelt sich um eine sehr nützliche Analytics-Bibliothek, d. h. Modelle zur Datenanalyse, die sowohl als Pseudo-Code als auch in praktischen Implementierungen einsatzbereit in den gängigsten Plattformen zur Datenkorrelation – wie SIEM-Systemen ( Security Information & Event Manager) – vorliegen.

Nach dem Vorbild der ATT & CK-Matrix zur Identifizierung von gegnerischen TTPs besteht dieses Repository aus Elementen, die die Besonderheiten der zu detektierenden komplexen Ereignisse enthalten. Ein Beispiel ist das Schreiben von Batch-Dateien in das Windows-System32-Verzeichnis: Obwohl Batch-Dateien an sich nicht schädlich sind, werden sie besonders selten nach der Installation des Betriebssystems im Systemverzeichnis erstellt.

Um sein Auftreten zu überwachen, konsultieren Sie einfach die CAR-Seite, die diesem Ereignis unter dem Link gewidmet ist CAR-2021-05-002 alle Module für verschiedene Plattformen zu haben.

Die vierte Initiative, die wir in Betracht ziehen, ist ENGAGE: Es ist kein Akronym, sondern eine begriffliche Nomenklatur. Die Idee ist, eine Methodik für die Analyse und Planung von Aktionen bereitzustellen, um den Gegner zu kontern, zu täuschen und abzuwehren.

Durch die Verarbeitung des Verhaltens der im Feld beobachteten Angreifer ermöglicht ENGAGE Ihnen, auf drei Ebenen zu agieren:

verstehen, wie die Abweichung, die Täuschung und der Kontrast des Angreifers in die Cyber-Strategie einer Organisation einfließen können

wie kann man dem angreifer begegnen

verstehen, wie die von einer Organisation verwendeten Cyber-Täuschungstools auf die Strategien von MITRE ENGAGE abgestimmt sind.

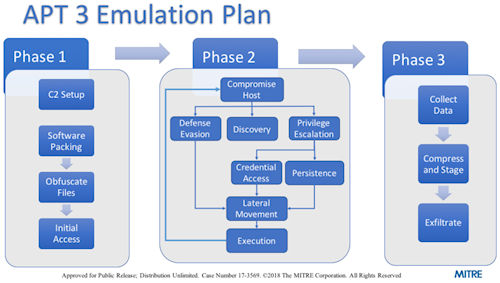

Die AEP-Initiative, ein Akronym, das bedeutet Gegner-Emulationsplan.

Formal eine ATT & CK-Ressource, stellt sie eine Reihe von Dokumenten dar, um Aktivitäten zum Testen der Widerstandsfähigkeit gegen Angriffe basierend auf Strategien bekannter Gruppen zu modellieren.

Auf diese Weise können Unternehmen ihre Abwehrsysteme so testen, als würden sie tatsächlich von Akteuren der Cyber-Bedrohungslandschaft angegriffen.

Das Diagramm (Bild) zeigt, wie die verschiedenen Phasen dieses Tests ablaufen würden, um die Aktivität des als APT3 bekannten Akteurs - einer seit 2015 bekannten chinesischen Angriffsgruppe - zu simulieren.

Das Diagramm (Bild) zeigt, wie die verschiedenen Phasen dieses Tests ablaufen würden, um die Aktivität des als APT3 bekannten Akteurs - einer seit 2015 bekannten chinesischen Angriffsgruppe - zu simulieren.

Das Aufrüsten der Abwehrkräfte einer Organisation, um sowohl ihre Reife in der Cyberumgebung in Bezug auf Prävention und Abhilfe als auch ihre Widerstandsfähigkeit in Bezug auf die Geschwindigkeit der Erkennung und Reaktion auf Anomalien zu erhöhen, kann eine sehr komplexe Aufgabe sein.

Es ist von entscheidender Bedeutung, den enormen Wert dieser MITRE-Initiativen zu verstehen und sie mit den bereits vorhandenen Prozessen und Ressourcen zu kombinieren, um diese Komplexität auf sehr effektive Weise zu reduzieren.