Nach zweijähriger Abwesenheit erscheint die zerstörerische Schadsoftware Shamoon (W32. Disttrack. B) tauchte am 10. Dezember in einer neuen Angriffswelle gegen Ziele im Nahen Osten wieder auf. Diese jüngsten Shamoon-Angriffe waren doppelt zerstörerisch, da sie einen neuen „Wischer“ (Trojaner) beinhalteten. filerase), deren Aufgabe es ist, Dateien von infizierten Computern zu löschen, bevor die Malware dies tut Shamoon Ändern Sie den Master Boot Record.

Die Nachricht von den Angriffen tauchte erstmals am 10. Dezember auf, als mehrere Öl- und Gasunternehmen angaben, sie seien von einem Cyberangriff auf ihre Infrastruktur im Nahen Osten betroffen.

Im Gegensatz zu früheren Angriffen ShamoonBei diesen jüngsten Angriffen handelt es sich um eine neue, zweite Malware-Komponente (Trojan. filerase). Diese Malware löscht und überschreibt, wie bereits erwähnt, Dateien auf dem infizierten Computer. In der Zwischenzeit, Shamoon löscht den Master-Boot-Record des Computers und macht ihn unbrauchbar.

Der Zusatz des Wischers filerase macht diese Angriffe zerstörerischer als der alleinige Einsatz von Malware Shamoon. Während ein Computer mit infiziert ist Shamoon Möglicherweise sind die Dateien auf der Festplatte unbrauchbar und können möglicherweise wiederhergestellt werden. Allerdings werden die Dateien zunächst von der Schadsoftware gelöscht filerase, wird eine Wiederherstellung unmöglich.

filerase Es wird von einem Startcomputer aus über eine Liste von Remotecomputern im Netzwerk des Opfers verbreitet. Diese Liste liegt in Form einer Textdatei vor und ist für jedes Opfer einzigartig, was bedeutet, dass Angreifer diese Informationen während einer Aufklärungsphase vor dem Eindringen sammeln können. Diese Liste wird zunächst von einer Komponente namens OCLC.exe kopiert und dann an ein anderes Tool namens spreader.exe weitergegeben.

Es darf nie vergessen werden, dass die Angriffsmethodik immer der klassischen Angriffskette folgt.

Unsere Geschichte:

Shamoon (W32.Disttrack) tauchte erstmals 2012 auf, als es bei einer Reihe verheerender Angriffe auf den saudischen Energiesektor eingesetzt wurde.

Hinter diesen Angriffen hat Microsoft Threat Intelligence eine Gruppe namens TERBIUM identifiziert, ein Name, der von Microsoft selbst nach einem Kriterium vergeben wurde, dessen Terminologie sich auf Namen chemischer Elemente bezieht.

Microsoft Threat Intelligence stellte fest, dass die von TERBIUM verwendete Malware mit dem Namen „Depriz“ mehrere Komponenten und Techniken wiederverwendet, die bereits bei den Angriffen von 2012 verwendet wurden, und stark an die jeweilige Organisation angepasst wurde.

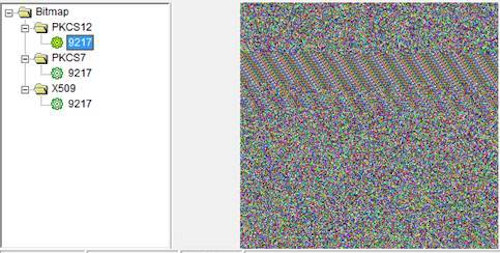

In jedem Fall gibt es drei Komponenten der Malware, die wie folgt entschlüsselt wurden:

PKCS12 – eine zerstörerische Scheibenwischerkomponente

PKCS7 – ein Kommunikationsmodul

X509 – 64-Bit-Variante des Trojaners/Implantats

Da die Zugangsdaten in die Schadsoftware eingebettet wurden, besteht natürlich der Verdacht, dass die Zugangsdaten selbst schon einmal gestohlen wurden.

Sobald TERBIUM Zugriff auf die Organisation hat, beginnt die Infektionskette mit dem Schreiben einer ausführbaren Datei auf die Festplatte, die alle für die Datenlöschung erforderlichen Komponenten enthält. Diese Komponenten werden in Form gefälschter Bilder in ausführbare Dateien kodiert.

Sobald TERBIUM Zugriff auf die Organisation hat, beginnt die Infektionskette mit dem Schreiben einer ausführbaren Datei auf die Festplatte, die alle für die Datenlöschung erforderlichen Komponenten enthält. Diese Komponenten werden in Form gefälschter Bilder in ausführbare Dateien kodiert.

Auch wenn das Ausmaß des durch diesen Angriff weltweit verursachten Schadens noch unbekannt ist, ist es wie in vielen anderen Fällen möglich, das Angriffsrisiko durch Systeme, Prozesse und Lösungen zu mindern, die neue Technologien nutzen und eine Erhöhung des Sicherheitsniveaus gewährleisten und in Echtzeit wissen, was auf den Systemen geschieht.

Daher ist es notwendig, eine Sicherheitsstrategie zu definieren, die alle Bereiche des Kill-Chain-Angriffs abdeckt, und vor allem nicht daran zu denken, sich mit Systemen zu verteidigen, die keine auf künstlicher Intelligenz und maschinellem Lernen basierenden Threat-Intelligence-Lösungen nutzen. In einem tiefgreifend veränderten Szenario, in dem Angreifer neue und fortschrittliche Technologien ausnutzen, ist es nicht mehr möglich, auf die Abwehr durch ähnlich leistungsfähige Systeme zu verzichten.

Da die Angriffe auf Architekturen auf Basis von Microsoft-Systemen erfolgten, sehe ich mich gezwungen, in diesen Fällen die Lösungen anzubieten, die wir, wie auch Microsoft, vorschlagen. Natürlich kann jeder ähnliche Lösungen anderer Anbieter nutzen. Das Wichtigste ist jedoch, immer daran zu denken

- Identitätsschutz, der mindestens eine Multi-Faktor-Authentifizierung ermöglicht;

- Authentifizierungsdienste durch Verhaltensanalysesysteme schützen;

- Schützen Sie Endpunkte mit Systemen, die in der Lage sind, laterale Bewegungen, Privilegienausweitungen sowie Identitäts- und Ticketdiebstahlversuche zu kontrollieren.

- Aktualisieren Sie die Betriebssysteme auf die neueste Version des Enterprise-Modells, indem Sie alle Sicherheitsfunktionen aktivieren.

- E-Mails durch den Einsatz von Anti-Phishing-Lösungen schützen, die auf dem Sandboxing-Konzept basieren;

- Wo es hybride Architekturen gab, verwenden Sie CASB-Systeme (Cloud Access Broker).

Es bleibt klar, dass Lösungen und Produkte nicht ausreichen, aber es braucht auch und vor allem Schulung, Sensibilität für ein Thema, das leider mittlerweile im Alltag präsent ist, und die Bereitschaft, die Herangehensweise an das Problem zu ändern und besser an die aktuelle Situation anzupassen.