Es sind jedoch nicht nur kommerzielle Unternehmen, die Angriffen von Cyberkriminellen ausgesetzt sind: Auch Gesundheitsunternehmen wie Community Healt Systems, Finanzunternehmen wie JPMorgan Chase & Co. und Unterhaltungsunternehmen wie Sony Pictures wurden Opfer von Cyberangriffen. All diese Taten haben somit das Vertrauen in die Sicherheit im Internet erschüttert.

Die Institutionen waren nicht untätig: Eine besonders aggressive Intervention führte dazu, dass die US-Regierung chinesische Hacker beschuldigte, in amerikanische Unternehmen eingedrungen zu sein. Es gab auch international koordinierte Interventionen, die zur Festnahme hochkarätiger Cyberkrimineller führten. Ein Beispiel ist die Operation Onymous, bei der zahlreiche Schwarzmarktstandorte entdeckt und zerstört wurden, darunter Silk Road, ein fließender anonymer Markt, der für den illegalen Drogenhandel bekannt ist. Der Angriff auf das Internet ist keine Modeerscheinung: Wenn es stimmt, dass heute Informationen und persönliche Daten der wahre Reichtum sind, erleben wir einen echten Raubzug dieses „Goldes“ in einer Welt, in der immer mehr staatliche und nichtstaatliche Akteure das Internet und neue Technologien nutzen, um persönliche Daten zu erfassen, zu verarbeiten und zu speichern, die weiterhin Gegenstand von Cyberangriffen zur Datenversorgung sind.

Die Diskussion über Sicherheit und Datenschutzverletzungen in der Informationstechnologie wird in den Medien und in der Öffentlichkeit immer intensiver und intensiver geführt. Einige dieser Diskussionen können kontraproduktiv sein, aber ein erhöhtes Bewusstsein und eine stärkere Debatte über Cyberbedrohungen sind auf jeden Fall gut für die Sicherheit. Daher wird der doppelten Nutzung von Technologien, beispielsweise für das anonyme Tor-Netzwerk, größere Aufmerksamkeit gewidmet werden, mit relativen Vorteilen für die Privatsphäre, aber Problemen in Bezug auf die Sicherheit.

Die exponentielle Zunahme technologischer Mittel, die für die enge Verbindung zwischen dem Einzelnen und dem Web geeignet sind, wird zum Wachstum des Hacking-Phänomens sowohl bei Kriminellen als auch bei Verbrauchern beitragen, die eine gründliche Analyse der Produkte wünschen.

Sicherheit bleibt für Unternehmen ein Kostenfaktor, doch Cybersicherheit wird nicht von allen als ein bedingtes Problem angesehen, sondern nur als Risiko für die größeren Unternehmen. Angesichts der realen Gefahr, die diese Angriffe darstellen, ist die Stärkung der Informationssicherheit jedoch ein Ziel für 2015.

Sicherheit bleibt für Unternehmen ein Kostenfaktor, doch Cybersicherheit wird nicht von allen als ein bedingtes Problem angesehen, sondern nur als Risiko für die größeren Unternehmen. Angesichts der realen Gefahr, die diese Angriffe darstellen, ist die Stärkung der Informationssicherheit jedoch ein Ziel für 2015.

Die Multi-Faktor-Authentifizierung stellt in diesem Panorama einen guten Ausgangspunkt dar, tatsächlich hätte sie aller Wahrscheinlichkeit nach den Verstoß von JPMorgan Chase & Co. vermeiden können. Auch Apple Inc. hat die Gefahr von Cyber-Verstößen zu spät erkannt: Erst nach dem Diebstahl zahlreicher Daten und Fotos von Prominenten – auch in ihren intimen Momenten – entschied man sich für die Implementierung der Zwei-Faktor-Authentifizierung für iCloud.

Auch ein Eingreifen der Institutionen mit dem Ziel, strenge Gesetze zur Offenlegung von Daten aufgrund von Verstößen durchzusetzen, könnte hilfreich sein. Allerdings gibt es in diesem Bereich heute kein einheitliches Bild, denken Sie an die Vereinigten Staaten, die Heimat der großen Unternehmen, die Daten verletzen, und wo jeder Staat seine eigenen Regeln für die Cybersicherheit hat. Bestimmte Daten erfordern sicherlich mehr Aufmerksamkeit und sind bereits durch spezifische Vorschriften geschützt, wie z. B. die Gesundheitsvorschriften, die im Gesetz über die Portabilität und Rechenschaftspflicht von Krankenversicherungen berücksichtigt werden, Vorschriften, die auf jeden Fall einer ständigen Aktualisierung unterliegen müssen, die mit dem technischen Fortschritt einhergeht.

Laut einer Analyse von Verizon Communications Inc. sind nur 70/80 % der Angriffe Dritten bekannt. Dies deutet darauf hin, wie die verschiedenen Staaten ihre Überwachungsfähigkeiten stärken und ein Bewusstsein für die Risiken bei den Benutzern schaffen könnten. Das Speichern von Passwörtern in geöffneten Dateien ist beispielsweise eine entscheidende Entscheidung: Wenn ein Hacker sich diese Datei aneignen würde, wären alle Zugriffsschlüssel unverschlüsselt. Daher muss man auch dem Ausfüllen von Online-Formularen große Aufmerksamkeit schenken. Es ist notwendig, Cybersicherheit nicht als Funktion oder als Zweckmäßigkeit einzustufen, sondern als echte Priorität.

Daher ist es sehr wichtig, weiterhin in Innovationen im Bereich der Informationssicherheit zu investieren, da das Web einem großen Safe ähnelt, in dem alle unsere Daten gespeichert sind, von den bekanntesten bis zu den sensibelsten. Wenn ein Krimineller mit guten Computerkenntnissen in den Besitz wertvoller Informationen gelangen könnte, wäre er dann nicht in der Lage, jede gewünschte Handlung und jede beliebige Entität durchzuführen, die eine konkrete Bedrohung für die kollektive Sicherheit darstellt?

Wäre es nicht möglich, durch einen Eingriff in ein ferngesteuertes Raketenkontrollsystem die Rakete abzulenken?

Wäre es nicht möglich, die Bewegungen von Menschen zu untersuchen, um terroristische Aktionen zu planen?

Nicolò Giordana

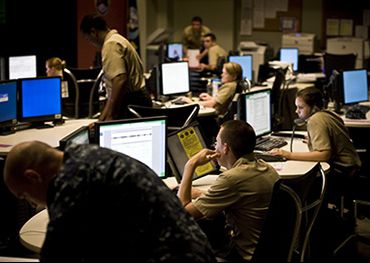

(Foto: US Navy)