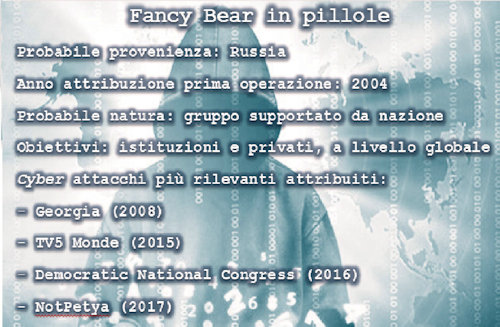

Das Universum der Gruppen von Hacker es ist äußerst umfangreich und vielfältig. Wie bereits in früheren Artikeln erwähnt, sind die „guten“, die sogenannten weißen Hut o Ethischer Hackerstellen eine echte Ressource für die Computersicherheit dar, die nie ausreichend ausgenutzt wird, da die „Bösen“ im Cyberspace wüten und manchmal sehr großen Schaden anrichten. Darüber hinaus arbeiten letztere häufig zusammen, um die Aktivitäten krimineller Organisationen, politischer oder terroristischer Bewegungen oder sogar staatlicher oder privater Strukturen zu unterstützen NachrichtendiensteSicherheit oder Verteidigung. Insbesondere gibt es eine Gruppe von Hacker das in den letzten Jahren Gegenstand eingehender Forschungen und Untersuchungen durch viele Länder und Sicherheitsunternehmen war, da es in irgendeiner Weise mit der russischen Regierung und insbesondere ihren mächtigen militärischen Geheimdiensten verbunden wäre (Glavnoje Razvedyvatel'noje Upravleniye - KRAN). Diese Zelle, der die Codenamen gegeben wurden Fancy Bear, APT28, Bauernsturm, Sofacy-Gruppe, Sednit e Strontium gilt als eines der aktivsten und effektivsten weltweit. Sogar seine Geschichte, wie die von Die Gleichungsgruppe (v. Artikel) ist untrennbar mit politischen und militärischen Ereignissen von internationaler Bedeutung verbunden, aber nicht nur. Wie Sie später sehen werden, finden Sie im „Sucher“ von Fancy Bear Auch viele von der russischen Regierung unbeliebte politische Persönlichkeiten wären dort gelandet.

Kommen wir zu den Merkmalen, die die jeweilige Gruppe auszeichnen. Als Die Gleichung, Fancy Bear ist spezialisiert auf Aktivitäten von Nachrichtendienste durchgeführt im Cyberspace, durch ausgefeilte Kampagnen von Advanced Persistent Threat (GEEIGNET). So sind selbst die Hacker dieser Gruppe sehr geschickt darin, in die Netzwerke anderer einzudringen und deren Schwachstellen auszunutzen (in diesem Fall insbesondere solche, die den Herstellern nicht einmal bekannt waren). Hardware Software - die sogenannten Schwachstellen Zero-Day) und langfristige Spionagetätigkeiten durchzuführen, ohne dabei entdeckt zu werden.

Die „Lieblingsopfer“ von Fancy Bear Dabei handelt es sich um Unternehmen und Organisationen, die in den Bereichen Luft- und Raumfahrt, Energie, Verteidigung, Information, Regierungsbehörden und antirussische politische Dissidenten der Regierung tätig sind. Die meisten Angriffsziele konzentrieren sich auf die ehemaligen Sowjetrepubliken, die Zelle operiert jedoch auch weltweit und führt Kampagnen mit teilweise sensationellen Ergebnissen durch. Die Ähnlichkeiten mit der amerikanischen Konkurrenzgruppe Die Gleichung Es gibt viele, von denen mindestens drei besonders hervorstechen:

- Fancy Bear Da sie seit mindestens 2004 tätig ist, verfügt diese Zelle auch über umfangreiche Erfahrungen bei der Durchführung von Operationen im Cyberspace.

- Die Geschäftstätigkeit der Gruppe basiert auf einer Organisation, die nur von einer Nation getragen werden kann, die in der Lage ist, erhebliche finanzielle und personelle Ressourcen bereitzustellen. Zusätzlich zu den Mitarbeitern Cyber- tatsächlich dann, die Operationen von Fancy Bear sicherlich einen Service von beinhalten Nachrichtendienste Ausgestattet mit ausreichend Personal und Werkzeugen, um die enormen Datenmengen zu analysieren, die aus den zahlreichen Daten gewonnen werden Ziel.

- Die russische Zelle ist nicht vor Fehlern gefeit, sodass insbesondere einer sie teuer zu stehen kommen könnte.

Bevor wir die Heldentaten von zurückverfolgen Fancy Bear Es ist notwendig, die übliche Prämisse anzunehmen, jedoch angemessener denn je, wenn es um eine Gruppe von Personen geht Hacker spezialisiert auf APT-Kampagnen. Tatsächlich kommt in diesem Fall die Schwierigkeit, die Angriffe zuzuordnen, zu der Schwierigkeit hinzu, die Datierung nicht genau feststellen zu können. Wenn es überhaupt möglich ist, eine APT-Kampagne dieser Gruppe zu erkennen, ist es im Allgemeinen sehr schwierig, den genauen Zeitpunkt zu ermitteln, zu dem sie begann. Darüber hinaus dauert diese Art von Angriff im Allgemeinen Monate oder sogar Jahre, sodass es auch sehr schwierig ist, den verursachten Schaden, d. h. die von ihm erfassten Daten, zu quantifizieren Fancy Bear und den Nutzen, den sie denen gebracht haben, die sie ausnutzen konnten. Schließlich hätte diese Gruppe in mindestens einem Fall gezielt versucht, den Angriff einer anderen Zelle zuzuschreiben Cyber-, um die Ermittlungen noch komplexer zu gestalten. Sehen wir uns daher eine nicht erschöpfende Zusammenfassung der Hauptoperationen von an Fancy Bear.

Im Jahr 2008, im Kontext der Krise zwischen Russland und Georgien, soll die Gruppe dem Einmarsch russischer Truppen in fremdes Territorium vorausgegangen und ihn begleitet haben, indem sie eine Reihe von Angriffen auf zahlreiche Netzwerke und Websites der georgischen Regierung startete. Dies führte nicht nur zu Verwüstungen unter der lokalen Bevölkerung, sondern schien auch die Operationen einiger georgischer Militäreinheiten teilweise beeinträchtigt zu haben.

Im Jahr 2008, im Kontext der Krise zwischen Russland und Georgien, soll die Gruppe dem Einmarsch russischer Truppen in fremdes Territorium vorausgegangen und ihn begleitet haben, indem sie eine Reihe von Angriffen auf zahlreiche Netzwerke und Websites der georgischen Regierung startete. Dies führte nicht nur zu Verwüstungen unter der lokalen Bevölkerung, sondern schien auch die Operationen einiger georgischer Militäreinheiten teilweise beeinträchtigt zu haben.

Später, zwischen 2014 und 2017 Fancy Bear er war sehr „interessiert“ an einer Reihe von Persönlichkeiten, die der russischen Regierungspolitik feindlich gegenüberstanden. Unter ihnen sind Michail Chodorkowski, Chef eines Energiekonzerns (derzeit nach zehn Jahren Gefängnis im Exil), der in der Vergangenheit die Regierung unterstützt und sich dann gegen sie ausgesprochen hatte, und Maria Aljechina, Mitglied der Musikgruppe Pussy Riots feindselig gegenüber dem Kreml und Alexej Nawalny, dem Führer der Antikorruptionspartei, der Putin bei den jüngsten Präsidentschaftswahlen „herausgefordert“ hat, sowie allen seinen Personal. Die Aktivitäten dieser Personen und anderer politischer Aktivisten würden ständig von der Zelle „überwacht“ und ihre Computergeräte kompromittiert und überwacht Konto von E-Mail, Götter Social Network und andere Kommunikationsanwendungen über das Internet.

Im Dezember 2014 wurde dies jedoch festgestellt Fancy Bear Ihm sei es gelungen, in die Netzwerke des Deutschen Bundestages einzudringen und er habe sechs Monate lang eine nie quantifizierte Datenmenge abgeschleust.

Im April 2015 wurde die Gruppe jedoch zum Protagonisten einer echten Sabotageaktion, deren Umrisse noch nicht vollständig geklärt sind. Posieren als schwer fassbare Zelle von Hacker Restaurants Cyber-Kalifat, bekannte sich zu dem Angriff, der zur vollständigen Sperrung der Aktivitäten von einem Dutzend Satellitenkanälen der französischen Gruppe TV5 Monde führte, als Vergeltung für den Einsatz von Truppen von jenseits der Alpen im Kampf gegen Daesh. Mehr als drei Stunden lang waren die Kanäle gesperrt und über die Facebook- und Twitter-Konten des Fernsehers wurden einige Schimpfnachrichten verschickt, in denen der Kampf gegen die Ungläubigen gelobt wurde. Der Angriff war so gut durchdacht und vorbereitet und verursachte so großen Schaden, dass TV5 kurz davor stand, sogar seine Türen zu schließen. Umfangreiche Ermittlungen ergaben später, dass für den Angriff eine Command-and-Control-Infrastruktur eingesetzt wurde, die zweifelsohne zurückverfolgt werden konnte Ausgefallener Bär. Aber warum sollte die Gruppe so handeln? Vielleicht nutzte er das falsche Motiv des Terrorismus, um eine „Generalprobe“ für einen größeren zerstörerischen Angriff oder ein höher bezahltes Ziel zu vertuschen? Noch kann es niemand wissen. Tatsache ist, dass die Zelle in dieser Situation ihre ganze Fähigkeit unter Beweis stellte, in ein Netzwerk einzudringen und alle Geräte völlig unbrauchbar zu machen (anscheinend gelang es der Gruppe bei diesem Angriff sogar, die Kontrolle über die automatischen Kameras in den Fernsehstudios zu übernehmen).

Im Mai des folgenden Jahres Fancy Bear Sie nahm Kreditgeber in mehreren Ländern ins Visier und startete im August eine Kampagne gegen die NATO und das Weiße Haus, bei der sie diese Elemente mit gefälschten E-Mails ins Visier nahm. Diese Mitteilungen enthielten einen Anhang, bei dem es sich tatsächlich um einen handelte Malware Entwickelt, um die Cyber-Abwehr von Netzwerken zu überwinden und einen Kommunikationskanal mit der Kommando- und Kontrollzentrale der Gruppe zu öffnen.

Im Jahr 2016 empfahl die Welt-Anti-Doping-Agentur den Ausschluss russischer Athleten von den Olympischen Spielen, nachdem eine sogenannte „staatliche Doping“-Kampagne aufgedeckt worden war. Als Reaktion darauf wurde das Netzwerk der Agentur im August durchsucht Ausgefallener Bär, die im Internet eine Reihe von Informationen über US-Sportler verbreitete, denen aus gesundheitlichen Gründen bestimmte Ausnahmen beim Einsatz von Dopingmitteln gewährt worden waren.

Im selben Jahr versuchte die Gruppe, sowohl den Journalisten als auch die deutsche Flugsicherheitsbehörde anzugreifen, die den Abschuss von Flug 17 der Malaysia Airlines über dem ukrainischen Himmel untersuchten. Konkret war es beiden damals gelungen, wichtige Hinweise auf eine Schuld gegenüber der russischen Regierung zu sammeln. Dies ist immer noch eine kontroverse Geschichte, aber auf jeden Fall wurde die Untersuchung des Unfalls dadurch nie beeinträchtigt Fancy Bear.

Anschließend wurde das aufgezeichnet, was man zu Recht als den besten „Coup“ der Gruppe bezeichnen könnte: den Angriff auf das Herz des demokratischen Systems der rivalisierenden Supermacht der ehemaligen Sowjetregierung anlässlich der US-Präsidentschaftswahlen 2016. Wir haben es bereits getan geschrieben, in dem die potenziellen Auswirkungen hervorgehoben werden, die im Zusammenhang mit dem Rennen um das Weiße Haus eine Rolle gespielt haben könnten (v. Artikel) und jetzt wurde ein Stück hinzugefügt, das, wenn es bestätigt würde, die Verantwortlichkeiten der GRU und, sehr wahrscheinlich, von hervorheben würde Ausgefallener Bär. Im Sommer 2016, mitten im Wahlkampf, komm schon Server Restaurants Demokratischer Nationalkongress (DNC) Es wurden riesige Datenmengen erfasst, darunter Tausende E-Mails mit Bezug zur Kandidatin Hillary Clinton und Informationsdossiers über den damaligen Herausforderer Donald Trump. Unabhängig von den tatsächlichen Auswirkungen auf den Wahlkampf (die sich ohnehin langsam abzeichnen) war die Cyberoperation ein unbestrittener strategischer Erfolg. Einige von Hackern begangene taktische Fehler haben es den Ermittlern jedoch ermöglicht, die Vaterschaft zuzuordnen Fancy Bear. Wenn dies fast sofort ans Licht kam (sowie die Tatsache, dass eine andere russische Gruppe - Gemütlicher Bär, hätte gleichzeitig eine Paralleloperation gegen die DNC durchgeführt) erst vor wenigen Wochen wurde der sogenannte „Smoking Gun“ entdeckt, also ein Beweis für die direkte Beteiligung der GRU an der Affäre. Der Sonderstaatsanwalt, der die Ermittlungen durchführt, rief an Russiagate, über die angebliche Einmischung des Kremls in die US-Wahlen und über die Rolle von Trump und seinem Umfeld, erwarb die von einem Sicherheitsunternehmen gesammelten und kürzlich auf einer Online-Site veröffentlichten Beweise, die die volle Beteiligung des russischen Geheimdienstes an dem Angriff auf den DNC belegen würden . Konkret würden diese Untersuchungen beweisen, dass die von demokratischen Servern entnommenen Informationen von einem GRU-Agenten an einen Berater des späteren US-Präsidenten weitergegeben wurden. Und wenn das stimmt Fancy Bear mit der GRU verbunden ist, lässt sich ableiten, dass diese Zelle in der betreffenden Affäre eine führende Rolle gespielt hat.

Die Gruppe konnte sich jedoch nicht platzieren Ziel ausschließlich politischer, wirtschaftlicher oder finanzieller Natur, so sehr, dass er, da er mit dem militärischen Zweig des russischen Geheimdienstes verbunden war, in mindestens zwei Fällen Aktionen im Kontext von Krisen durchgeführt hätte, bei denen die Streitkräfte zum Einsatz kamen. Konkret geschah dies, wie bereits erwähnt, im Jahr 2008 in Georgien und in jüngerer Zeit im Zweijahreszeitraum 2014–2016 in der Ukraine. Der letztere Fall ist symbolisch: Die Erkenntnis, dass die Armee der ehemaligen Sowjetrepublik eine Applikation Eigenproduktion basierend auf dem Betriebssystem Android, um das Feuer der alten D-30-Haubitzen zu lenken, die mitten im Kalten Krieg hergestellt wurden, Fancy Bear er hätte eine ad hoc modifizierte Version in Umlauf gebracht. Dort Applikation Nicht original, außer dass es anscheinend die gleichen Funktionen erfüllte wie das Original, in Wirklichkeit übermittelte es auch die Positionen der Artilleriegeschütze an das Kommando- und Kontrollzentrum in Russland. Ergebnis: Etwa 20 % des gesamten ukrainischen Haubitzenarsenals wurden mit „unerklärlicher“ Genauigkeit vernichtet.

Die Gruppe konnte sich jedoch nicht platzieren Ziel ausschließlich politischer, wirtschaftlicher oder finanzieller Natur, so sehr, dass er, da er mit dem militärischen Zweig des russischen Geheimdienstes verbunden war, in mindestens zwei Fällen Aktionen im Kontext von Krisen durchgeführt hätte, bei denen die Streitkräfte zum Einsatz kamen. Konkret geschah dies, wie bereits erwähnt, im Jahr 2008 in Georgien und in jüngerer Zeit im Zweijahreszeitraum 2014–2016 in der Ukraine. Der letztere Fall ist symbolisch: Die Erkenntnis, dass die Armee der ehemaligen Sowjetrepublik eine Applikation Eigenproduktion basierend auf dem Betriebssystem Android, um das Feuer der alten D-30-Haubitzen zu lenken, die mitten im Kalten Krieg hergestellt wurden, Fancy Bear er hätte eine ad hoc modifizierte Version in Umlauf gebracht. Dort Applikation Nicht original, außer dass es anscheinend die gleichen Funktionen erfüllte wie das Original, in Wirklichkeit übermittelte es auch die Positionen der Artilleriegeschütze an das Kommando- und Kontrollzentrum in Russland. Ergebnis: Etwa 20 % des gesamten ukrainischen Haubitzenarsenals wurden mit „unerklärlicher“ Genauigkeit vernichtet.

Noch vor Kurzem, letztes Jahr Fancy Bear wäre der Schuldige für die Verbreitung der Ransomware gewesen NotPetya, worüber wir bereits in der Vergangenheit geschrieben haben (v. Artikel). Es handelt sich um einen der schlimmsten Angriffe überhaupt, der sich von seinem ersten ursprünglichen Ziel, wieder einmal der Ukraine, schnell weltweit außer Kontrolle ausgebreitet hat und Schäden in Höhe von mehreren Millionen Dollar verursacht hat (v. Artikel).

Schließlich wurde die Welt-Anti-Doping-Agentur im Februar dieses Jahres, als die Olympischen Winterspiele näher rückten, einem neuen Angriff der russischen Gruppe ausgesetzt, der dem von 2016 ähnelte. Selbst unter diesen Umständen wäre das Motiv eine Vergeltung für den Ausschluss russischer Athleten vom sportlichen Wettkampf gewesen.

Abschließend Fancy Bear ist sicherlich eine der Gruppen von Hacker sowohl intern als auch extern gegenüber dem eigenen Referenzland aktiver sind. Darüber hinaus ist sie aufgrund der Resonanz ihrer Kampagnen auch eine der sichtbarsten Zellen auf der Weltbühne Cyber- und der hohe Wert der Trefferziele. Darüber hinaus, wenn einerseits Fancy Bear Sie ist hinsichtlich der für ihre Operationen verwendeten Techniken, Taktiken und Verfahren nicht besonders flexibel, andererseits zeigen die ersten Berichte des Jahres, die von den Sicherheitsunternehmen erstellt wurden, dass die Gruppe ihre Instrumente erheblich verfeinert Cyber-, was sie noch raffinierter macht. Kurz gesagt, der Bär schärft seine Krallen und andererseits, wie das Sprichwort sagt: „Leg dich nicht mit dem Bären an, wenn du nicht gebissen werden willst“!

Hauptquellen:

https://www.crowdstrike.com/blog/danger-close-fancy-bear-tracking-ukrainian-field-artillery-units/

http://www.chicagotribune.com/news/nationworld/ct-russian-hacking-20171102-story.html

https://www.welivesecurity.com/2016/11/11/sednit-a-very-digested-read/

(Foto: Web / Russisches Fed MoD)