Vor ein paar Wochen habe ich einen Artikel mit dem Titel veröffentlicht: „SQL-Injection-Angriff: Was ist das?„Ich denke ernsthaft daran, Dinge zu sagen, die jeder weiß, und geht dabei nicht zu sehr auf die Sache ein...“

In den letzten Wochen musste ich meine Meinung ändern!

Tatsächlich haben mich viele mit der Bitte um Erklärungen kontaktiert und waren ungläubig über die Möglichkeit, ähnliche Angriffe durchzuführen.

Natürlich wirst du sagen: „Aber von welchem Planeten kommen sie???“. Ich urteile nicht, auch weil Ich selbst entdecke jeden Tag Dinge, die für manche mehr oder weniger banal sind und von denen ich noch nie gehört habe.

Die Hauptfragen konzentrieren sich auf die tatsächliche Möglichkeit dieses Angriffs: "Kannst du mir ein Beispiel geben?", fragen sie mich...

Hier besteht also die Notwendigkeit, etwas mehr zu schreiben als das, was bereits in meinem vorherigen Artikel gesagt wurde, und zwar nicht so sehr aus technischer Sicht, sondern unter Hinweis auf einige Angriffe.

Nehmen wir zum Beispiel die Fall veröffentlicht von Informationswoche 2009. Eine Hackergruppe wahrscheinlich türkischer Herkunft, m0stedgriff die Website einer Munitionsfabrik der Armee (McAlester Ammunition Plant in McAlester, Oklahoma) und die Website des US Army Corps of Engineers Transatlantic Center in Winchester an.

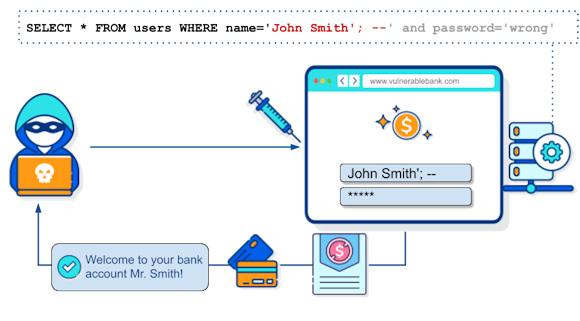

Den Veröffentlichungen zufolge nutzten die Hacker die Technik von SQL Injection eine Schwachstelle in der SQL-Server-Datenbank von Microsoft auszunutzen, um auf Websites zuzugreifen.

Nachdem sie Zugriff erhalten hatten, veränderten die Hacker einige Seiten, indem sie Nachrichten gegen die Vereinigten Staaten und Israel einfügten.

Schauen wir uns einen anderen Fall an. Einige Jahre später, im Jahr 2011, erlitt Sony Pictures einen ähnlichen Angriff. Ungefähr 77 Millionen Konten im PlayStation-Netzwerk wurden kompromittiert, was einen geschätzten Schaden von etwa 170 Millionen US-Dollar verursachte. Den Hackern gelang es, auf die Benutzerdatenbank und persönliche Daten, einschließlich Kreditkarten, zuzugreifen. In diesem Fall gab Sony die Schuld Anonym des Diebstahls von Kreditkartendaten, erklärte jedoch öffentlich, dass er für den Vorfall keine Verantwortung trage.

Da es sich um SQLi handelt, sind natürlich diejenigen Systeme am stärksten gefährdet, die große Datenbanken verwenden. Was ist größer als die Datenbanken von Kommunikationsunternehmen wie E-Mail-Anbietern?

Tatsächlich ist Yahoo! im Jahr 2012 an der Reihe. Die Hackergruppe namens D33D ist der wahrscheinliche Täter des Angriffs auf die Infrastruktur von Yahoo. Bei dem Angriff wurden etwa 400.000 Konten kompromittiert.

Ich könnte mit neueren Beispielen fortfahren, aber ich denke, es ist sinnvoller, alle daran zu erinnern, dass diese Art von Angriff nach wie vor einer der am häufigsten verwendeten ist und es den Anschein hat, dass Programmierer und Datenbankadministratoren nicht viel aus der Geschichte lernen.

Um meine Aussage zu untermauern, können Sie sich den Bericht ansehen Vertrauenswave vom Juni 2023. Basierend auf einem globalen Netzwerk von „Honeypots“ (Honiggläser, also falsche Ziele, um Hacker anzulocken) analysiert der Bericht die Arten von Angriffen auf Datenbanken in einigen sensiblen Ländern (Russland, Ukraine, Polen, Großbritannien, China und Vereinigte Staaten). Staaten) versuchen, sich auf die verwendeten Methoden und Techniken zu konzentrieren. Interessante Lektüre für Neugierige.

Vielen Dank wie immer an die Freunde von Sicynt.

Um mehr zu erfahren:

- https://www.itnews.com.au/news/hackers-hit-us-army-websites-146603

- https://www.informationweek.com/it-sectors/anti-u-s-hackers-infiltrate-a...

- https://www.theguardian.com/technology/2011/apr/26/playstation-network-h...

- https://www.theguardian.com/technology/blog/2011/may/05/anonymous-accuse...

- https://www.csmonitor.com/Technology/Horizons/2012/0712/Yahoo-hack-steal...

- https://siliconangle.com/2023/06/13/trustwave-report-finds-attacks-targe...

- https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/honeypot...