Priorisierung ist die Kunst, die Fragen „Wo fange ich an?“ zu beantworten. und „Womit mache ich weiter?“

In diesem Artikel analysieren wir, wie man Theorie und Praxis vergleicht, um ein Sicherheitsproblem, das Unternehmen aller Größen, Typen und Ebenen betrifft, am effektivsten zu lösen: das Heilmittel für die verletzliche Oberfläche.

Dieses Problem tritt typischerweise auf, wenn Sie bei der Verwaltung des Lebenszyklus von Schwachstellen in Ihrer IT-Landschaft reifer werden. Wenn ein Unternehmen beschließt, ein Programm zu strukturieren, um seine Schwachstellen abzuschätzen, zu analysieren und zu verstehen, besteht der Ausgangspunkt darin, mehr oder weniger kommerzielle Systeme zu nutzen, um seine internen und externen Infrastruktur- und Anwendungssysteme zu untersuchen, um den Grad der Widerstandsfähigkeit gegenüber bekannten Schwachstellen zu verstehen.

Dieser Prozess beginnt in der Regel mit Scans in variablen Abständen, die Berichte über identifizierte Schwachstellen erstellen. Dieser Anfang ist kein Endpunkt, sondern bringt in der Regel eine Vielzahl von Problemen zum Vorschein, deren mögliche Lösung die Möglichkeiten des Unternehmens völlig übersteigt.

Daher besteht die Notwendigkeit, den Lebenszyklus dieser gefährdeten Oberfläche zu verwalten und verschiedene Elemente zu untersuchen, um zu verstehen, wie die Schadensbegrenzungsfähigkeiten am besten genutzt und gleichzeitig das Restrisiko minimiert werden können.

Bis hin zur Nutzung erweiterter Kontexte, wie zum Beispiel Informationen zur Kompromittierbarkeit oder allgemeiner Informationen zur Cyber-Bedrohung. Hier wird die Entwicklung von definiert Schwachstellenanalyse, eine Schwachstellenmanagement und schließlich a Bedrohungs- und Schwachstellenmanagement.

Schauen wir uns also theoretisch einige Methoden an, um die richtige Handlungspriorität zu bestimmen.

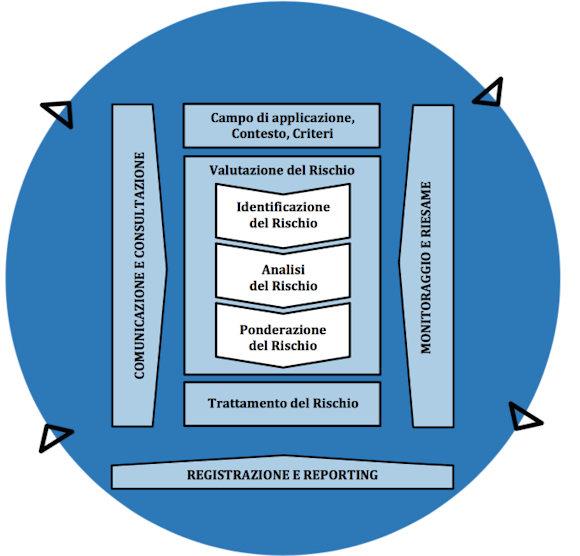

Bevor wir uns mit der Theorie befassen, ist es sinnvoll, eine Prämisse aufzustellen: Die Berechnung der Priorität ist Teil eines größeren Plans, nämlich der Risikobewertung. In diesem Zusammenhang wird auf die Norm ISO 31010:2019 [1] und auf die Dokumente NIST SP-800-37 [2] und SP-800-30 [3] verwiesen, insbesondere auf die Elemente, aus denen sich die Bewertung zusammensetzt: Identifizierung, Analyse und Risikogewichtung, wie unten dargestellt.

Der Schlüssel zu einem wirksamen Sanierungsplan liegt in der richtigen Priorisierung. Anschließend stellen wir den Ansatz der Risikoanalyse und die verwendete Methode vor. NIST unterteilt den Ansatz in: bedrohungsorientiert, wirkungsorientiert und verwundbarkeitsorientiert.

Der Kürze halber wird als Risikomodell das bedrohungsorientierte Modell herangezogen, bei dem die Priorisierung des Risikos bedeutet, die Bedrohungen zu bewerten und – nach Berechnung einer Risikomatrix – einen Zahlenwert zu erhalten: Je höher der Wert, desto höher das Risiko.

Was Risikobewertungsmethoden betrifft, werden diese hauptsächlich in qualitative, quantitative und semiquantitative Methoden unterteilt.

Die Literatur lehrt uns, dass ich bei der qualitativen Methode zur Priorisierung des Risikos für jede Bedrohung einen Score berechnen muss, den sogenannten Risiko-Score, gegeben durch Wahrscheinlichkeit x Auswirkung gemäß der Formel R = P x I.

La Chance weist auf die Möglichkeit hin, dass ein unerwartetes und schädliches Ereignis – in diesem Fall die Bedrohung – eintritt; L'Auswirkung gibt den durch die Bedrohung potenziell verursachten Schaden an.

Mithilfe einer 5x5-Risikomatrix wird jeder Bedrohung eine Wahrscheinlichkeit und eine Auswirkung mit unterschiedlichen qualitativen Ebenen zugewiesen, wie in der folgenden Abbildung dargestellt.

Der Vorteil dieses Ansatzes besteht darin, die Risiken in eine Rangfolge zu bringen und sich auf diejenigen mit der höchsten Priorität zu konzentrieren.

Umgekehrt ist die qualitative Analyse subjektiv und basiert auf der Wahrnehmung der analysierten Bedrohungen durch die Beteiligten in Kombination mit ihren Erfahrungen und Fähigkeiten.

Die quantitative Methode hat einen strukturierteren Ansatz.

Da wir mit Zeit- und Ressourcenaufwand rechnen können, haben wir die Möglichkeit, statistische Daten – z.B. wie oft ein Ereignis in einem Jahr aufgetreten ist – plus eine genaue Auswirkungsanalyse – z. B. Wenn der Dienst „X“ inaktiv ist, verlieren Sie 1000 Euro/Stunde.

Dadurch wird es möglich, das Risiko in signifikante Zahlen zu „übersetzen“, um strategische Entscheidungen zu unterstützen.

Die quantitative Methode verwendet die Parameter EF (Exposure Factor), SLE (Single Loss Expectancy), ARO (Annualized Rate of Occurrence) und ALE (Annualized Loss Expectancy).

Der erwartete Verlust für den einzelnen Vermögenswert beträgt:

SLE = Vermögenswert x EF

SLE misst, wie stark sich eine Bedrohung auf ein bestimmtes Asset auswirkt, beispielsweise einen Server, ein Framework oder sogar einen Dienst, der aus Software und Hardware besteht.

Stattdessen misst ARO die Häufigkeit einer solchen Bedrohung über einen Zeitraum von einem Jahr. Der erwartete wirtschaftliche Verlust für einen bestimmten Vermögenswert im Laufe des Jahres ergibt sich aus:

ALE = SLE x ARO

Anhand eines Zahlenbeispiels nehmen wir an, dass ein Unternehmen über einen E-Commerce-Dienst verfügt, der 1 Million Euro pro Jahr in Rechnung stellt; Wir berücksichtigen daher den Verkaufsservice, der sich aus Hardware, Software und Arbeitskräften zusammensetzt.

Nehmen wir an, dass ein DDoS-Angriff, der Vertriebs- und Betriebsmitarbeiter lahmlegt, einen Gefährdungsfaktor von 5 % hat.

Nehmen wir abschließend an, dass diese Art von Angriff in den letzten 6 Jahren 3 Mal durchgeführt wurde, also einen ARO=6/3 => ARO=2 aufweist.

SLE = 1.000.000 € x 0.05 = 50.000 €

ALE = 50.000 € x 2 = 100.000 €

Nach dem beschriebenen Risikomodell verliert das Unternehmen durchschnittlich 100.000 € pro Jahr.

Um das Beispiel zu vereinfachen: Ein Abhilfeplan könnte darin bestehen, eine Firewall der nächsten Generation mit IDS/IPS zu installieren, um diese DDoS-Angriffe zu blockieren. Die Kosten belaufen sich auf 50.000 € + 5.000 €/Jahr für Wartung.

Bei der halbquantitativen Methode werden die Bewertungen nach qualitativen Methoden vorgenommen, um das Risiko sofort zu priorisieren und einen Aktionsplan zu aktivieren, um dann die Daten erneut zu verarbeiten und die qualitativen Begriffe in Zahlen umzuwandeln, um eine genauere wirtschaftliche Schätzung zu ermöglichen.

Nach diesem ersten theoretischen Teil, der die Praxis bei der Verwaltung einer gefährdeten Oberfläche in komplexen IT-Umgebungen analysiert, stellen wir fest, dass der Schwierigkeitsgrad zunimmt: Um die Abhilfemaßnahmen zu priorisieren, ist es notwendig, durch die Kombination einiger der dargestellten Methoden zu handeln Erreichen Sie eine Wahrnehmung von Risiken und Bedrohungen, die eher beschreibend als analytisch ist und auf einer eigenen digitalen Oberfläche abgebildet wird.

Wie man sieht, ist das Risiko komplex zu berechnen, insbesondere das Cyberrisiko.

Es unterscheidet sich stark von anderen Arten von Risiken (finanziell, unternehmerisch), ist vielschichtig und basiert auf verlässlichen Beweisen und nachrichtendienstlichen Erkenntnissen. Es wird wichtig, nicht nur einer numerischen Darstellung des Schweregrads und der Kritikalität zu vertrauen, sondern einer deskriptiven Risikowahrnehmung.

Grundsätzlich muss ich beschreiben können, was mir Sorgen bereitet, und auf ein System zählen können, das diese Wahrnehmungen von mir in Priorisierungsfaktoren umwandelt.

Beschreibungsbeispiele:

- Perimeter, d. h. die Fähigkeit, das System, auf dem die Schwachstelle entdeckt wurde, mit dem Perimeter abzugleichen, zu dem es gehört, um die objektive Kritikalität der Ressource zu erhöhen (oder zu verringern).

- Alter der Schwachstellen, unter Berücksichtigung sowohl des Zeitpunkts, zu dem sie öffentlich auftraten, als auch des Zeitpunkts, zu dem sie in Ihrer digitalen Umgebung entdeckt wurden.

- Auswirkungen auf das Geschäft: Berücksichtigen Sie beispielsweise alle Schwachstellen, deren Gefährdung einen DDoS-Angriff, eine Infektion, die sich über Würmer ausbreitet, oder sogar einen Ransomware-Ausbruch begünstigen könnte.

- Wahrscheinlichkeit, dass sich die Bedrohung in einen Angriff verwandelt: Wenn beispielsweise eine Schwachstelle bereits mit einem Exploit ausgestattet ist, möglicherweise bereits Teil von Exploit-Kits, die für einen motivierten Angreifer leicht zu finden (sogar gegen Miete) sind; Tatsächlich ist die Wahrscheinlichkeit, dass dies für einen Angriff ausgenutzt wird, sicherlich höher als bei einer unbekannten Schwachstelle oder für die die Kompromittierungstechnik noch entwickelt werden muss.

- Eigene Angriffsfläche. Sun Tzu sagte: „Erkenne dich selbst und kenne deinen Feind und du wirst hundert Schlachten überleben.“ Wenn Sie Ihre digitale Landschaft kennen, können Sie Ihre Lösung basierend auf dem Netzwerkkontext, in dem Sie arbeiten möchten, priorisieren.

- Konzentrieren Sie sich beispielsweise auf die Behebung von Schwachstellen, die nur in laufenden Kerneln oder Diensten vorhanden sind. Oder hauptsächlich auf Systemen, die dem Internet ausgesetzt sind.

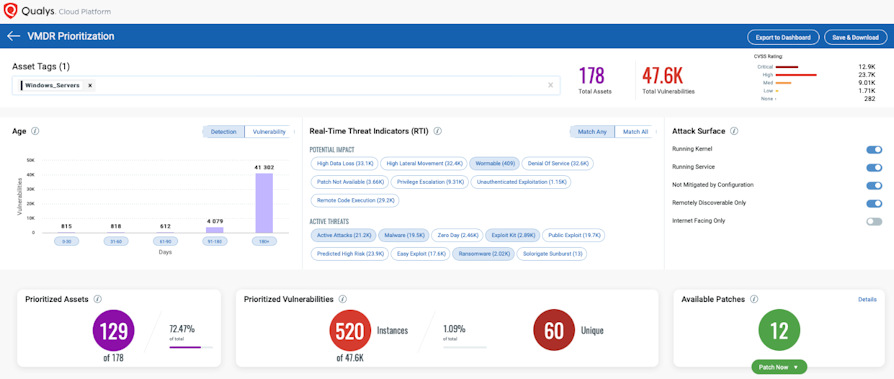

Ein Beispiel dafür, wie eine Technologieplattform diese wahrnehmungsbezogene Risikobeschreibung unterstützt, ist unten dargestellt und basiert auf der Qualys-Lösung:

Nachdem die Wahrnehmung der Bedrohung beschrieben wurde, ist es wichtig, einen weiteren Kontext zu den Patches zu haben: sowohl zu den verfügbaren als auch zu den bereits auf den Systemen installierten, um bei letzteren eine Obsoleszenzprüfung durchzuführen.

Es ist auch wichtig, die Schwachstellen zu analysieren, die sich aus falschen Konfigurationen ergeben – insbesondere in Cloud-ähnlichen Umgebungen, in denen die Verantwortung geteilt wird: Wenn ich einen Speicher auf AWS oder Azure instanziiere und vergesse, die Liste der IPs, die darauf zugreifen können, einzuschränken, riskiere ich einen sehr schwerwiegenden Datenverlust; Wenn ich vergesse, die Multifaktor-Authentifizierung für eine Instanz zu aktivieren, könnten die Folgen noch schlimmer sein.

Häufig wird die Behebungsmaßnahme (Patching, Konfigurationsänderung, Implementierung kompensatorischer Kontrollen) von Unternehmensteams durchgeführt, die nicht mit denen identisch sind, die für die Schwachstellenerkennung und -klassifizierung verantwortlich sind. Daher ist eine abteilungsübergreifende Verbindung erforderlich, die die Integration und Automatisierung erleichtert, um Konflikte und betriebliche Ineffizienzen zu vermeiden. Dies kann zur Nutzung von Anwendungsprogrammierschnittstellen (API) führen, die aktiviert werden können, um die Informationen jeder einzelnen Plattform/Anwendung in verschlüsselte und sichere Informationsflüsse umzuwandeln, die zu Faktoren werden, die abteilungsübergreifende Betriebsabläufe ermöglichen.

Das letzte Thema ist die Verfolgung des Status Quo, auch Beobachtbarkeit genannt.

Dies bedeutet die Untersuchung von Formen der Aggregation von Rohdaten zu leichter verständlichen Informationen; Dies kann mit einer dynamischen Darstellung – etwa in Form von Dashboards – oder statisch – etwa in Form von Berichten im PDF-Format oder anderen Formaten – erfolgen, die dazu beitragen, den Fortschritt, erkannte Anomalien und Ineffizienzen im Prozess im Laufe der Zeit zu verfolgen.

Fassen Sie beispielsweise die in den letzten 30 Tagen gefundenen Schwachstellen zusammen, 30 bis 60, 60 bis 90.

Ordnen Sie dann für jede Kategorie die Existenz eines zu behebenden Patches zu und heben Sie die Verfügbarkeit von Exploits für diese Schwachstellen hervor.

Schließlich sollten diese Informationen dynamisch und ständig aktualisiert werden, um jedem Interessenten ein Bild vom Status quo und der Effizienz des Sanierungsprozesses zu vermitteln.

Die Sanierung selbst einer sehr großen und gegliederten gefährdeten Oberfläche ist sicherlich nicht einfach; Die ganzheitliche und effektive Organisation eines überwachten und priorisierten Lebenszyklus ermöglicht es jedoch, das Restrisiko auf ein akzeptables Maß zu begrenzen und eine gefährliche Umwandlung in eine Angriffsfläche zu vermeiden.

Referenzen:

[1] https://www.iso.org/standard/72140.html - IEC 31010:2019 Risikomanagement – Risikobewertungstechniken

[2] https://csrc.nist.gov/publications/detail/sp/800-37/rev-2/final - Risikomanagement-Framework für Informationssysteme und Organisationen: Ein Systemlebenszyklus-Ansatz für Sicherheit und Datenschutz

[3] https://csrc.nist.gov/publications/detail/sp/800-30/rev-1/final - Leitfäden zur Durchführung von Risikobewertungen