La Steganographie Es handelt sich um einen geheimen Mechanismus zur Verschlüsselung von Informationen über beliebige Übertragungswege. Seine Verwendung ist seit dem antiken Griechenland bekannt, auch wenn es Ende des XNUMX. Jahrhunderts offiziell in die Glossare aufgenommen wurde.

Sowohl die Verschlüsselung als auch das Übertragungsmedium sind Geheimnisse, also nur den Parteien bekannt, die beabsichtigen, verdeckt zu kommunizieren. Dort Steganographie Es stellt sich daher als ideales Werkzeug für die Schaffung geheimer Kommunikationskanäle dar, die in anspruchsvollen Szenarien von Spionage, Cyberkriminalität und Verletzungen der Privatsphäre öffentlicher und privater Einrichtungen eingesetzt werden können.

La Steganographie unterscheidet sich von Kryptographie, wobei die Verschlüsselung der Informationen und die Übertragungswege allgemein bekannt sind (denken Sie beispielsweise an das HTTPS-Protokoll, das von der Website verwendet wird, auf der dieser Artikel gehostet wird). In diesem Fall wird die Vertraulichkeit der Informationen durch den Kodierungsmechanismus gewährleistet, was dies (extrem) schwierig macht1 Senden/Extrahieren von Informationen ohne Kenntnis zusätzlicher Informationen, sogenannter Verschlüsselungs-/Entschlüsselungsschlüssel. Diese Schlüssel sind nur den zur Kommunikation berechtigten Stellen bekannt (zum Beispiel Ihrem Browser und unserem Webserver).

Der Analyseprozess Steganographie sie wird auch als Steganalyse bezeichnet. In erster Linie zielt dieser Prozess darauf ab, das Vorhandensein von zu erkennen Steganographie in einem oder mehreren Übertragungsmitteln und erst im zweiten Fall kann mit der Extraktion der verborgenen Nachricht fortgefahren werden.

Die Wirksamkeit steganografischer Techniken hängt streng vom Grad der Raffinesse und „Personalisierung“ der steganografischen Techniken ab, die von einem böswilligen Gegner eingesetzt werden.

Der am einfachsten zu behandelnde Fall ist der, in dem die Steganographie Die Durchführung erfolgt mit „handelsüblichen“ Werkzeugen. Dieser Fall spiegelt einen Gegner mit geringen (oder keinen) Kenntnissen darüber wider Steganographie, und das einfach von anderen implementierte und zur Verfügung gestellte Tools nutzt: In der Computersicherheit wird oft von einem solchen Gegner gesprochen Drehbuch Kiddie.

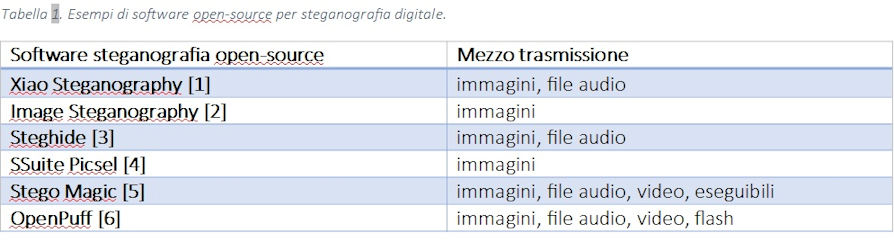

Im digitalen Bereich gibt es viele Software, die implementiert werden Steganographie und die meisten davon kombinieren kryptografische Techniken. Die Tabelle zeigt Beispiele für Open-Source-Software, die beide Techniken nutzt.

Natürlich stehen denjenigen, die eine Steganalyse durchführen möchten, in der Regel auch Standardtools zur Verfügung.

Natürlich stehen denjenigen, die eine Steganalyse durchführen möchten, in der Regel auch Standardtools zur Verfügung.

Bei der Umsetzung der SteganographieJede Software hinterlässt im Allgemeinen (mehr oder weniger implizit) charakteristische Artefakte in den manipulierten Dateien, die untersucht werden können, um Signaturen zu erstellen (Abnahme von Fingerabdrücken). Diese Signaturen können in der Steganalyse verwendet werden, um nicht nur das Vorhandensein von zu identifizieren Steganographie, sondern das spezifische verwendete Tool sowie die Extraktion versteckter Inhalte [7,8]. Die meisten Steganalysesysteme nutzen diesen Mechanismus [9].

Es ist leicht zu beobachten, dass wir uns in einem Teufelskreis („Wettrüsten“) befinden, der eine zunehmende Verfeinerung der Techniken und Werkzeuge vorsieht, die sowohl von denjenigen verwendet werden, die sie nutzen wollen Steganographieund von denen, die es entlarven und seinen verborgenen Inhalt entdecken wollen. Zwischen den beiden Profilen hat im Allgemeinen die erste Figur den Vorteil, da sie jederzeit die Art der Übermittlung und/oder Verschlüsselung der Informationen ändern kann, um einer Entdeckung zu entgehen.

Beispielsweise könnte ein Angreifer die Implementierung Ihrer Software ändern Steganographie dem entkommen Abnahme von Fingerabdrücken, oder sogar völlig neue steganographische Techniken implementieren. Dies ist natürlich mit Kosten verbunden – wir sind nicht mehr in der Lage, dies zu tun Drehbuch Kiddie – Diese Kosten können jedoch durch die Beweggründe (z. B. strategische/wirtschaftliche Vorteile einer Cyberspionageorganisation) gut ausgeglichen werden.

Diese Situation ist im Bereich der Informationssicherheit bekannt: Es ist im Allgemeinen viel einfacher, Computersysteme anzugreifen, als sie zu verteidigen. Malware-Instanzen manifestieren sich in kontinuierlichen „polymorphen“ Varianten, genau um den Erkennungsmechanismen zum Systemschutz (z. B. Signaturen von) zu entgehen Antimalware).

In diesem Szenario wird die Maschinelles Lernen (maschinelles Lernen anhand von Beispielen) kann eine hochentwickelte Waffe im Dienste derjenigen darstellen, die das entlarven wollen Steganographie. Durch Techniken Maschinelles Lernen Tatsächlich ist es möglich, ausgehend von einer Reihe von Dateiproben mit und/oder ohne Steganographie automatisch ein Steganalysemodell einzurichten.

Die meisten der vorgeschlagenen Ansätze verwenden das sogenannte überwachte Zwei-Klassen-Lernen (Steganographie vorhanden/abwesend), was die Verwendung von Proben sowohl mit als auch ohne beinhaltet Steganographie, um statistisch signifikante Unterschiede automatisch zu ermitteln. Diese Methode ist besonders nützlich, um das Vorhandensein von Varianten bekannter steganographischer Techniken (z. B. implementiert in neuer Software) zu erkennen, für die keine Signaturen vorhanden sind.

Beispiele verschiedener Algorithmen basierend auf überwachtem Lernen zur Erkennung von Steganographie in Bildern wurden in einer Open-Source-Bibliothek namens Aletheia [10] implementiert.

Signaturen und überwachtes Lernen können eine gute Genauigkeit bei der Erkennung von Techniken liefern Steganographie bekannte und ihre Varianten, können jedoch bei Vorhandensein völlig neuer Techniken umgangen werden, beispielsweise mit einem statistischen Profil, das sich erheblich von dem unterscheidet, das an den für das Training verwendeten Proben beobachtet wurde.

Aus diesem Grund haben andere Studien [11,12] stattdessen den Einsatz unüberwachter – anomaliebasierter Lerntechniken vorgeschlagen. Bei diesem Ansatz werden nur Proben verwendet, bei denen die Steganographie fehlt, für die automatische Konstruktion eines Normalprofils. Das Vorhandensein von Anomalien („Ausreißern“) oder Abweichungen von diesem Profil kann daher zur Erkennung völlig unbekannter steganographischer Techniken genutzt werden. Dieser Ansatz muss sich jedoch auf Aspekte (Merkmale) konzentrieren, deren Abweichung von der Norm stark auf Manipulation hindeutet, um eine gute Genauigkeit zu gewährleisten. Betrachten Sie beispielsweise den Vergleich zwischen der im Header einer Datei angegebenen Größe und der tatsächlichen Größe.

Da jede Steganalysetechnik ihre Vorzüge hat, ist oft eine Kombination davon sinnvoll: Signaturen, überwachtes und unüberwachtes Lernen [12]. Die Europäische Kommission ist sich dessen bewusst und hat zu diesem Zweck ein strategisches Projekt namens SIMARGL finanziert – Sichere, intelligente Methoden zur erweiterten Erkennung von Malware, Stegomalware und Methoden zum Verstecken von Informationen (Finanzhilfevereinbarung Nr. 833042 - www.simargl.eu).

Ziel des mit einem Gesamtbudget von 6 Millionen Euro ausgestatteten Projekts ist die Entwicklung fortschrittlicher Steganalysesysteme zur Erkennung von (Stego-)Malware, Schadsoftware, die zunehmend von Computerkriminalität und Nationalstaaten bei Spionageaktionen eingesetzt wird. In diesem Projekt schließen sich internationale Akteure vom Kaliber Airbus, Siveco, Thales, Orange Cert und FernUniversität (Projektkoordinator) drei „Italienern“ im Kampf gegen Stegomalware an: Pluribus One, ein Spin-off der Universität Cagliari, beteiligt sich als Softwareanbieter und Entwickler; CNR, Einheit Genua, setzt auf künstlicher Intelligenz basierende energiebewusste Erkennungsalgorithmen ein; Numera, ein im IKT-Sektor tätiges Unternehmen mit Sitz in Sassari, wird einige seiner auf den Kreditmarkt ausgerichteten Systeme der „Prüfung“ von SIMARGL unterziehen.

Insgesamt gibt es 14 internationale Partner (Netzfactor, ITTI, Warschauer Universität, IIR, RoEduNet, Stichting CUING Foundation sind ebenfalls am Konsortium beteiligt) aus 7 Ländern, die künstliche Intelligenz sowie bereits verfügbare und ausgereifte Produkte einsetzen werden Maschinelles Lernen wird perfektioniert, um eine integrierte Lösung vorzuschlagen, die in der Lage ist, verschiedene Szenarien zu bewältigen und auf verschiedenen Ebenen zu agieren: von der Überwachung des Netzwerkverkehrs bis zur Erkennung verschleierter Bits in Bildern.

Die Herausforderung des SIMARGL-Projekts hat gerade erst begonnen und wird in den nächsten zwei Jahren konkrete Antworten auf das Stegomalware-Problem liefern: Das Projekt endet im April 2022.

Wichtig ist, dass die Maschinelles Lernen (und ganz allgemein künstliche Intelligenz) ist eine neutrale Technologie (wie viele andere Technologien). Konkret handelt es sich um einen doppelten Nutzen [13], der nicht in den Bereich der Gutscheine fällt. Am Anfang war die Maschinelles Lernen Es kann auch verwendet werden, um anspruchsvollere, polymorphe, datengesteuerte Steganographietechniken zu entwickeln.

Machen Sie sich bereit, denn dieses Szenario könnte die Zukunft der Cyber-Bedrohungen sein (und vielleicht ist ein Stück Zukunft bereits vorhanden).

1. Der Schwierigkeitsgrad identifiziert typischerweise die Robustheit der Codierung.

Referenzen:

[1] https://www.softpedia.com/get/Security/Encrypting/Xiao-Steganography.shtml

[2] https://archive.codeplex.com/?p=imagesteganography

[3] http://steghide.sourceforge.net/download.php

[4] https://www.ssuitesoft.com/ssuitepicselsecurity.htm

[5] https://www.gohacking.com/hide-data-in-image-audio-video-files-steganogr...

[6] https://embeddedsw.net/OpenPuff_Steganography_Home.html

[7] Pengjie Cao, Xiaolei He, Xianfeng Zhao, Jimin Zhang, Ansätze zur Erfassung von Fingerabdrücken von Steganographie-Tools, die Nachrichten an festen Positionen einbetten, Forensic Science International: Reports, Band 1, 2019, 100019, ISSN 2665-9107, https://doi.org/10.1016/j.fsir.2019.100019.

[8] Chen Gong, Jinghong Zhang, Yunzhao Yang, Xiaowei Yi, Xianfeng Zhao, Yi Ma, Detecting Fingerprints of Audio Steganography Software, Forensic Science International: Reports, Band 2, 2020, 100075, ISSN 2665-9107, https://doi.org/10.1016/j.fsir.2020.100075

[9] https://www.garykessler.net/library/fsc_stego.html

[10] https://github.com/daniellerch/aletheia

[11] Jacob T. Jackson, Gregg H. Gunsch, Roger L. Claypoole, Jr., Gary B. Lamont. Blinde Steganographie-Erkennung mithilfe eines computergestützten Immunsystems: Eine laufende Arbeit. International Journal of Digital Evidence, Winter 2003, Ausgabe 1, Band 4

[12] Brent T. McBride, Gilbert L. Peterson, Steven C. Gustafson. Eine neue blinde Methode zur Erkennung neuartiger Steganographie, Digital Investigation, Band 2, Ausgabe 1, 2005, Seiten 50-70, ISSN 1742-2876,

https://doi.org/10.1016/j.diin.2005.01.003

[13] https://www.pluribus-one.it/company/blog/81-artificial-intelligence/76-g...