Wie auf diesen Seiten wiederholt in Erinnerung gerufen und vor einigen Tagen von der delegierten Behörde des Informationssystem für die Sicherheit der Republik, Italien hinkt vielen europäischen Ländern bei der Einführung einer nationalen Struktur für Informationssicherheit hinterher.

Trotz der enormen Auswirkungen eines Cyberangriffs, die durch die starke Vernetzung von Systemen und Anwendungen verursacht werden, die die Interaktion zwischen Menschen, Unternehmen und Organisationen widerspiegelt, kann es jeder sehen. der Eindruck ist, dass viele den Cyberangriff noch immer als ein Ereignis mit begrenzten Auswirkungen und leicht zuzuordnenden Verantwortlichkeiten betrachten. Erinnere es einfach als Angriff Ransomware, nicht übermäßig ausgereift, hat die Blockade einer der wichtigsten Ölpipelines in den USA erzwungen, von der Tausende von Unternehmen und Millionen von Menschen betroffen sind.

Das fehlende Bewusstsein für die Folgen eines Cyberangriffs ist die Ursache für die Trägheit, mit der dieses Thema behandelt wird. Und genau in diesem Bewusstsein ist ein maßgeblicher Vertreter von uns Abteilung für Sicherheitsinformationen kürzlich erklärt - aus gutem Grund - dass Wir müssen die Art und Weise, wie wir die Sicherheit der Cyberdomäne organisieren und verwalten, überdenken: Es braucht einen qualitativen Sprung, der nicht mehr nur auf die Sicherheit von Systemen und Netzwerken abzielt, die als autonome Einheiten analysiert werden, sondern in Kombination damit deren Resilienz im Falle eines effektiven Angriffs. Wir fügen hinzu, dass es im italienischen Kontext schon vorher notwendig ist stärken alle Systeme und Netzwerke, um alle Schwachstellen und Schwächen zu beseitigen, für die Abhilfe geschaffen wird und die, wenn sie nicht beseitigt werden, die Achillesferse die selbst ausgefeilte Abwehrmaßnahmen wirkungslos machen können.

Versuchen wir Resilienz im Cyberbereich im Lichte der typischen Konstrukte der akademischen Welt und der Evidenz des Business Risk Managements zu definieren.

Die Informations- und industriellen Kontrollsysteme, wie auch die Verteidigungs- und Sicherheitssysteme der Nationen, haben eindeutig die Anfälligkeit für fortgeschrittene Cyber-Bedrohungen erfahren. Die zahlreichen Vorfälle haben in der Tat gezeigt, dass es nicht möglich ist, sicher zu sein, dass die IT-Ressourcen von Organisationen, selbst wenn sie nach den besten Sicherheitsstandards konzipiert und gewartet werden, den Angriffen hochentwickelter, gut ausgestatteter Gegner, die beschäftigen Kombinationen von Kapazitäten Cyber, Militär und Geheimdienst.

Die zukünftige Herausforderung muss daher von der Annahme ausgegangen werden, dass bei Nutzung – oder abhängig von – Netzwerkressourcen ein hohes Risiko besteht, dass jemand die Perimeterabwehr durchbricht und sich mehr oder weniger offensichtlich und mehr oder weniger nachhaltig etabliert ., innerhalb des Sicherheitsbereichs wie ein Krebs, der in einem Lebewesen wächst.

Die zukünftige Herausforderung muss daher von der Annahme ausgegangen werden, dass bei Nutzung – oder abhängig von – Netzwerkressourcen ein hohes Risiko besteht, dass jemand die Perimeterabwehr durchbricht und sich mehr oder weniger offensichtlich und mehr oder weniger nachhaltig etabliert ., innerhalb des Sicherheitsbereichs wie ein Krebs, der in einem Lebewesen wächst.

Daraus leitet sich die Überlegung ab, dass es keineswegs ausreicht, sich auf die individuelle Sicherung der Vermögenswerte zu beschränken, dass sie früher oder später - es ist nur eine Frage der Zeit - "durchbohrt" werden; sondern dass es vielmehr notwendig ist, darüber hinauszugehen und belastbare Netze, Informationssysteme und IT-Dienste zu schaffen, d. h. in der Lage zu erwarten, Widerstand leisten, recuperare e anpassen unter widrigen Bedingungen, Stress, Angriffen und Kompromissen: ein bisschen wie der menschliche Körper, der ja a Immunsystem in der Lage ist, Umweltgefahren zu absorbieren und Abwehrmechanismen zur Gesunderhaltung bereitzustellen, die aber bei Bedarf auch über Autoreparatursysteme um sich von Krankheiten und Verletzungen zu erholen; und dass, wenn es den Gesundheitszustand vor der Krankheit nicht wiedererlangt, es ist sich anpassen können auf die Nebenbedingung.

In der akademischen Welt wird seit einiger Zeit ein konzeptionelles Modell vorgeschlagen, das die Entwicklung resilienter Cybersysteme nach dem oben erwähnten Modell des „menschlichen Körpers“ ermöglicht und das Resilienzfähigkeiten bereits in den frühesten Stadien der Lebenszyklusentwicklung schafft: das sogenannte so Belastbarkeit durch Design.

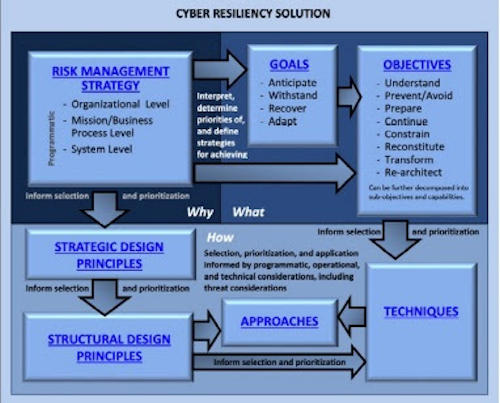

Il Nationales Institut für Standard und Technologie, tatsächlich definierte er a Rahmen der Computertechnik ausgehend von der Definition von vier grundlegenden Fähigkeiten, nämlich: Erwarten, dh die Fähigkeit, Probleme zu antizipieren; der von Standhalten das heißt, Stress zu widerstehen und die als wesentlich erachteten Missionen oder Funktionen sicherzustellen; der von Entspannung, dh die Wiederherstellung des letzteren, wenn er während oder nach dem Unfall betroffen ist; und schlussendlich, Anpassen, die Fähigkeit, Mission oder Funktionen zu ändern, wenn sich technische oder betriebliche Aspekte ändern oder sich die Bedrohung weiterentwickelt.

Für jede dieser Kapazitäten wird eine breite Palette von Zielen vorgeschlagen: Vorbeugen, d. h. Verhinderung von Angriffen, um deren Ausführung auszuschließen; Danach, d. h. eine Reihe von Vorgehensweisen aufstellen und testen, um Widrigkeiten zu begegnen; Fortfahren, dh Maximierung der Dauer und Durchführbarkeit der kritischen Mission eines Systems während des Vorfalls; Einschränkend. h. den Schaden begrenzen; Rekonstituierend. h. wesentliche Funktionen wiederherstellen; Verstehen, d. h. zu verstehen, was passiert, eine klare Darstellung des Vorfalls während des Status der betroffenen Ressourcen und der Abhängigkeiten zu haben, die mit anderen Ressourcen bestehen; Transformierend. h. die kritische Mission oder Funktion zu ändern, um sie an den geänderten betrieblichen, technischen oder Bedrohungskontext anzupassen; und schlussendlich Re-Architekt, d. h. die Änderung von Architekturen, um Widrigkeiten zu bewältigen und Umweltveränderungen effektiver zu bewältigen.

Wenn jedoch die vier Fähigkeiten und die acht vorgeschlagenen Ziele das „Was“ darstellen, um belastbare Systeme im Netzwerk zu erhalten, wird das „Wie“ durch die Definition spezifischer Cyber-Resilienz-Techniken bestimmt, die mit unterschiedlichen Implementierungsansätzen und gemäß definierte Gestaltungsprinzipien. , von denen viele Gegenstand von Forschung und Entwicklung in Kooperationen zwischen Wissenschaft, Unternehmen und öffentlicher Verwaltung sind.

Die Techniken sind unterschiedlich. Als Beispiele werden nur einige genannt, die auf die notwendige eingehende Analyse hinweisen.

Die Techniken sind unterschiedlich. Als Beispiele werden nur einige genannt, die auf die notwendige eingehende Analyse hinweisen.

Es geht vonAnalytische Überwachung die die Überwachung und Analyse von Systemeigenschaften oder Benutzerverhalten gewährleistet, al Kontextbewusstsein mit dem die Effizienz der kritischen Ressourcen des Systems entsprechend den laufenden Bedrohungen und Reaktionsmaßnahmen überwacht wird.

Andere Techniken zielen stattdessen bewusst darauf ab, den Aktionen des Gegners entgegenzuwirken, wie z Täuschung - Methoden der Täuschung, mit denen man den Gegner irreführen, verwirren will, beispielsweise indem man kritische Ressourcen vor ihm verbirgt oder heimlich verschmutzte Ressourcen enthüllt - oder Unvorhersehbarkeit, bei denen kausal oder unvorhersehbar Veränderungen im System auftreten.

Andere Methoden ermöglichen ein koordiniertes und effizientes Funktionieren der Schutzmechanismen - Koordinierter Schutz - oder sie erleichtern die Verwendung von Heterogenitätsansätzen, um die Auswirkungen verschiedener Bedrohungen zu minimieren, die gemeinsame Schwachstellen ausnutzen, wie im Fall von Techniken namens Diversität.

Präventive Techniken wie z Dynamische Positionierung Ihnen ermöglichen, Funktionen oder Systemressourcen dynamisch zu verteilen oder neu zuzuweisen, um sie der Aufmerksamkeit des Angreifers zu entziehen; Oder von Begründete Integrität mit denen festgestellt werden kann, ob kritische Elemente des Systems kompromittiert wurden.

Schließlich sorgen andere für Redundanz- oder Segmentierungsfunktionalität.

Kurz gesagt, die technischen Lösungen, konzeptionellen Ansätze und Qualitätsstandards sind wieder vorhanden und werden von der akademischen und regulatorischen Welt gut überwacht. Ein Impuls zu deren Kontextualisierung in den verschiedenen lokalen Bereichen wird auch durch die Etablierung des Netzwerks von Europäische digitale Innovationszentren die dank der Bildung regionaler Konsortien zwischen Universitäten, Forschungszentren, Unternehmen und der öffentlichen Verwaltung kleine und mittlere Unternehmen, die den Risiken am stärksten ausgesetzt sind und deren Fragilität zu einer Schwächung des ganzen Landes werden kann, direkt unterstützen wird System.

Es liegt an der Governance-Kapazität öffentlicher und privater Organisationen, die neuen Bedrohungen zu verstehen; sich über die Vermögenswerte von Interesse und die damit verbundenen Sicherheits- und Belastbarkeitsbedürfnisse im Klaren sein; die wachsende Komplexität der fünften Domäne verstehen, um die mit dieser Komplexität verbundene Unsicherheit effektiv zu bewältigen; Integration von Sicherheitsanforderungen, -funktionen und -diensten in Management- und technische Prozesse innerhalb des Lebenszyklus der Systementwicklung; und schließlich dem Entwurf und der Implementierung sicherer und belastbarer Systeme Priorität einzuräumen, die die Aktivitäten interessierter Parteien schützen können.

Orazio Danilo Russo und Giorgio Giacinto

Um mehr zu erfahren:

https://formiche.net/2021/06/agenzia-cyber-tempo-scaduto-lallarme-di-gabrielli/

https://www.agi.it/economia/news/2021-05-11/colonial-pipeline-ransomware-12504743/

https://ec.europa.eu/commission/presscorner/detail/en/ip_20_2391

https://digital-strategy.ec.europa.eu/en/activities/edihs

https://nsarchive2.gwu.edu/NSAEBB/NSAEBB424/docs/Cyber-081.pdf

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-160v2.pdf

Foto: US Army / US Air Force / web