„Cybersicherheit ist schwierig (vielleicht sogar unmöglich), aber stellen Sie sich für einen Moment vor, dass Sie es geschafft haben. Bei Bedarf kommt eine starke Verschlüsselung zum Einsatz, Sicherheitsprotokolle erfüllen ihre Aufgaben einwandfrei. Wir verfügen sowohl über zuverlässige Hardware als auch über zuverlässige Software. Auch das Netzwerk, in dem wir arbeiten, ist absolut sicher. Fabelhaft!

Leider reicht das immer noch nicht aus. Dieses wunderbare System kann nur mit der Beteiligung der Benutzer etwas Nützliches bewirken.

Menschen sind oft das schwache Glied in einem System von Sicherheitsmaßnahmen und sie sind es, die es immer wieder wirkungslos machen.

Was die Sicherheit angeht, ist die Rechnung einwandfrei, die Computer sind angreifbar, die Netzwerke sind schlecht und die Leute sind einfach ekelhaft.“

(aus: „Geheimnisse und Lügen: Digitale Sicherheit in einer vernetzten Welt“, von Bruce Schneier)

Informationen gehören zu den wichtigsten Vermögenswerten eines Unternehmens.

Die Informationen können ein Geschäftsgeheimnis des Unternehmens darstellen, beispielsweise unter bestehenden oder möglichen Umständen dazu dienen, die Einnahmen zu steigern, ungerechtfertigte Ausgaben zu vermeiden oder dazu beizutragen, eine marktbeherrschende Stellung auf dem Markt für Waren, Arbeiten, Dienstleistungen aufrechtzuerhalten oder dem Unternehmen andere kommerzielle Vorteile zu verschaffen Unternehmen. Daher müssen solche Informationen geschützt werden.

Da in jedem Unternehmen potenziell Menschen zur Arbeit wechseln, entsteht zwangsläufig der Einfluss des menschlichen Faktors auf alle Prozesse der Organisation. Einschließlich des Prozesses zum Schutz vertraulicher Informationen.

Jede menschliche Handlung, die mit einem Verstoß gegen das Sicherheitsregime verbunden ist, kann in zwei große Kategorien eingeteilt werden: absichtlich und unbeabsichtigt.

Zu den vorsätzlichen Handlungen gehören die Diebstahl von Informationen von Mitarbeitern, die Veränderung der Informationen oder ihrer Zerstörung (Sabotage). Letzteres stellt einen Extremfall dar und muss im Nachhinein unter Einbeziehung der Polizei angegangen werden.

für unbeabsichtigte Handlungen Dies bedeutet beispielsweise Verlust von Speichermedien, Zerstörung oder Beschädigung von Daten durch Fahrlässigkeit. Der Person ist in diesem Fall nicht bewusst, dass ihre Handlungen zu einem Verstoß gegen das Geschäftsgeheimnisregime führen.

Das Gleiche gilt für alle unfreiwilligen Handlungen zum Nutzen der falschen Leute, die oft durch Techniken namens „Social Engineering“ getäuscht werden.

In vielen Fällen ist sich ein Mitarbeiter nicht darüber im Klaren, dass seine Handlungen möglicherweise Verstöße gegen das Geschäftsgeheimnisregime darstellen, aber gleichzeitig weiß jeder, der ihn fragt, eindeutig, dass er gegen das Regime verstößt.

Social-Engineering-Techniken

Alle Social-Engineering-Techniken basieren auf den Besonderheiten menschlicher Entscheidungsfindung.

Es gibt verschiedene Techniken und Arten von Social Engineering:

- Das Vorwand es handelt sich um eine nach einem vorgeschriebenen Drehbuch (Vorwand) ausgearbeitete Handlung. Folglich muss das Ziel (Opfer) bestimmte Informationen bereitstellen oder eine bestimmte Aktion ausführen. Diese Art von Angriff wird üblicherweise über das Telefon durchgeführt. In den meisten Fällen handelt es sich bei dieser Technik nur um einfache Lügen und erfordert einige Vorabrecherchen (z. B. Personalisierung: Ermitteln des Namens des Mitarbeiters, seiner Position und der Namen der Projekte, an denen er arbeitet), um die Glaubwürdigkeit unserer Präsentation sicherzustellen uns zum Ziel.

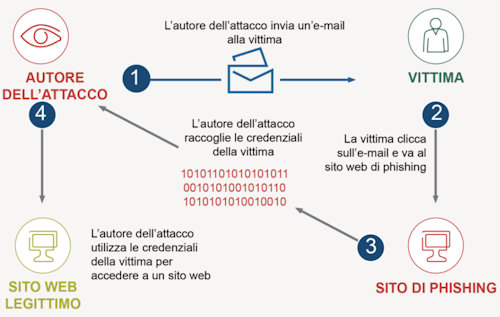

- Das Phishing: eine Technik, die darauf abzielt, auf betrügerische Weise an vertrauliche Informationen zu gelangen. Typischerweise sendet der Angreifer dem Ziel eine E-Mail, die als offizieller Brief einer Bank oder eines Zahlungssystems getäuscht ist, und fordert es auf, bestimmte Informationen zu „verifizieren“ oder bestimmte Aktionen durchzuführen. Dieser Brief enthält normalerweise einen Link zu einer gefälschten Webseite, die die offizielle nachahmt, mit Firmenlogo und Inhalt sowie ein Formular, in dem Sie vertrauliche Informationen eingeben müssen, von Ihrer Privatadresse bis zu Ihrer Kreditkarten-PIN.

- trojanische Pferde: Diese Technik nutzt die Neugier oder Gier des Ziels aus. Der Angreifer sendet eine E-Mail mit einem Anhang mit einem wichtigen Antiviren-Update oder sogar neuen belastenden Beweisen gegen einen Mitarbeiter. Diese Technik bleibt wirksam, solange Benutzer blind auf einen Anhang klicken.

- Straßenapfel: Diese Angriffsmethode ist eine Adaption eines Trojanischen Pferdes und besteht aus der Verwendung physischer Medien. Ein Angreifer kann eine CD oder Speicherkarte tatsächlich an einem Ort platzieren, an dem das Medium leicht zu finden ist (Korridor, Aufzug, Parkplatz). Das Medium ist als Offizier gefälscht und mit einer Signatur versehen, die Neugier wecken soll.

Beispiel: Ein Angreifer könnte eine CD mit einem Firmenlogo und einem Link zur offiziellen Website des Zielunternehmens veröffentlichen und diese mit „2010 QXNUMX Executive Salary“ beschriften. Die CD kann auf der Etage des Aufzugs oder in der Lobby abgelegt werden. Ein Mitarbeiter kann unwissentlich eine Diskette nehmen und sie in einen Computer einlegen, um seine Neugier zu befriedigen.

- Gegenleistung- Ein Angreifer könnte eine beliebige Nummer des Unternehmens anrufen und sich als Mitarbeiter des technischen Supports vorstellen und fragen, ob technische Probleme vorliegen. Falls vorhanden, gibt das Ziel im „Reparatur“-Prozess Befehle ein, die es einem Angreifer ermöglichen, Schadsoftware zu starten.

- Reverse Social Engineering.

Das Ziel der soziales Reverse Engineering besteht darin, das Ziel dazu zu bringen, sich hilfesuchend an den Angreifer zu wenden. Zu diesem Zweck kann ein Angreifer die folgenden Techniken anwenden:

Sabotage: Erstellt ein umkehrbares Problem auf dem Computer des Opfers.

Werbung: Der Angreifer unterschlägt das Opfer mit einer Ansage wie „Wenn Sie Probleme mit Ihrem Computer haben, rufen Sie diese Nummer an“ (betrifft vor allem Mitarbeiter, die auf Geschäftsreise oder im Urlaub sind).

Allerdings können wir den Anteil der Betrüger begrenzen und sensible Daten stehlen, die unser Image und unser tägliches Leben gefährden könnten.

Der grundlegendste Schutz gegen Social Engineering ist Bildung. Denn wer gewarnt wird, ist bewaffnet. Und Unwissenheit wiederum entbindet einen nicht von der Verantwortung. Alle Mitarbeiter des Unternehmens müssen sich der Gefahren der Offenlegung von Informationen bewusst sein und wissen, wie sie diese verhindern können.

Darüber hinaus sollten die Mitarbeiter des Unternehmens klare Anweisungen haben, wie und zu welchen Themen sie mit einem generischen Gesprächspartner sprechen sollen und welche Informationen sie von ihm zur genauen Authentifizierung des Gesprächspartners einholen müssen.

Hier sind einige Regeln, die hilfreich sein könnten:

Hier sind einige Regeln, die hilfreich sein könnten:

1. Alle Passwort Benutzer sind Eigentum des Unternehmens. Allen Mitarbeitern sollte am Tag der Einstellung klar gemacht werden, dass die ihnen zur Verfügung gestellten Passwörter nicht für andere Zwecke verwendet werden dürfen, etwa für die Autorisierung auf Internetseiten (es ist bekannt, dass es für eine Person schwierig ist, alle im Auge zu behalten). Passwörter und Zugangscodes verwenden daher häufig dasselbe Passwort für verschiedene Situationen.

Wie kann diese Schwachstelle im Social Engineering ausgenutzt werden? Angenommen, ein Mitarbeiter des Unternehmens ist Opfer von Phishing. Dadurch wurde Ihr Passwort auf einer bestimmten Website Dritten bekannt. Wenn dieses Passwort mit dem in Ihrem Unternehmen verwendeten übereinstimmt, besteht ein potenzielles Sicherheitsrisiko für Ihr Unternehmen.

Grundsätzlich ist es nicht einmal erforderlich, dass ein Mitarbeiter des Unternehmens Opfer wird Phishing. Es gibt keine Garantie dafür, dass das erforderliche Sicherheitsniveau auf den aufgerufenen Seiten eingehalten wird. Es besteht also immer eine potenzielle Bedrohung.

2. Alle Mitarbeiter sollten im Umgang mit i geschult werden Besucher. Zur Feststellung der Identität des Besuchers und seiner Begleitperson bedarf es klarer Regeln. Ein Besucher sollte immer von einer Person aus dem Unternehmen begleitet werden. Trifft ein Mitarbeiter des Unternehmens einen Besucher, der alleine im Gebäude herumläuft, muss er über die notwendigen Anweisungen verfügen, um richtig herauszufinden, zu welchem Zweck sich der Besucher in diesem Teil des Gebäudes aufgehalten hat und wo sich seine Begleitung befindet.

3. Es sollte eine Regel für das Richtige geben Offenlegung nur der Informationen, die am Telefon und persönlich wirklich benötigt werden, sowie ein Verfahren zur Überprüfung, ob es sich bei dem Antragsteller um einen echten Mitarbeiter des Unternehmens handelt. Es ist kein Geheimnis, dass die meisten Informationen von einem Angreifer stammen, wenn er direkt mit Mitarbeitern eines Unternehmens kommuniziert. Wir müssen auch berücksichtigen, dass in großen Unternehmen die Mitarbeiter sich möglicherweise nicht kennen, sodass ein Angreifer leicht vorgeben kann, ein Mitarbeiter zu sein, der Hilfe benötigt.

Alle beschriebenen Maßnahmen sind einfach umzusetzen, doch die meisten Mitarbeiter vergessen diese Maßnahmen und die ihnen übertragene Verantwortung bei der Unterzeichnung von Geheimhaltungsverpflichtungen.

Daher wendet das Unternehmen enorme finanzielle Ressourcen auf, um die Informationssicherheit mit technischen Mitteln zu gewährleisten, die leider leicht umgangen werden können, wenn die Mitarbeiter keine Maßnahmen ergreifen, um den Social Engineers entgegenzuwirken, und wenn die Sicherheitsdienste das Personal des Unternehmens nicht regelmäßig überwachen.

Bild: Pluribus One / web