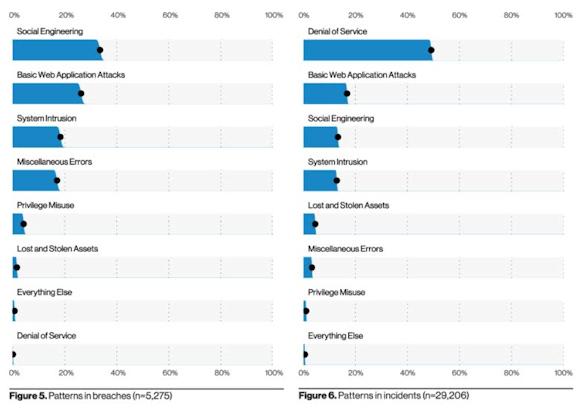

Das im Mai von Verizon veröffentlichte Dokument DBIR (Data Breach Investigations Report) 2021 analysiert die Untersuchungen zu Unfällen und Datenmissbrauch Informatik des schwierigen Jahres gerade zu Ende gegangen.

Unter den verschiedenen Hinweisen, die bei den Ursachen von Unfällen und Datenverlusten identifiziert wurden, fällt eines auf, sowohl für das Wiederauftreten in beiden Kategorien als auch für die Tabellenplatz – an zweiter Stelle: Angriffe auf Webanwendungen.

Die Kombination aus digitaler Transformation von Unternehmen und der Pandemie-Notlage haben wichtige Veränderungen geprägt, die in letzter Zeit die Nutzung von Webanwendungen für einen großen Teil der persönlichen und beruflichen Produktivität enorm verstärkt haben.

Einerseits hat sich das vielfach missbilligte „Homeoffice“ tatsächlich als hervorragende Lösung erwiesen, die dazu beigetragen hat, die Verwüstungen abzumildern, die andernfalls erhebliche Auswirkungen auf die Geschäftstätigkeit von Unternehmen gehabt hätten.

Unternehmen, die sowohl bei Führungskräften als auch bei Mitarbeitern trotz bekannter infrastruktureller und betrieblicher Probleme bemerkenswerte Kreativität gezeigt haben.

Andererseits ist die exponierte Angriffsfläche und die daraus resultierenden Risiken einer Kompromittierung exponentiell gestiegen.

Das Konsortium Open Web Application Security Project (OWASP) unterhält eine Liste mit 10 Kategorien schwerwiegender Schwachstellen auf Webanwendungen, um Sicherheitsteams die Möglichkeit zu geben, in deren Kontrolle einzugreifen.

Das Problem bleibt in der mangelnden Aufmerksamkeit für apräventive digitale Hygiene und auf Kontrollen, die nur angewendet werden, wenn die Anwendung im Internet veröffentlicht wird und daher sowohl für legitime Benutzer als auch – leider – für Cyberkriminelle zugänglich ist.

Eine weitere Ursache für Schwachstellen von Webanwendungen liegt in den sehr großen Zeitabständen – teilweise sogar von sechs Monaten und mehr –, in denen die Prüfung auf das Vorhandensein von Schwachstellen durchgeführt wird.

Es ist notwendig, den Reifegrad von Unternehmen und Organisationen hierfür zu erhöhen fehlende digitale Hygiene, mit einer Aktion, die oft als bezeichnet wird Verschieben Sie die Sicherheit nach links.

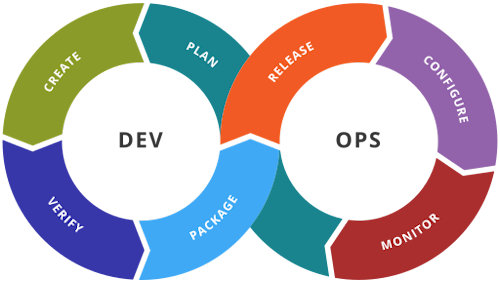

Um die Idee besser zu verstehen, müssen wir den Prozess analysieren, durch den Webanwendungen entwickelt, überprüft und schließlich veröffentlicht werden, gemäß den Vorgaben der agilen Methodik, die Continuous Integration, Continuous Delivery/Deployment (CI/CD) vorsieht.

Der operative Ablauf der kontinuierlichen Integration und Implementierung wird oft als Zyklus dargestellt, der an die Form der mathematischen Unendlichkeit erinnert, und häufig mit dem Begriff DevOps zusammengefasst – um die enge Zusammenarbeit zwischen dem Entwicklungsteam (Dev) und dem operativen Managementteam (oops) anzuzeigen.

Die wichtige Frage an dieser Stelle lautet: Wo müssen Sicherheitskontrollen eingefügt werden, um zu verhindern, dass Schwachstellen – und damit potenzielle Angriffsvektoren – entdeckt werden, wenn die Anwendung für jedermann sichtbar und erreichbar ist?

Das ist die Idee hinter „Shift Left Security“.

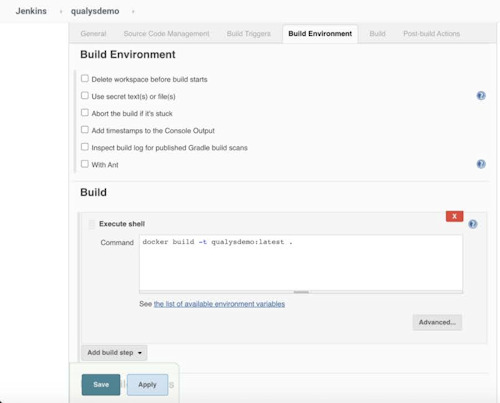

Wenn ein Unternehmen das DevOps-Paradigma umsetzt, umfasst der Prozess häufig die Einführung von Softwareplattformen, die den Übergang zwischen den verschiedenen Phasen des Zyklus erleichtern.

Beispiele für diese Plattformen sind Jenkins, Bamboo, TeamCity usw.

Die verwendete Logik sorgt für die Verwaltung der verschiedenen Momente, wie z. B. das Abrufen des Codes aus dem zentralen Repository (z. B. GitHub), das Ausführen der Anweisungen zum Kompilieren der Anwendung (Phase von bauen), Aktionen vor oder nach der Phase ausführen bauen (z. B. das WIP in eine andere Umgebung übertragen oder die Kompilierung ausführen).

Die verwendete Logik sorgt für die Verwaltung der verschiedenen Momente, wie z. B. das Abrufen des Codes aus dem zentralen Repository (z. B. GitHub), das Ausführen der Anweisungen zum Kompilieren der Anwendung (Phase von bauen), Aktionen vor oder nach der Phase ausführen bauen (z. B. das WIP in eine andere Umgebung übertragen oder die Kompilierung ausführen).

Die meisten dieser Plattformen sind offen strukturiert und unterstützen Software-Plug-ins, mit denen Sie die von der Plattform bereitgestellten Grundfunktionen erweitern können.

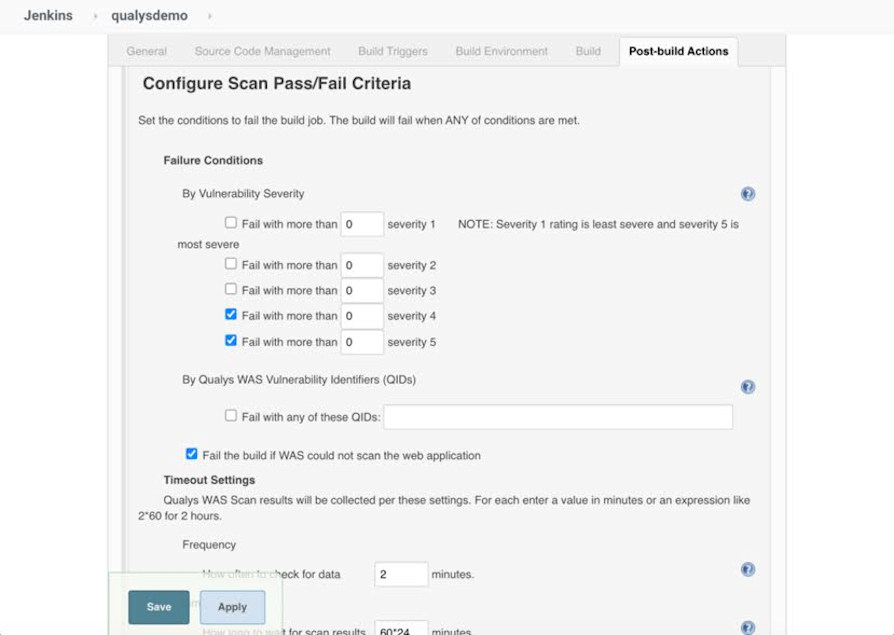

Dank dieser Plug-ins ist es möglich, automatische Sicherheitskontrollen zu integrieren, sodass diese in den Übergängen zwischen einer Phase und der nächsten eingreifen.

Abhängig von den verwendeten Plug-Ins ist es sogar möglich, Sicherheitskriterien festzulegen, nach denen die Phase von bauen kann mit Erfolg oder Fehler enden (Bild unten).

Definieren Sie beispielsweise, dass bei Vorliegen von Software-Schwachstellen, die einen bestimmten numerischen Schwellenwert oder einen bestimmten Kritikalitätsschwellenwert überschreiten, Fortschritte erzielt werden Pipeline sollte nicht möglich sein. Andere Plug-in-Konfigurationsoptionen ermöglichen es Ihnen, Fehler und Sicherheitsprobleme direkt auf dem Bildschirm für Entwickler sichtbar zu machen, um sie bei der Lösung des Problems autonom zu machen.

Auf diese Weise verlagern sich die Sicherheitskontrollen immer mehr in Richtung des Ursprungs, was eine bessere Widerstandsfähigkeit der Anwendung bei der endgültigen Hochstufung in die Produktion gewährleistet und das Risiko von Cyberangriffen verringert.

Die Technik von "nach links verschieben" Es wirkt sich nicht nur auf die Produktionspipelines von Webanwendungen aus, sondern wird häufig auch eingesetzt, um das gleiche Maß an Agilität in Bereichen wie Anwendungscontainern, Cloud-Ressourcenbildung, Server- und Client-Images und Infrastruktur zu implementieren.

Es handelt sich im Wesentlichen um eine zunehmende Reife des Sicherheitsprogramms einer Organisation, das Agilität, Betriebsgeschwindigkeit und Wirksamkeit der Sicherheitskontrollen effizient kombiniert.

Bilder: Verizon DBIR 2021 / Web