In der kollektiven Vorstellung sind Vulkane oft mit dem Bild von Macht und Zerstörung verbunden. In der römischen Mythologie beispielsweise ist Volcanos die Gottheit, die die unaufhaltsame Kraft der Natur symbolisiert, und in Ostia beispielsweise spielte der Priester von Vulcano eine grundlegende Rolle im Leben der Stadt.

Auch heute noch fasziniert der Vulkan, weckt aber gleichzeitig Angst. Manchmal kann es zum Symbol einer Nation werden, wie im Fall des Berges Fuji, der unverwechselbaren Ikone Japans. Manchmal wird es jedoch Teil von Romanen oder Filmen, wie im Buch der Vulkane Islands1 oder im Film Das geheime Leben des Walter Mitty2 wo der Ausbruch des unaussprechlichen Berges Eyjafjallajökull von zentraler Bedeutung ist.

Sie fragen sich vielleicht, was Vulkane mit der Computersicherheit zu tun haben. Warum diese Einführung? Wenn Sie es herausfinden möchten, lesen Sie diesen Artikel.

Die sogenannten „Menschengesteuerten Ransomware-Angriffe“.3„stellen eine erhebliche und wachsende Bedrohung für Unternehmen dar und stellen heute einen der einflussreichsten Trends bei Cyberangriffen dar.“ Dabei handelt es sich um gezielte Angriffe, die sich von selbstverbreitender Ransomware wie WannaCry unterscheiden4 oder NotPetya5Angreifer nutzen Anmeldedatendiebstahl und Lateral-Movement-Methoden als Angriffskriterien.

Es ist bekannt, dass diese Angriffe Schwachstellen in der Netzwerkkonfiguration sowie Schwachstellen in Diensten oder Betriebssystemen ausnutzen, um Nutzlasten zu verteilen6 bösartige Ransomware. Und während Ransomware eine sichtbare Aktion ist, gibt es auch andere Elemente wie bösartige Payloads, Anmeldedatendiebstahl und Zugriffsverweigerungen, die unbemerkt agieren und Daten aus kompromittierten Netzwerken stehlen.

Es ist bekannt, dass diese Angriffe Schwachstellen in der Netzwerkkonfiguration sowie Schwachstellen in Diensten oder Betriebssystemen ausnutzen, um Nutzlasten zu verteilen6 bösartige Ransomware. Und während Ransomware eine sichtbare Aktion ist, gibt es auch andere Elemente wie bösartige Payloads, Anmeldedatendiebstahl und Zugriffsverweigerungen, die unbemerkt agieren und Daten aus kompromittierten Netzwerken stehlen.

Was Vulkane angeht, sind die Nachrichten sehr darauf ausgerichtet, die Auswirkungen eines Ausbruchs zu beschreiben, und im Gegenteil sagen sie nur sehr wenig darüber aus, was getan wird, um sie zu verhindern. Daher konzentrieren sich die Informationen über Ransomware-Angriffe allzu oft auf die Ausfallzeiten, die sie verursachen. B. auf Lösegeldzahlungen und Einzelheiten bösartiger Payloads, wobei jedoch weder die Dauerhaftigkeit dieser Art von Kampagne noch, im Gegenteil, das Wissen, die Sensibilität und die Fähigkeit, sie zu verhindern, berücksichtigt werden.

Enge Zusammenarbeit mit dem Microsoft Threat Intelligence Team7Basierend auf unseren Untersuchungen haben diese Kampagnen gezeigt, dass sie auch bei Vorhandensein von Einschränkungen und Netzwerkschutzmaßnahmen funktionieren können. Die Kompromittierungen beginnen in der Tat mit dem Identitätsdiebstahl von Zugangsdaten von Benutzern mit minimalen Rechten und führen dann zum Erfassen der Zugangsdaten von Benutzern mit höheren Rechten durch den Einsatz von Dumping-Techniken der Zugangsdaten selbst, mit denen Sie Zugriff haben an die Netzinfrastruktur mit dem Ziel, möglichst lange dort zu bleiben.

Von Menschen durchgeführte Ransomware-Angriffe beginnen häufig mit Schadsoftware wie Banking-Trojanern oder nicht besonders ausgefeilten Angriffsvektoren, die im Allgemeinen Alarme auslösen, die leider als irrelevant angesehen werden und daher nicht sorgfältig untersucht und korrigiert werden eine spätere Phase, verbunden mit bösartigen Payloads, die auch Antiviren- und Ransomware-Systeme wie Revil blockieren8, Samas9, Bitpaymer10 und Ryuk11.

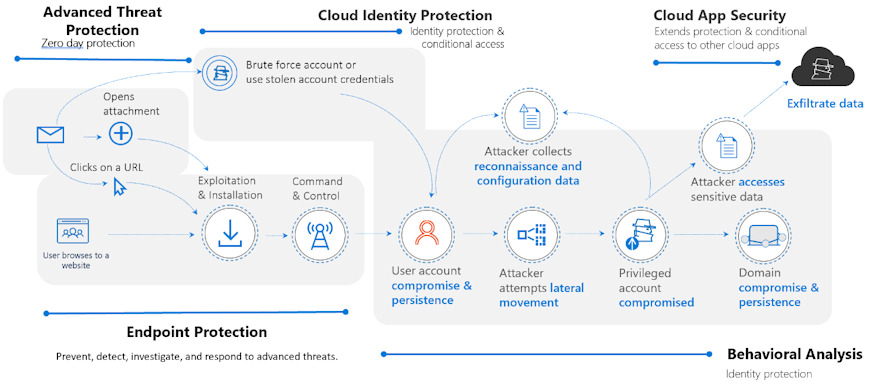

Die Bekämpfung und Verhinderung von Angriffen dieser Art erfordert eine Änderung der Denkweise, die sich auf die Sicherung der gesamten Angriffskette konzentriert, die erforderlich ist, um Angreifer zu verlangsamen und zu stoppen, bevor sie erfolgreich sein können.

Und hier kommen wir endlich zu den Vulkanen. Ein Akteur, der sich stark als Täter dieser Angriffskampagnen herausgestellt hat, ist eine aktive, äußerst anpassungsfähige Gruppe, die häufig Wadhrama-Ransomware einsetzt12. Wie Microsoft verweisen wir auf Gruppen gemäß einer bestimmten Namenskonvention, und in diesem Fall bezieht sich die verwendete auf die Namen von Vulkanen. Daher wurde der betreffenden Gruppe insbesondere der Name PARINACOTA zugeschrieben.

PARINACOTA ist eine besonders aktive Gruppe, die mit einer Häufigkeit von drei bis vier Angriffen pro Woche auf verschiedene Organisationen operiert. Während der 18 Monate der Überwachung wurden wechselnde Kompromittierungstaktiken mit unterschiedlichen Zwecken beobachtet, darunter Kryptowährungs-Mining, das Versenden von Spam-E-Mails oder Proxys für andere Angriffe. Die Ziele und die Verwendung der Payloads haben sich im Laufe der Zeit geändert, abhängig von der Art der zu kompromittierenden Infrastruktur, obwohl sie sich in den letzten Monaten auf die Verbreitung der Wadhrama-Ransomware konzentriert haben.

Die Gruppe greift zunehmend auf eine Methode namens „Smash-and-Grab“ zurück. Mit dieser Methode versucht die Gruppe, eine Maschine zu infiltrieren und dann mit einer seitlichen Bewegung fortzufahren, die darauf abzielt, möglichst viele Maschinen in Besitz zu nehmen, deren Festplatten verschlüsselt sind, und Lösegeld zu fordern; alles in weniger als einer Stunde.

PARINACOTA-Angriffe sind in der Regel Brute-Force-Angriffe13 und versuchen Sie, die Möglichkeiten zu nutzen, die sich möglicherweise auf Servern eröffnen, die den im Internet offengelegten Remote Desktop Protocol (RDP)-Dienst nutzen, immer, wie bereits erwähnt, mit dem Ziel, sich lateral innerhalb eines Netzwerks zu bewegen oder weitere Aktivitäten auszuführen außerhalb des Netzwerks selbst dank des betreffenden Protokolls, wenn es nicht ordnungsgemäß gepatcht ist.

PARINACOTA-Angriffe sind in der Regel Brute-Force-Angriffe13 und versuchen Sie, die Möglichkeiten zu nutzen, die sich möglicherweise auf Servern eröffnen, die den im Internet offengelegten Remote Desktop Protocol (RDP)-Dienst nutzen, immer, wie bereits erwähnt, mit dem Ziel, sich lateral innerhalb eines Netzwerks zu bewegen oder weitere Aktivitäten auszuführen außerhalb des Netzwerks selbst dank des betreffenden Protokolls, wenn es nicht ordnungsgemäß gepatcht ist.

In den meisten Fällen zielen die Angriffe darauf ab, die Konten der lokalen Administratoren der Server oder Clients zu kompromittieren. In anderen Fällen zielen die Angriffe jedoch auf Active Directory (AD)-Konten ab, die einfache Passwörter verwenden, die nie ablaufen, wie z. B. Dienstkonten, oder die nicht mehr verwendet werden, aber noch aktiv sind.

Um die Ziele zu finden, durchsucht die Gruppe im Detail das Internet nach Maschinen, die den RDP-Port 3389 überwachen, und zwar mithilfe von Tools wie Msscan.exe14 ist in der Lage, in weniger als sechs Minuten anfällige Maschinen im gesamten Internet zu finden.

Sobald ein angreifbares Ziel gefunden wird, führt die Gruppe einen Brute-Force-Angriff mit Tools wie NLbrute.exe durch15 oder ForcerX16, beginnend mit gebräuchlichen Benutzernamen wie „admin“, „administrator“, „guest“ oder „test“. Nach erfolgreichem Zugriff auf ein Netzwerk scannt die Gruppe den gefährdeten Computer, um dessen Internetverbindung und Verarbeitungskapazität zu überprüfen. Anschließend wird geprüft, ob die Maschine bestimmte Anforderungen erfüllt, bevor sie für weitere RDP-Angriffe auf andere Ziele verwendet wird. Diese Taktik, die in ähnlichen Gruppen nicht beobachtet wurde, verschafft ihnen Zugang zu zusätzlicher Infrastruktur, die sie weniger wahrscheinlich blockiert, sodass sie durch die Einrichtung von Command-and-Control-Kanälen ihre Tools problemlos monatelang auf kompromittierten Maschinen laufen lassen können.17 (C2C) zur Steuerung der Infrastruktur.

Nach der Deaktivierung der Sicherheitslösungen lädt die Gruppe ein Zip-Archiv herunter, das Dutzende bekannter Angriffstools und Batchdateien für Anmeldedatendiebstahl, Persistenz und Aufklärung enthält. Mit diesen Tools und Batch-Dateien löscht die Gruppe Ereignisprotokolle mithilfe von wevutil.exe und führt eine umfassende Erkundung der Maschinen und des Netzwerks durch, um mithilfe gängiger Netzwerk-Scan-Tools neue Möglichkeiten zur seitlichen Bewegung zu finden. Bei Bedarf erhöht die Gruppe die lokalen Administratorrechte auf SYSTEM, indem sie Barrierefreiheitsfunktionen in Verbindung mit einer Batchdatei oder mit Exploits beladenen Dateien verwendet, die nach der Spezifikation „Common Vulnerabilities and Exposure“ benannt sind18 (CVE) gefunden.

Das Team speichert die Anmeldeinformationen des LSASS-Prozesses mithilfe von Tools wie Mimikatz19 und ProcDump20, um Zugriff auf lokale Administratorkennwörter oder Dienstkonten zu erhalten, die über erhöhte Berechtigungen verfügen und zum interaktiven und geplanten Starten von Aufgaben verwendet werden können. PARINACOTA verwendet dann dieselbe Remote-Desktop-Sitzung, um die erworbenen Anmeldeinformationen zu exfiltrieren. Die Gruppe versucht auch, mithilfe von findstr.exe Anmeldeinformationen für bestimmte Bank- oder Finanzseiten zu erhalten21 um zu prüfen, ob mit diesen Websites verknüpfte Cookies vorhanden sind.

Angesichts all dessen muss das Bewusstsein wachsen, dass es genauso besser ist, sich von den Hängen eines Vulkans fernzuhalten und den Bau von Häusern zu vermeiden, die in einer vernetzten Welt auf die gleiche Weise leicht zerstört werden könnten Das Szenario der Informationstechnologie und Betriebstechnologie hat sich grundlegend verändert. Das neue Sicherheitsmodell sollte auf der Metapher basieren, diesmal auf dem Immunsystem, und nicht auf dieser, sondern auch unter Berücksichtigung der Erfahrungen, die wir in den letzten Monaten aufgrund von Covid-19 gemacht haben des Grabens, ausgehend von der Prämisse „geht bereits von Kompromissen aus“.

Wir sprechen daher über die Entwicklung all jener Governance-, Risikoanalyse- und -management-, Informationsaustausch- und Incident-Management-Initiativen, die dazu beitragen können, die Cyber-Resilienz von Organisationen deutlich zu erhöhen, d Es treten offensichtliche Symptome eines laufenden Angriffs auf, genau wie das Immunsystem, das die Bedrohungen nicht unbedingt von außerhalb des Körpers fernhalten will, sondern sie, da es in einer komplexen und äußerst dynamischen Umgebung überleben muss, in Echtzeit identifiziert , klassifiziert sie und hält sie durch kontinuierliche Überwachung in Schach, indem wertvolle Ressourcen nur wirklich gefährlichen Krankheitserregern gewidmet werden und alles Unrelevante ignoriert wird.

Wie erstellt man ein solches Modell?

Erstens, indem Sie aufhören, „auf den Nabel zu schauen“, und stattdessen einen 360°-Blick haben, der nicht in den vom Hintergrundrauschen Ihrer Netzwerke und Systeme verschmutzten Protokollen untergeht, sondern das Benutzerverhalten innerhalb und außerhalb Ihres Netzwerks durch die Implementierung von Bedrohungen analysiert Intelligenz und umfassende Überwachungsprozesse.

Zweitens: Richten Sie einen kontinuierlichen Cyber-Risk-Management-Prozess ein, der rund um die Uhr alle beteiligten Variablen bewertet, auch solche außerhalb des Perimeters, wie z. B. soziale Netzwerke, Schatten-IT, IoT, und dem Management Hinweise gibt, um Abwehrstrategien zu definieren, die sich ändern können schnell, angesichts sich ständig ändernder Bedrohungen. Das ist etwas völlig anderes, als unbeirrt veraltete Tätigkeiten wie eine Jahresabschlussprüfung durchzuführen und so Ressourcen effizient einzusetzen.

Stellen Sie abschließend die notwendigen Ressourcen für diese Sicherheitsaktivitäten bereit, denn in keinem Bereich ist das Verhältnis zwischen den Ausgaben für Sicherheit und dem Wert des zu schützenden Vermögenswerts heute so niedrig wie in der Informationstechnologie (IKT).

Cyber-Resilienz muss nicht nur zu einer der Säulen der Tätigkeit einer Organisation werden, sondern zu dem Element, das alle anderen ermöglicht und ermöglicht, wenn man einerseits die zunehmende Verbreitung von IKT in der heutigen Gesellschaft und andererseits das entsprechende Bedrohungswachstum berücksichtigt . Wie uns die neuesten Nachrichten gelehrt haben, müssen diese Ressourcen so schnell wie möglich gefunden und genutzt werden, und der Wechsel des Geschäftsmodells von der Festung zum Immunsystem muss dringend durchgeführt werden, sonst werden es die Angreifer unweigerlich tun die Oberhand, was der Gemeinschaft zunehmend kostspielige Schäden zufügt.

1 https://iperborea.com/titolo/513/

2 https://it.wikipedia.org/wiki/I_sogni_segreti_di_Walter_Mitty

3 https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransom...

4 https://www.certnazionale.it/news/2017/05/15/come-funziona-il-ransomware...

5 https://www.certnazionale.it/tag/petya/

6 https://www.cybersecurityintelligence.com/payload-security-2648.html

7https://www.microsoft.com/en-us/itshowcase/microsoft-uses-threat-intelli...

8 https://www.secureworks.com/research/revil-sodinokibi-ransomware

9 https://www.securityweek.com/samas-ransomware-uses-active-directory-infe...

10https://www.coveware.com/bitpaymer-ransomware-payment

11https://www.certnazionale.it/news/2018/08/23/il-nuovo-ransomware-ryuk-di...

12https://www.zdnet.com/article/ransomware-these-sophisticated-attacks-are...

13https://www.certnazionale.it/glossario/brute-force-attack-attacco-a-forz...

14https://docs.microsoft.com/it-it/windows/security/threat-protection/inte...

15https://www.hybrid-analysis.com/sample/ffa28db79daca3b93a283ce2a6ff24791...

16https://www.mcafee.com/blogs/other-blogs/mcafee-labs/rdp-security-explai...

17https://www.paloaltonetworks.com/cyberpedia/command-and-control-explained

18https://en.wikipedia.org/wiki/Common_Vulnerabilities_and_Exposures

19https://www.ilsoftware.it/articoli.asp?tag=Mimikatz-il-programma-per-rec...

20https://docs.microsoft.com/en-us/sysinternals/downloads/procdump

21https://en.wikipedia.org/wiki/Findstr