Verkada, Triton, Koloniale Pipeline… es sind keine mysteriösen Worte aus einem Quizspiel, sondern einfach der Spiegel der Realität, mit der wir konfrontiert sind, in der sowohl die Grenze zwischen digital und real als auch der Schutz vor Bedrohungen durch böswillige Personen zunehmend verschwimmen.

Szenarien digitaler Angriffe auf Industriegeräte, auch OT oder IoT genannt, kommen immer häufiger vor; mit erheblichen Auswirkungen auf unsere Privatsphäre, unsere Geschäfte oder noch schlimmer auf das Leben eines jeden von uns, wenn wir über kritische Infrastrukturen wie Pipelines, Krankenhäuser usw. sprechen.

Verkada – März 2021 – „Eine Gruppe von Hackern behauptet, eine riesige Menge an Überwachungskameradaten geknackt zu haben, die vom Silicon Valley-Startup Verkada Inc. gesammelt wurden, und sich Zugang zu Live-Feeds von 150.000 Überwachungskameras in Krankenhäusern, Unternehmen, Polizeibehörden, Gefängnissen und Schulen verschafft zu haben.“

Triton – 2017 und 2019 – „Hacker nutzen Triton-Malware, um Industrieanlagen und Systeme lahmzulegen. Die Malware wurde entwickelt, um Industriesysteme und kritische Infrastrukturen anzugreifen.“

Koloniale Pipeline – Juni 2021 – „Der Hack, der die größte US-Pipeline lahmlegte und zu Engpässen an der Ostküste führte, war das Ergebnis eines einzigen kompromittierten Passworts. Die Hacker drangen über ein virtuelles privates Netzwerkkonto in die Netzwerke von Colonial Pipeline Co. ein, das den Mitarbeitern den Fernzugriff auf das Computernetzwerk des Unternehmens ermöglichte. Das Konto wurde zum Zeitpunkt des Angriffs nicht mehr verwendet, konnte aber weiterhin für den Zugriff auf das Netzwerk von Colonial verwendet werden.

In diesem Zusammenhang ist es mit großer Hoffnung zu sehen, dass sich Konzepte wie „Zero Trust“, „Operational Continuity“, „Schutz von Industriegeräten“ usw. zunehmend in der IT- und Cybersicherheitswelt durchsetzen. Allerdings ist es nicht immer einfach, Unternehmen zu erklären, wie sie Industriegeräte, die oft durchschnittlich 30/40 Jahre alt sind, in einem isolierten Gebäude sowohl physisch als auch digital schützen können..

Ziel dieses Artikels ist es, einen Querschnitt dieses Szenarios zu eröffnen und dabei zu helfen, zu verstehen, wie die Schutzlogiken von Industriegeräten (oft als Geräte bezeichnet) funktionieren Betriebstechnik – OT oder neuere Geräte Internet der Dinge - IoT) kann sich mit der klassischen Logik von Geräten der IT-Welt überschneiden, die die meisten von uns kennen, und zeigt, wie es möglich ist, Konzepte wie anzuwenden Zero Trust sogar zu einer Welt Erbe wie das industrielle.

Welche Geräte?

Definieren wir zunächst, was wir damit meinen OT/IoT-GeräteDer Einfachheit halber wird die folgende Nomenklatur verwendet:

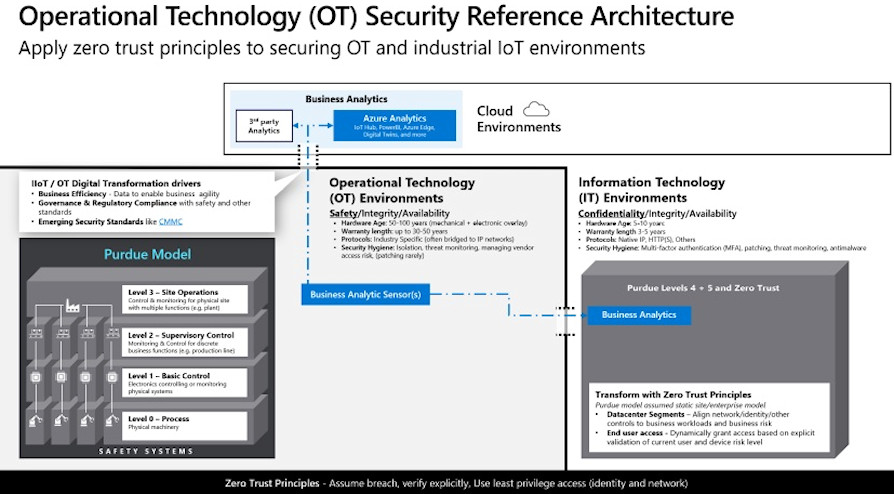

Es versteht sich von selbst, dass in einer Realität, die beispielsweise in der Fertigungswelt abläuft, wo möglicherweise Geräte im industriellen Bereich (OT) weit verbreitet sind, drei sehr spezifische Ökosysteme zu finden sind:

- Eine IT-Umgebung mit Hardware, die zwischen 5 und 10 Jahre alt ist, die Protokolle wie TCP/IP, HTTPS verwendet und in der grundlegende Identitätsschutzkonzepte wie Multi-Faktor-Authentifizierung (MFA) und E-Mail-Schutz angewendet werden (oder zumindest angewendet werden sollten). Spam/Phishing, Anti-Malware-Schutz usw.;

- Eine OT-Umgebung mit beliebig datierter Hardware, die streng spezifische Protokolle nutzt und – als Sicherheitslogik – ein reines „Isolation“-Kriterium nutzt;

- Eine Cloud-Umgebung, mit der Sie Ihre eigene Kapazität erweitern können Rechenzentrum vor Ort (Gruppe von Servern, die vor Ort gehalten und kontrolliert werden, Anm. d. Red.) Sowohl für Anwendungen/Dienste als auch aus Skalierbarkeits-, Zeit- oder einfach Kostengründen ist es effizienter, davon auszugehen Cloud.

OT-Geräte

Konzentrieren wir uns in diesem Artikel auf den zweiten Punkt: OT-Umgebungen. Typischerweise finden wir ältere (ältere) OT-Geräte und industrielle IoT-Geräte, neuere Footprint-Geräte: Diese steuern physische Geräte – daher gängige Technologien wie Heizungs-, Lüftungs- und Klimaanlagen (HLK) – sowie branchenspezifische Geräte. Sektor für die Fertigung – d. h. Öl- und Gasanlagen, Versorgungsunternehmen, Transportwesen, zivile Infrastruktur und mehr.

Diese OT-Systeme werden häufig von der IT-Umgebung überwacht, um Geschäftsanalysen und andere Einblicke in den physischen Geschäftsbetrieb bereitzustellen. Während die Computerplattformen und zugrunde liegenden IP-Netzwerke der IT ähneln, unterscheiden sich OT-Umgebungen in mehrfacher Hinsicht:

- Die Gesamtheit der Maßnahmen und Instrumente, die darauf abzielen, unfallbedingte Ereignisse zu verhindern oder zu reduzieren, ist das Hauptelement der OT-Sicherheit (Sicherheit). Dies steht im krassen Gegensatz zur IT-Welt, die sich auf eine Reihe von Aktionen und Tools als Reaktion auf eine anhaltende Bedrohung konzentriert, die genau zu dem Zweck organisiert werden, IT-Systemen Schaden zuzufügen (Sicherheit). Dieser Unterschied ist auf die Tatsache zurückzuführen, dass ein Ausfall des OT-Systems direkt zu körperlichen Schäden oder zum Tod führen kann: beispielsweise bei Mitarbeitern, die an oder in der Nähe schwerer Maschinen arbeiten; Kunden, die ein Produkt nutzen/konsumieren, Bürger, die in der Nähe einer physischen Einrichtung leben/arbeiten usw.

- Wie wir bereits erwartet haben, ist OT-Hardware/-Software viel älter als IT-Systeme, da physische Geräte viel längere Betriebslebenszyklen haben als typische IT-Systeme (in vielen Fällen bis zu zehnmal länger). Es ist nicht ungewöhnlich, 10 Jahre alte Geräte zu finden, die auf elektronische Steuerungssysteme umgerüstet wurden.

- Der Sicherheitsansatz von OT-Systemen unterscheidet sich von dem der IT-Welt, da diese Systeme häufig nicht unter Berücksichtigung moderner Bedrohungen und Protokolle entwickelt wurden (und häufig auf Softwarezyklen basieren, die am „Ende ihres Lebenszyklus“ angelangt sind). Viele etablierte Best Practices für die IT-Sicherheit, wie z. B. Software-Patches, sind in einer OT-Umgebung unpraktisch oder völlig wirkungslos, und selbst wenn sie selektiv angewendet würden, hätten sie immer noch begrenzte Auswirkungen auf die Sicherheit.

Wir haben das Kriterium „Isolation“ von OT-Geräten erwähnt, bei dessen Anwendung unterschiedliche Logiken implementiert werden können:

- Harte Grenze: vollständige Unterbrechung des Datenverkehrs, häufig physisch getrennte Geräte („Luftspalt“);

- Weiche Grenze – Basierend auf einer Firewall oder einem anderen Netzwerkverkehrsfilter erfordert eine „weiche“ Grenze wie jede Sicherheitsgrenze Überwachung und Wartung, um über einen längeren Zeitraum wirksam zu bleiben. Leider sehen wir viele Fälle, in denen Unternehmen Firewall-Regeln einrichten, um den Datenverkehr zu blockieren, ohne einen umfassenden Personal-/Prozess-/Technologieansatz, um Sicherheit in das Änderungsmanagement zu integrieren, Anomalien genau zu überwachen, Änderungen kontinuierlich zu prüfen, die Grenze mit Angriffssimulationen zu testen usw.

- Interne Segmentierung: Isolierung von Gruppen von OT-Systemen voneinander als zusätzliches Hindernis für Angriffe. Diese Praxis erfordert, dass die Kommunikations-/Verkehrsmuster mit diesem Ansatz kompatibel sind und eine kontinuierliche Wartung sowohl hinsichtlich der Kontrolle als auch der Ausnahmebehandlung erfordert.

Diese Sicherheitspraktiken setzen Zero-Trust-Prinzipien gut durch, obwohl sie aufgrund des Alters von OT-Systemen durch statische Konfigurationen und Netzwerkkontrollen eingeschränkt sind.

Das industrielle Umfeld und die „Außenwelt“

Seit 1990 ist die Purdue Enterprise Reference Architecture (PERA), auch Purdue-Modell genannt, das Standardmodell für die Organisation und Trennung von Sicherheitsmaßnahmen und Netzwerkfunktionen in Unternehmens- und Industriekontrollsystemen (ICS) und weist auf die folgenden Betriebsebenen hin:

- Ebene 0 – Der physikalische Prozess – Definiert die tatsächlichen physikalischen Prozesse.

- Ebene 1 – Intelligente Geräte – Physikalische Prozesserfassung und -manipulation (Prozesssensoren, Analysatoren, Aktoren und zugehörige Instrumente)

- Ebene 2 – Steuerungssysteme – Überwachung, Überwachung und Steuerung physischer Prozesse (Echtzeitsteuerungen und -software; DCS, Human Machine Interface (HMI); Überwachungssteuerungs- und Datenerfassungssoftware (SCADA)).

- Ebene 3 – Fertigungsbetriebssysteme – Verwalten Sie den Fertigungsablauf, um die gewünschten Produkte herzustellen. Chargenverwaltung; Fertigungsausführungs- und Betriebsmanagementsysteme (MES/MOMS); Labor-, Wartungs- und Facility-Performance-Management-Systeme; Datenhistoriker und zugehörige Middleware.

- Ebene 4 – Unternehmenslogistiksysteme – Management von Aktivitäten im Zusammenhang mit dem Produktionsbetrieb. Beispielsweise ist ERP das Hauptsystem; legt den grundlegenden Produktionsplan, den Materialverbrauch, den Versand und die Lagerbestände des Werks fest.

Seit der Definition des PURDUE-Modells haben sich die Ebenen 0–3 (OT-Umgebung) im Vergleich zur übrigen Architektur, d. h. Ebene 4, kaum verändert, die dank der Prinzipien von Zero Trust und dem Aufkommen von Mobil- und Cloud-Technologie einen moderneren Ansatz widerspiegelt .

Das Aufkommen der digitalen Transformation, der sogenannten Industrie 4.0, erfordert Analysen, die darauf abzielen, die Geschäftsaspekte effizienter zu gestalten: die Korrelation des ständig wachsenden Volumens an Produktionsdaten mit einer IT-Welt und einer Cloud-Welt zu erhöhen. Dank der Datenerfassung von OT/IoT-Geräten mit dedizierten Diensten und der verfügbaren Rechenleistung hat der Cloud-Ansatz die Anwendung prädiktiver und präskriptiver Analyselogiken ermöglicht.

Aber wie wir anfangs gesehen haben, wissen wir, dass sich Cybersicherheitsangriffe zunehmend auf IT-, IoT- und OT-Umgebungen ausweiten, die eine Konvergenz von Incident-Response-Prozessen (und Präventionsstrategien) zu einem einheitlichen Ansatz erfordern, der sich auf solche Umgebungen ausdehnt und diese gleichzeitig an die Fähigkeiten anpassen muss und Grenzen jedes Einzelnen.

Daher ist die Einführung von OT/IoT-Sicherheitslösungen eine nützliche Waffe zur Bewältigung dieser immer vielfältigeren Angriffe.

In der industriellen Welt gibt es zahlreiche Schutzlösungen, d. h. OT/IoT-Geräte, von denen einige auf einem Ansatz auf Netzwerkebene basieren, der als passive Überwachung oder Network Detection and Response (NDR) bezeichnet wird – der keinerlei Auswirkungen auf industrielle Netzwerke hat: Er wird implementiert und On-Premise-Netzwerksensor (physisches oder virtuelles Gerät), der mit dem SPAN-Port eines Switches verbunden wird. Dieser Sensor identifiziert anomale oder nicht autorisierte Aktivitäten mithilfe von IoT/OT-spezifischen Bedrohungsinformationen und Verhaltensanalysen, ohne die Geräteleistung zu beeinträchtigen.

Neben der individuellen Funktionalität der Lösungen sind dies die vier wesentlichen Merkmale:

- Möglichkeit des Asset Managements von OT/IoT-Geräten: Oftmals kennt ein Unternehmen nicht alle darin vorhandenen Geräte. Das erste Ziel dieser Lösungen besteht darin, eine vollständige Bestandsaufnahme aller IoT/OT-Assets zu erstellen, proprietäre Industrieprotokolle zu analysieren, Netzwerktopologie und Kommunikationspfade anzuzeigen, Gerätedetails zu identifizieren (Hersteller, Gerätetyp, Seriennummer, Firmware-Level und Backplane-Layout);

- Identifizieren Sie Geräteschwachstellen: fehlende Patches, offene Ports, nicht autorisierte Anwendungen und nicht autorisierte Verbindungen; Erkennen Sie Änderungen an Gerätekonfigurationen, Controller-Logik und Firmware.

- Erkennen Sie anomale oder nicht autorisierte Aktivitäten mithilfe von IoT/OT-fähiger Bedrohungsintelligenz und Verhaltensanalyse, z. B. durch die sofortige Erkennung unbefugter Fernzugriffe und betrügerischer oder kompromittierter Geräte. Analysieren Sie den Datenverkehr im Verlauf und erfassen Sie Bedrohungen wie Zero-Day-Malware oder erkunden Sie Paketerfassungen (PCAP) für eine tiefergehende Analyse.

- Um eine ganzheitliche Sicht zu erreichen, ist es notwendig, diese Warnungen und Bedrohungen an ein SIEM/SOAR melden zu können, das vom Security Operation Center (SOC) überwacht wird; Dies gewährleistet sowohl eine höhere Interoperabilität mit anderen Service-Ticketing-Tools als auch eine Verkürzung der Erkennungs- und Behebungszeit (MTTA, MTTR) der Sicherheitsanalysten gegenüber einer potenziellen Bedrohung.

Ist es möglich, die Zero-Trust-Logik auf OT/IoT-Umgebungen anzuwenden? Absolut ja, und es ist ein grundlegender Punkt in der ganzheitlichen Schutzvision, die wir bieten:

Denn auch im industriellen Umfeld ist es unerlässlich, solide Richtlinien einzuhalten:

Auf einer starken Identität zur Authentifizierung von Geräten – Registrieren Sie Unternehmensgeräte jeglicher Art, bewerten Sie Schwachstellen und unsichere Passwörter, verwenden Sie nach Möglichkeit eine passwortlose Authentifizierung, bieten Sie weniger privilegierten Zugriff, um die Angriffsfläche eines möglichen Angriffs und die damit verbundenen Schäden, die er mit sich bringen kann, zu verringern.

Zur Geräteintegrität – um unbefugten Zugriff zu blockieren oder Geräte zu identifizieren, die aus verschiedenen Gründen einer Sanierung bedürfen, Bedrohungen proaktiv überwachen, um anomales Verhalten zu erkennen.

Nutzen Sie eine zentralisierte Konfiguration und einen robusten Update-Mechanismus, um sicherzustellen, dass die Geräte auf dem neuesten Stand und in gutem Zustand sind.

An Angriffe im Bereich IoT-Geräte zu denken, erscheint uns manchmal wie Science-Fiction oder weit von unserem täglichen Leben entfernt, aber die anfangs erwähnten Angriffe sind ein guter Ausgangspunkt, um unsere Meinung zu ändern. Darüber hinaus möchte ich Sie im Folgenden zum Nachdenken anregen weiteres Beispiel, das nicht weit von dem entfernt ist, was in jedem Arbeitskontext passieren könnte:

Abschluss

Für Unternehmen ist es unerlässlich, die Sicherheit ihrer IoT- und OT-Systeme mit der gleichen Sorgfalt zu bewerten, die auch für IT-Systeme gilt: Während beispielsweise PCs in der Regel über aktuelle Zertifikate verfügen müssen, werden IoT-Geräte häufig mit Standardpasswörtern vertrieben der Fabrik und wurde jahrzehntelang in dieser Konfiguration gehalten.

Wenn es wahr ist, dass in einer Kette von Angriffen das menschliche Glied sicherlich das schwächste Glied ist und hier „Schulung/Ausbildung“ die erste wirkliche Aktivität ist, die begonnen werden muss, dann stimmt es auch, dass die Sicherheit der Kette von einem Punkt aus gesehen ist Technisch gesehen kommt es auf das schwächste Element an, das leider in der OT-Welt fast immer vorhanden ist.

Die Technologie ist da, um uns zu helfen und zu unterstützen, aber vor allem muss sie in der Lage sein, den genannten Bedrohungen zu begegnen, um die möglichen Auswirkungen zu reduzieren und eine schnelle Wiederherstellung der Produktions- und/oder Geschäftskontinuität nach einem potenziellen Angriff zu ermöglichen.

Dabei ist die Integration, die mit diesen Lösungen erreicht werden kann, wichtiger als die einzelnen Funktionen, wie relevant sie auch sein mögen, denn die Bösewichte agieren ohne Regeln und ohne Grenzen von Geräten, Identitäten, Netzwerken usw.

Der einzige Weg, sich zu schützen, besteht gerade darin, einen „Gesamtblick“ zu bevorzugen, um die Analyse, Erkennung und Erkennung zu erleichtern Sanierung.

Referenzen

-

Verkada-Verstoß zeigt die Gefahr überprivilegierter Benutzer (darkreading.com)

-

Tesla (TSLA), Cloudfare (NET) bei Verkada-Überwachungskamera-Hack gehackt – Bloomberg

-

Hacker nutzen Triton-Malware, um Anlagen und Industriesysteme lahmzulegen | ZDNet

-

Triton-Hacker kehren mit neuem, verdecktem Industrieangriff zurück | ZDNet

-

So wenden Sie einen Zero-Trust-Ansatz auf Ihre IoT-Lösungen an – Microsoft-Sicherheitsblog

-

IoT-Sicherheit: So schützen Sie Ihre IoT-Geräte in OT-Systemen (trendmicro.com)