Als Sun Tzu seine Theorien zur „Kunst des Krieges“ ausarbeitete, konnte er sich die Realität unserer Tage sicherlich nicht vorstellen. Heute ist zu den traditionellen Bereichen, in denen sich die menschliche Zivilisation entwickelt, mittlerweile die sogenannte Infosphäre hinzugekommen1. Es handelt sich um eine Dimension, die auch den kybernetischen Raum umfasst, der wiederum eine künstliche, also vom Menschen geschaffene, aber nicht virtuelle Realität ist, da die darin enthaltenen Informationen die reale Welt betreffen und deren Nutzung daher konkrete Konsequenzen haben kann. Wer das Erbe des berühmten chinesischen Philosophen und Kriegers aufgegriffen und an die heutige Welt angepasst hat, einschließlich der Cyber-Dimension im von Sun Tzu idealisierten „Schlachtfeld“, weiß es gut. Und wer auch immer es getan hat, hat eine besonders effiziente Eliteeinheit geschaffen, nicht irgendeine Militärabteilung.

Kann eine einzelne Cyberzelle in Computersysteme auf der ganzen Welt eindringen und vertrauliche militärische, politische, finanzielle Informationen und vor allem Industriegeheimnisse und geistiges Eigentum stehlen? Kann eine solche Einigkeit Regierungen in die Knie zwingen und Unternehmen in den Bankrott treiben? Nun ja, nach Angaben einiger weltbekannter Computersicherheitsunternehmen, einiger Geheimdienste und des US-Justizministeriums existiert diese Einheit tatsächlich und würde in einem anonymen zwölfstöckigen Gebäude am Stadtrand von Shanghai untergebracht sein. Konkret handelt es sich um die Einheit 61398 der chinesischen Armee (Volksbefreiungsarmee – PLA), auch bekannt als APT (Advanced Persistent Threat) 1 und kann aus gutem Grund als echte „Armee“ von „Cyber-Kriegern“ angesehen werden.

Der Beginn der Aktivitäten von APT1 geht wie bei vielen anderen Hackergruppen auf die frühen 2000er Jahre zurück, also auf die Jahre, in denen sich das Internet exponentiell rund um den Globus auszubreiten begann. Doch erst im Jahr 2013 wurden die über Jahre hinweg von Branchenexperten gesammelten und analysierten Beweise zu den Aktivitäten der chinesischen Cyberzelle veröffentlicht. Insbesondere veröffentlichte das Informationssicherheitsunternehmen Mandiant im Februar einen ausführlichen und genauen Bericht, in dem die illegalen Aktivitäten der Gruppe namens APT1 mit dem chinesischen Geheimdienst und genauer gesagt mit der oben genannten Einheit der PLA in Verbindung gebracht wurden. Obwohl Mandiant weltweit andere chinesische Hackergruppen identifiziert hat, bezeichnete das Unternehmen in dem Dokument APT1 als die „produktivste“ Zelle aller Zeiten, die in der Lage sei, massive Cyberspionagekampagnen durchzuführen und auf Informationsmengen zuzugreifen, die anderswo nicht zu finden seien. In seiner Analyse gab Mandian an, dass er eindeutig drei Bediener der Einheit 61398 identifiziert hatte, die zweifellos auf der Grundlage präziser Anweisungen ihrer Vorgesetzten handelten. Tatsächlich kam der Bericht angesichts des Ausmaßes der APT1 zugeschriebenen Cyberspionagekampagnen mit hinreichender Sicherheit zu dem Schluss, dass es sich um eine Gruppe handelte, die aus Dutzenden oder, was wahrscheinlicher ist, Hunderten von Spezialisten und Beamten bestand. Dem Bericht zufolge handelt es sich also um eine Zelle, die im Auftrag einer Regierung operiert, die ihrerseits ihre Cyberkampagnen in jeder Hinsicht unterstützt (finanziell, logistisch, Personalauswahl und -schulung usw.). Insbesondere die über die Aktivitäten von APT1 von 2006 bis 2013 gemeldeten Daten sind hinsichtlich der Anzahl der folgenden beeindruckend:

Der Beginn der Aktivitäten von APT1 geht wie bei vielen anderen Hackergruppen auf die frühen 2000er Jahre zurück, also auf die Jahre, in denen sich das Internet exponentiell rund um den Globus auszubreiten begann. Doch erst im Jahr 2013 wurden die über Jahre hinweg von Branchenexperten gesammelten und analysierten Beweise zu den Aktivitäten der chinesischen Cyberzelle veröffentlicht. Insbesondere veröffentlichte das Informationssicherheitsunternehmen Mandiant im Februar einen ausführlichen und genauen Bericht, in dem die illegalen Aktivitäten der Gruppe namens APT1 mit dem chinesischen Geheimdienst und genauer gesagt mit der oben genannten Einheit der PLA in Verbindung gebracht wurden. Obwohl Mandiant weltweit andere chinesische Hackergruppen identifiziert hat, bezeichnete das Unternehmen in dem Dokument APT1 als die „produktivste“ Zelle aller Zeiten, die in der Lage sei, massive Cyberspionagekampagnen durchzuführen und auf Informationsmengen zuzugreifen, die anderswo nicht zu finden seien. In seiner Analyse gab Mandian an, dass er eindeutig drei Bediener der Einheit 61398 identifiziert hatte, die zweifellos auf der Grundlage präziser Anweisungen ihrer Vorgesetzten handelten. Tatsächlich kam der Bericht angesichts des Ausmaßes der APT1 zugeschriebenen Cyberspionagekampagnen mit hinreichender Sicherheit zu dem Schluss, dass es sich um eine Gruppe handelte, die aus Dutzenden oder, was wahrscheinlicher ist, Hunderten von Spezialisten und Beamten bestand. Dem Bericht zufolge handelt es sich also um eine Zelle, die im Auftrag einer Regierung operiert, die ihrerseits ihre Cyberkampagnen in jeder Hinsicht unterstützt (finanziell, logistisch, Personalauswahl und -schulung usw.). Insbesondere die über die Aktivitäten von APT1 von 2006 bis 2013 gemeldeten Daten sind hinsichtlich der Anzahl der folgenden beeindruckend:

- betroffene Ziele (darunter mehr als 140 Unternehmen), fast alle mit Sitz in westangelsächsischen Ländern (87 %);

- Befehls- und Kontrollinfrastruktur für Cyberoperationen (mindestens tausend Server);

- Malware-Varianten (rund 40 Familien) wurden entwickelt und eingesetzt, um die Zielverteidigung zu durchdringen.

Allerdings gibt es noch zwei weitere Aspekte, die einen noch mehr verblüffen als die anderen, nämlich:

- die enorme Menge an Daten, die die Gruppe bei jeder Operation stehlen kann (z. B. 6.5 Terabyte komprimierter Daten, die in 10 Monaten Aktivität gegen ein einzelnes Unternehmen erbeutet wurden);

- die Fähigkeit, über einen längeren Zeitraum äußerst beharrliche Operationen durchzuführen. Insbesondere wäre die Einheit in der Lage, in die Netzwerke und Systeme der Ziele einzudringen und durchschnittlich etwa ein Jahr lang ununterbrochene Operationen durchzuführen. Der auffälligste Fall stellt eine Operation dar, die insgesamt gut 4 Jahre und 10 Monate dauerte, bevor sie entdeckt wurde.

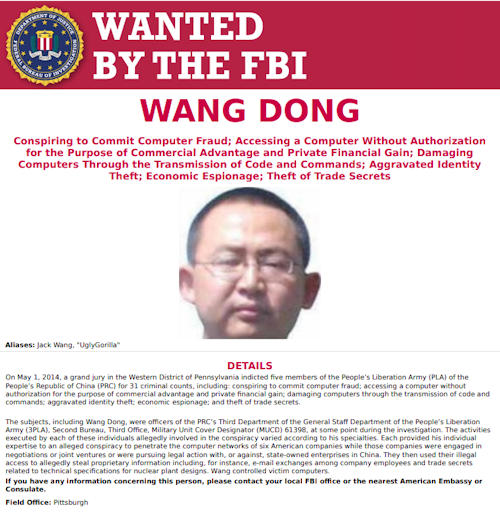

Im Jahr 2014 haben die US-Behörden ebenfalls auf der Grundlage des oben genannten Mandiant-Berichts fünf chinesische Staatsbürger identifiziert und angeklagt, die vermutlich mit der Einheit 61398 in Verbindung stehen und verschiedene schwere Cyberverbrechen gegen US-Unternehmen und Regierungsstellen begangen haben. Tatsächlich hätten die fünf Betreiber von APT1 im Rahmen von Cyberoperationen einige Fehler begangen, die den Ermittlern eine Rückverfolgung ihrer Identität ermöglichten. Selbst die Besten machen Fehler. Herr Wen und seine anderen Kollegen werden jedoch weiterhin vom Federal Bureau of Investigation gesucht.

Im Jahr 2014 haben die US-Behörden ebenfalls auf der Grundlage des oben genannten Mandiant-Berichts fünf chinesische Staatsbürger identifiziert und angeklagt, die vermutlich mit der Einheit 61398 in Verbindung stehen und verschiedene schwere Cyberverbrechen gegen US-Unternehmen und Regierungsstellen begangen haben. Tatsächlich hätten die fünf Betreiber von APT1 im Rahmen von Cyberoperationen einige Fehler begangen, die den Ermittlern eine Rückverfolgung ihrer Identität ermöglichten. Selbst die Besten machen Fehler. Herr Wen und seine anderen Kollegen werden jedoch weiterhin vom Federal Bureau of Investigation gesucht.

Es ist äußerst kompliziert, eine auch nur annähernd vollständige Liste der Cyberoperationen von APT1 zu melden. Um jedoch besser zu verstehen, wie weit die chinesische Cyber-Zelle gehen kann und welche Auswirkungen sie hat, ist es sinnvoll, die symbolträchtigen Geschichten von drei großen amerikanischen Unternehmen zu untersuchen, die wider Willen Opfer der betreffenden Cyber-Einheit geworden sind. Dies sind Westinghouse, ein weltweit führendes Unternehmen in der Entwicklung und dem Bau von Kernkraftwerken, Solarworld, ein Riese in der Produktion von Solarmodulen, und ATI Metals, ein großes Unternehmen im metallurgischen Sektor. Oder besser gesagt, sie waren es bis vor ein paar Jahren. Tatsächlich waren alle diese Unternehmen zwischen 1 und 2011 Opfer von APT2014-Operationen mit katastrophalen Auswirkungen. Die ersten beiden verschwanden nach der Insolvenzerklärung innerhalb weniger Jahre vom Markt, während der Wert des dritten praktisch halbiert wurde. Wie konnte das alles in so kurzer Zeit passieren? Eine Umfrage hat gezeigt, dass alle oben genannten Unternehmen an dem großartigen chinesischen Energieentwicklungsprogramm beteiligt waren, das darauf abzielt, die Abhängigkeit von fossilen Brennstoffen drastisch zu verringern. Westinghouse etwa sollte in China 40 Atomkraftwerke bauen, doch der Vertrag wurde nach der Fertigstellung des vierten Kraftwerks abrupt gekündigt. Der Grund ist so einfach wie unglaublich: In wenigen Monaten war die chinesische Industrie vor Ort in der Lage, die Anlagen selbst zu bauen, und dies geschah den Ermittlungen zufolge auch, weil die Industriegeheimnisse des amerikanischen Unternehmens gestohlen wurden US-Unternehmen mit der Einheit 61398. Das gleiche Schicksal ereilte Solarworld, dessen Vormachtstellung im Bereich der Solarmodule von einem chinesischen Konkurrenzunternehmen übernommen wurde, das in kürzester Zeit immer größere Marktanteile eroberte und schließlich Insolvenz anmelden musste an den ehemaligen Weltführer. Auch in diesem Fall stellte sich später heraus, dass das US-Unternehmen im Zeitraum 2011–2014 Gegenstand von Cyberspionage durch APT1 war. ATI Metals hingegen konnte sich zwar vor dem Bankrott retten, musste aber große Anteile am Weltstahlmarkt verkaufen, die zuvor an chinesische Konkurrenten gehalten wurden.

Eine letzte Überlegung

Ein vor einiger Zeit im Wall Street Journal veröffentlichter Artikel teilte Nationen basierend auf dem Grad der erreichten Entwicklung ihrer Cyber-Fähigkeiten in drei Kategorien ein, d. h. Nationen, die:

- haben sie seit einiger Zeit konsolidiert und nutzen sie derzeit zur Unterstützung ihrer nationalen Strategien;

- Sie entwickeln sie immer noch in irgendeiner Form (offensiv, defensiv oder beides);

- Sie haben noch nicht begonnen, sie zu entwickeln.

Wie man leicht erraten kann, gehört China seit mindestens zehn Jahren zur ersten Kategorie und die Existenz von Einheiten wie APT1 ist ein klarer Beweis dafür. Man kann sich auch leicht vorstellen, welch trauriges Schicksal am ehesten diejenigen erwartet, die hingegen in die letztere Kategorie fallen oder nicht hart genug daran arbeiten, konkrete Cyber-Fähigkeiten zu implementieren. In beiden Fällen besteht tatsächlich die Gefahr, denen zu erliegen, die über die Intelligenz und Weitsicht verfügten, in der Erweiterung des kybernetischen Raums eine einzigartige Gelegenheit zur Unterstützung ihrer mehr oder weniger aggressiven Strategien zu ergreifen.

Ereignisse wie die von Westinghouse, Solarworld und ATI Metals sind zwar symbolträchtig, aber sicherlich keine Einzelfälle. In diesem Zusammenhang sollten Länder wie unseres, deren von der Globalisierung erdrückte Wirtschaft heute fast ausschließlich auf „Nischenprodukten“ basiert, die Lehren des chinesischen Generals und Philosophen im Hinterkopf behalten. Sie müssten also mehr denn je „rennen“, um ihre eigenen Cyber-Fähigkeiten auszuschöpfen. Andererseits gibt es unter den vielen Maximen, die dem oben genannten Sun Tzu zugeschrieben werden, eine, die lautet: „Wer sich der Schäden, die sich aus der Anwendung von Strategien ergeben, nicht vollständig bewusst ist, kann sich nicht einmal der Vorteile bewusst sein, die sich aus ihrer Anwendung ergeben.“ !

1Vor einigen Jahren im Bereich der Informationsphilosophie geprägter Begriff, der auf die Globalität des Informationsraums hinweist. Dazu gehören unter anderem das Internet und die Telekommunikationsmittel sowie die „klassischen“ Medien (Bücher, Zeitungen, Zeitschriften etc.).

(Foto: Web / FBI)

Hauptquellen:

https://www.fireeye.com/content/dam/fireeye-www/services/pdfs/mandiant-a...

https://www.telegraph.co.uk/news/worldnews/asia/china/10842093/China-hac...

https://amp.thehackernews.com/thn/2015/03/china-cyber-army.html?m=1

https://www.fbi.gov/wanted/cyber/wang-dong

https://www.countercept.com/our-thinking/apt1-what-happened-next

https://www.justice.gov/usao-wdpa/pr/us-charges-five-chinese-military-ha...

https://amp.thehackernews.com/thn/2015/03/china-cyber-army.html?m=1