Letzter März 29 Die Republik veröffentlichte einen Artikel, dessen Initiativ dieser war: „Die aktuelle Gesundheits- und Sozialkrise, ausgelöst durch COVID-19, hat zu einem exponentiellen Anstieg der Zahl der Menschen geführt, die von zu Hause aus arbeiten und Smart Working einführen, um die öffentliche Gesundheit zu schützen. Gleichzeitig nehmen die Cybersicherheitsrisiken zu. Dies ist vor allem auf zwei Faktoren zurückzuführen. Einerseits erweitern die Neuverteilung von Arbeitsplätzen außerhalb von Büros und die zunehmende Nutzung virtueller Kollaborationsplattformen die Basis potenzieller Angriffe erheblich. Dies könnte die digitale Infrastruktur gefährden, auf die wir heute mehr denn je für die Geschäftskontinuität angewiesen sind. Wenn es nicht proaktiv angegangen wird, könnte es sogar kritische Infrastrukturen und die Bereitstellung kritischer Dienste gefährden. Andererseits bietet die COVID-19-Krise Cyberkriminellen neue Möglichkeiten für gezielte Angriffe, seien es Phishing-E-Mails oder andere Betrugsmaschen. Diese Taktiken zielen darauf ab, die gefährdetere Situation der Menschen auszunutzen, da sie offensichtlich um ihre Gesundheit und Sicherheit besorgt sind.“

Persönlich stimme ich halb mit dem überein, was die bekannte Zeitung berichtet hat, da die Angriffe, deren Zeuge wir sind, größtenteils private Infrastrukturen betreffen, die leider unter den Schwächen leiden, unter denen sie schon immer gelitten haben, und die in einer Zeit wie … Hier, in dem sie ständigem Stress ausgesetzt sind, zeigen sie ihre ganze Schwäche.

In diesem Zusammenhang möchte ich mit Ihnen über die Sicherheit von Desktop-Virtualisierungsplattformen sprechen, die zu den am häufigsten verwendeten gehören und bei unsachgemäßer Konfiguration ein enormes Risiko für alle darstellen, die dies nicht mögen oder tun Ich möchte diese nicht verwenden Cloud Bei allem Respekt vor dem Portfolio an Investitionen in Hardware und Software, buchstäblich weggeworfen.

Sicherheitsleitfaden für die Einführung von Remotedesktops

Der rasante Anstieg von schlaues Arbeiten Was in den letzten zwei oder drei Monaten passiert ist, hat dazu geführt, dass viele Unternehmen verzweifelt darüber nachgedacht haben, wie die Infrastruktur und die Technologien mit der Zunahme von Remote-Verbindungen umgehen können. Viele Unternehmen waren gezwungen, ihre Fähigkeiten zu verbessern, um den Fernzugriff auf Unternehmenssysteme und -anwendungen zu ermöglichen, und verließen sich dabei sehr oft auf den Fernzugriff mithilfe des Remote-Desktop-Protokolls, das Mitarbeitern den direkten Zugriff auf Workstations und Systeme ermöglicht.

Kürzlich hat John Matherly, Gründer von Shodan, die weltweit erste Suchmaschine für mit dem Internet verbundene Geräte, hat einige Analysen zu den über das Internet zugänglichen Ports durchgeführt, aus denen einige wichtige Neuigkeiten hervorgegangen sind. Insbesondere ist im Zusammenhang mit der Nutzung des Protokolls ein Anstieg der Anzahl der Systeme zu verzeichnen, die über den traditionellen Port zugänglich sind Remote Desktop Protocol (RDP) und über einen bekannten „alternativen“ Port, der für RDP verwendet wird. Man könnte sagen, dass Johns Forschung dazu geführt hat, dass die massive Nutzung des RDP-Protokolls und seine Gefährdung durch das Internet hervorgehoben wurden.

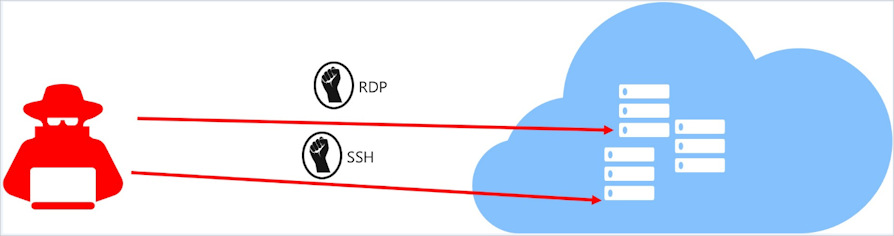

Während Remotedesktopdienste eine schnelle Möglichkeit sein können, den Zugriff auf Systeme zu ermöglichen, müssen eine Reihe potenzieller Sicherheitsprobleme berücksichtigt werden, bevor die Verwendung von Remotedesktop zur ultimativen Fernzugriffsstrategie wird. Dies liegt daran, dass die Angreifer, wie in einem früheren Artikel von mir (Parinacota eCyber Resilience) berichtet, versuchen, das Protokoll und den damit verbundenen Dienst auszunutzen, um Unternehmensnetzwerke, Infrastrukturen, Systeme und Daten zu gefährden.

Daher ist es notwendig, einige Sicherheitsüberlegungen für die Verwendung des Remote-Desktops anzustellen und auf eine Reihe von Elementen zu achten, die unbedingt Teil der Strategie zur Minderung der Risiken im Zusammenhang mit der Verwendung von RDP sein müssen und die wir können zusammenfassen in:

- Direkte Erreichbarkeit von Systemen im öffentlichen Internet.

- Schwachstellen- und Patchmanagement exponierter Systeme.

- Interne laterale Bewegung nach anfänglicher Beeinträchtigung.

- Multi-Faktor-Authentifizierung (MFA).

- Sitzungssicherheit.

- Fernzugriffskontrolle und -protokollierung.

Im Hinblick auf diese Überlegungen habe ich den Einsatz von Microsoft Remote Desktop Services (RDS) als Gateway analysiert, um Zugriff auf Systeme zu gewähren. Das Gateway verwendet das Secure Sockets Layer (SSL)-Protokoll, um die Kommunikation zu verschlüsseln und zu verhindern, dass das System, das die Remote Desktop Protocol-Dienste hostet, direkt dem Internet ausgesetzt ist.

Um festzustellen, ob ein Unternehmen diese Dienste nutzt, müssen die Richtlinien der Firewall überprüft und die im Internet offengelegten Adressen sowie die genutzten Dienste gescannt werden, um etwaige exponierte Systeme zu identifizieren. Firewallregeln können mit „Remotedesktop“ oder „Terminaldienste“ gekennzeichnet sein. Der Standardport für Remotedesktopdienste ist TCP 3389, der vom RDP-Protokoll verwendete. Allerdings kann manchmal ein alternativer Port wie TCP 3388 verwendet werden, wenn die Standardkonfiguration geändert wurde.

Der Remotedesktopdienst kann für sitzungsbasierte Virtualisierung, für Virtual Desktop Infrastructure (VDI) oder für eine Kombination dieser beiden Dienste verwendet werden. Mit dem Microsoft Remote Desktop Service (RDS) können lokale Bereitstellungen, Cloud-Bereitstellungen und Remotedienste verschiedener Microsoft-Partner wie Citrix gesichert werden. Die Nutzung von RDS zur Verbindung mit lokalen Systemen verbessert die Sicherheit, indem die direkte Gefährdung der Systeme durch das Internet verringert wird.

Der Remotedesktopdienst kann für sitzungsbasierte Virtualisierung, für Virtual Desktop Infrastructure (VDI) oder für eine Kombination dieser beiden Dienste verwendet werden. Mit dem Microsoft Remote Desktop Service (RDS) können lokale Bereitstellungen, Cloud-Bereitstellungen und Remotedienste verschiedener Microsoft-Partner wie Citrix gesichert werden. Die Nutzung von RDS zur Verbindung mit lokalen Systemen verbessert die Sicherheit, indem die direkte Gefährdung der Systeme durch das Internet verringert wird.

Die Infrastruktur kann je nach Bedarf, Verfügbarkeit der Netzwerkbandbreite und Leistung lokal, in der Cloud oder hybrid sein.

Die Erfahrung, die sich aus der Verwendung von Virtual Desktop ergibt, kann durch die Nutzung des Windows Virtual Desktop-Dienstes verbessert werden, der auf Microsoft Azure verfügbar ist. Die Definition einer Cloud-Umgebung vereinfacht die Verwaltung und bietet die Möglichkeit, virtuelle Desktops und Anwendungsvirtualisierungsdienste zu skalieren. Die Verwendung von Windows Virtual Desktop nutzt die Sicherheits- und Compliance-Funktionen der Azure-Plattform aus, ohne dass Leistungsprobleme aufgrund lokaler Netzwerkverbindungen auftreten, die mit der Erhöhung der Netzwerkbandbreitenverfügbarkeit behoben werden müssen.

Sicherer Remote-Administratorzugriff

Remote Desktop Services werden nicht nur von Mitarbeitern für den Fernzugriff genutzt, sondern auch von vielen Systementwicklern und Administratoren zur Verwaltung ihrer Systeme sowie Cloud- und lokalen Anwendungen. Das Gestatten des Verwaltungszugriffs auf Server- und Cloud-Systeme direkt über RDP stellt ein Risiko dar, da für diese Zwecke verwendete Konten in der Regel über höhere Zugriffsrechte auf physische und logische Systeme und Infrastruktur verfügen, einschließlich Systemadministratorzugriff.

In diesem Sinne hilft die Nutzung der Microsoft Azure-Cloud Systemadministratoren beim sicheren Zugriff mithilfe von Netzwerksicherheitsgruppen und Azure-Richtlinien und ermöglicht dank JIT-Zugriffsfunktionen (Just-In-Time) eine sichere Fernverwaltung von Diensten..

Der JIT-Zugriff verbessert die Sicherheit durch folgende Maßnahmen:

- Genehmigungsworkflow

- Automatische Zugriffsentfernung

- Einschränkung der für die Verbindung zugelassenen IP-Adresse

Risikoabschätzung

Überlegungen zur Auswahl und Implementierung einer Fernzugriffslösung sollten immer den Sicherheitsfaktor und die Risikomanagementbereitschaft des Unternehmens berücksichtigen. Die Verwendung von Remotedesktopdiensten bietet große Flexibilität, indem sie Remote-Mitarbeitern eine büroähnliche Erfahrung ermöglichen und gleichzeitig eine gewisse Trennung von Bedrohungen auf den Endpunkten (z. B. Benutzer-, verwaltete und nicht verwaltete Geräte der Organisation) ermöglichen. Gleichzeitig sollten diese Vorteile gegen die potenziellen Bedrohungen für die Unternehmensinfrastruktur (Netzwerk, Systeme und damit Daten) abgewogen werden. Unabhängig davon, welche Fernzugriffsimplementierung Ihr Unternehmen verwendet, ist es wichtig, dass Sie Best Practices zum Schutz von Identitäten implementieren und Ihre Angriffsfläche minimieren, um sicherzustellen, dass keine neuen Risiken entstehen.

Bilder: US Air National Guard / Microsoft