Heute haben wir die Gelegenheit, mit einem der führenden IT-Sicherheitsexperten Italiens, Carlo Mauceli, über Anmeldedatendiebstahl zu sprechen. Chief Technology Officer bei Microsoft Italien.

Herr Mauceli, heutzutage hören wir immer häufiger von Cyber-Verteidigung, Cyber-Angriff und Cyberspace, nicht immer mit Sachkenntnis. Wir freuen uns, mit Ihnen über eines der allgegenwärtigen Probleme im neuen Bereich sprechen zu können: den Diebstahl von Anmeldedaten. Können Sie uns kurz und bündig erklären, woraus ein Identitätsdiebstahl besteht und wie die Situation in Italien ist?

In einem Kontext, in dem Cyberbedrohungen im Laufe der Zeit immer häufiger, wirkungsvoller und raffinierter werden, stellt der Diebstahl von Zugangsdaten eine äußerst relevante und gefährliche Kategorie von Angriffen dar, da immer häufiger dieselben Zugangsdaten für den Zugriff auf unterschiedliche Systeme je nach Rolle und Bedeutung verwendet werden Unternehmensnetzwerk durch Nutzung von Single-Sign-On-Mechanismen.

Die extreme Gefahr besteht darin, dass der Angreifer ausgehend von der Kompromittierung eines einzelnen Systems (auch von geringem Wert wie der Workstation eines Endbenutzers) durch klassische Techniken des Social Engineering oder die Ausnutzung bekannter Schwachstellen die vorhandenen Anmeldeinformationen erbeutet auf dem kompromittierten System und verwendet sie wieder, um auf alle Systeme zuzugreifen, auf denen diese Anmeldeinformationen gültig sind (Lateral Movement), wobei zunehmend privilegierte Anmeldeinformationen gestohlen werden, bis in aufeinanderfolgenden Schritten die vollständige Kontrolle über die Infrastruktur erlangt wird (Privilegieneskalation).1,2. Diese Aktivitäten bleiben in den meisten Fällen lange Zeit unbemerkt, da es schwierig ist, diese Art von Angriffen zu identifizieren und zu erkennen, die typischerweise zu Aktivitäten im Netzwerk führen, die völlig analog zum normalen Authentifizierungsverkehr sind.

In einer Situation, in der das IT-Personal zahlenmäßig begrenzt ist und im Vergleich zum Umfang der vom Unternehmen geforderten Aktivitäten unter Druck steht, haben wir bei Hunderten von Sicherheitsbewertungsaktivitäten, die in den letzten 18 Monaten bei italienischen Unternehmen durchgeführt wurden, genau funktionierende Verwaltungspraktiken beobachtet in die entgegengesetzte Richtung zu dem, was erreicht werden müsste, was zu einem Szenario führt, in dem alle analysierten Unternehmen nachweislich einem erheblichen Risiko des Diebstahls von Anmeldedaten ausgesetzt sind.

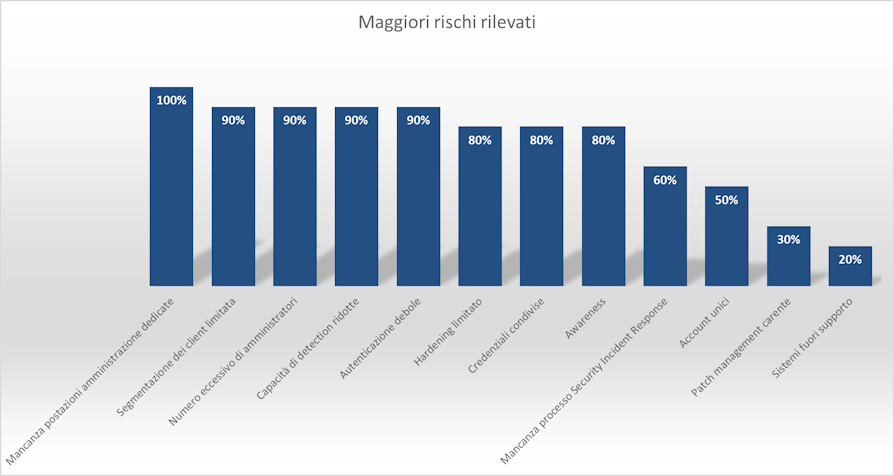

Die folgende Grafik zeigt qualitativ den Anteil der Unternehmen, die den verschiedenen Risikofaktoren ausgesetzt sind.

(Gefährdung italienischer Unternehmen durch den Diebstahl von Anmeldedaten – Quelle: Microsoft Security Assessments 2014-2015)

Mangel an dedizierten Verwaltungsarbeitsplätzen: Der Einsatz von Privileged Admin Workstations ist nahezu gleich Null, das vorherrschende Modell ist dasjenige, das Brückensysteme verwendet, was das Risiko des Diebstahls von Anmeldedaten nicht verringert.

Begrenzte Kundensegmentierung: Die seitlichen Bewegungsmöglichkeiten werden selten durch die Netzwerksegmentierung der Clients eingeschränkt.

Zu viele Administratoren: Die Anzahl der administrativen Benutzer ist im Vergleich zum tatsächlichen Bedarf oft übergroß (Dutzende und in manchen Fällen Hunderte), wodurch die Angriffsfläche, die dem Risiko eines Diebstahls privilegierter Anmeldeinformationen ausgesetzt ist, drastisch vergrößert wird.

Reduzierte Erkennungsmöglichkeiten: Die meisten Unternehmen verwenden Audit- und Protokollerfassungstools nur zur Einhaltung der Vorschriften des Garantiegebers. Es kommt selten vor, dass Unternehmen proaktive Analysen und Ereigniskorrelationen durchführen, um Kompromittierungsversuche zu erkennen.

Schwache Authentifizierung: Eine bemerkenswerte Schwäche stellt die Verwendung schwacher Authentifizierungsprotokolle dar, kombiniert mit der sehr begrenzten Verwendung der Zwei-Faktor-Authentifizierung, manchmal sogar für Remote-Anmeldungen.

Begrenzte Aushärtung: Die Anzahl der Schwachstellen, die auf eine falsche Systemkonfiguration zurückzuführen sind, ist sehr hoch, obwohl öffentliche, sichere Konfigurationsgrundlagen vorhanden sind, die von maßgeblichen Quellen (NIST, CIS) validiert wurden.

Gemeinsame Anmeldeinformationen: Die Client-Systeme verfügen über administrative Anmeldeinformationen, die bei der Erstinstallation der Systeme definiert wurden und für alle Clients identisch sind: Die Gefährdung eines einzelnen Clients führt zur Gefährdung aller Clients, bei denen diese Anmeldeinformationen definiert sind.

über den Menschenhandel: Der Wissensstand und die Sensibilität in Bezug auf diese Angriffsklasse nehmen zu, es fehlt jedoch das Bewusstsein für die wirksamsten Maßnahmen zur Prävention und Erkennung, auch weil eine Sicherheitsvision vorherrscht, die sich stark auf Perimeter- und Netzwerkverteidigung konzentriert wenn in der Realität, die wir täglich beobachten, das Konzept des Perimeters vergänglich geworden ist: Identität ist zum neuen „Perimeter“ geworden.

Fehlen eines Prozesses zur Reaktion auf Sicherheitsvorfälle: Der Prozess zur Verwaltung von Sicherheitsvorfällen fehlt oft vollständig oder ist nur auf die Wiederherstellung von Diensten beschränkt, während die Definition von Kommunikationsprozessen, ein dediziertes Team sowie die Analyse der potenziellen Auswirkungen des Vorfalls fehlen.

Einzigartige Konten: Nicht selten trifft man auf Administratoren, die mit demselben Benutzer die Systeme administrieren, auf das Internet zugreifen, E-Mails lesen, also auch die Tätigkeiten ausführen, die für Standardbenutzer üblich sind, und die ihre Zugangsdaten dem Risiko einer Kompromittierung aussetzen. In einem solchen Szenario reicht es aus, auf eine kompromittierte Website zuzugreifen oder den falschen E-Mail-Anhang zu öffnen, um die gesamte Unternehmensinfrastruktur zu gefährden.

Schlechtes Patch-Management: Die Aktualisierungen der Anwendungskomponenten, die häufig aufgrund von Kompatibilitätsbeschränkungen mit Branchenanwendungen unmöglich sind, sowie die Aktualisierung von Serversystemen erfolgen selten.

Systeme werden nicht mehr unterstützt: In verschiedenen Realitäten gibt es immer noch eine große Anzahl veralteter Systemeti, nicht mehr aktualisierbar und deren Hardware-Eigenschaften verhindern, dass auf ein moderneres und sichereres Betriebssystem umgestiegen werden kann.

Der Grafik zufolge scheint die Situation nicht die beste zu sein. Ich kann mir vorstellen, dass die Unternehmen im Anschluss an die Bewertungsaktivitäten die entsprechenden Maßnahmen ergriffen haben. Aber was sind in dieser Hinsicht die wirksamsten Maßnahmen, um das Risiko eines Zugangsdatendiebstahls zu verringern? Wie können die Auswirkungen eines solchen Unfalls begrenzt werden?

Es gibt einen Grundsatz, der, wenn er im Kontext von Administrationsprozessen beachtet wird, dazu beiträgt, diese Art von Risiko zu minimieren: „Vermeiden Sie die Offenlegung privilegierter Anmeldeinformationen auf weniger privilegierten und potenziell gefährdeten Systemen.“

Im Allgemeinen wäre es sinnvoll, sich eine Infrastruktur vorzustellen, die in verschiedene Berechtigungsebenen (Tier) unterteilt ist, wobei sich die kritischsten Benutzer und Systeme oder diejenigen, die geschäftskritische Informationen enthalten, auf der höchsten Ebene und die am wenigsten privilegierten Benutzer und Systeme auf der höchsten Ebene befinden niedrigste Stufe. . In diesem Modell sollte niemals ein privilegierterer Benutzer (Ebene 0) verwendet werden, um eine Verbindung zu Systemen einer niedrigeren Ebene (1 oder 2) herzustellen. Wenn dieselbe natürliche Person Systeme auf verschiedenen Ebenen verwalten muss, ist es erforderlich, dass sie über mehrere Benutzer verfügt, die jeweils für die zu verwaltende Ebene spezifisch sind.

Im Allgemeinen wäre es sinnvoll, sich eine Infrastruktur vorzustellen, die in verschiedene Berechtigungsebenen (Tier) unterteilt ist, wobei sich die kritischsten Benutzer und Systeme oder diejenigen, die geschäftskritische Informationen enthalten, auf der höchsten Ebene und die am wenigsten privilegierten Benutzer und Systeme auf der höchsten Ebene befinden niedrigste Stufe. . In diesem Modell sollte niemals ein privilegierterer Benutzer (Ebene 0) verwendet werden, um eine Verbindung zu Systemen einer niedrigeren Ebene (1 oder 2) herzustellen. Wenn dieselbe natürliche Person Systeme auf verschiedenen Ebenen verwalten muss, ist es erforderlich, dass sie über mehrere Benutzer verfügt, die jeweils für die zu verwaltende Ebene spezifisch sind.

Eine Konsequenz aus dem vorherigen Prinzip ist, dass ein privilegierter Benutzer riskante Aktivitäten (z. B. den Zugriff auf das Internet oder das Lesen von E-Mails) von demselben Ort aus vermeiden sollte, an dem er Verwaltungsaktivitäten ausführt, da er dadurch das Verwaltungssystem aussetzt das Risiko einer Kompromittierung und eines potenziellen Diebstahls privilegierter Anmeldeinformationen.

Daher erfolgt die Verwaltung ausgehend von einem sicheren und möglicherweise dedizierten Computer (Privileged Admin Workstation – PAW), und alle riskanten Aktivitäten werden auf einem sekundären System ausgeführt, auf dem nur nicht privilegierte Anmeldeinformationen offengelegt werden3.

Ein zweiter wichtiger Grundsatz besteht darin, zu verhindern, dass weniger privilegierte Systeme Änderungen an privilegierteren Systemen vornehmen können. Wenn ich beispielsweise einen Server der Stufe 0 (maximale Berechtigung) habe, auf dem Dienste im Zusammenhang mit einem Überwachungssystem der Stufe 1 laufen, das Verwaltungsaufgaben auf dem Server ausführen kann, senke ich effektiv die Sicherheitsstufe des Servers von 0 auf 1. Wenn es Clients gibt, die Dienste mit Anmeldeinformationen der Stufe 0 ausführen, wird die Sicherheitsstufe meiner gesamten Infrastruktur auf die Sicherheit des unsichersten Systems reduziert, auf dem sie Anmeldeinformationen der Stufe 0 ausgesetzt sind. Daher ist es wichtig, die Punkte zu identifizieren, an denen privilegiert ist Anmeldeinformationen werden offengelegt und segmentieren die Systeme logisch basierend auf der Berechtigungsstufe der auf ihnen verwendeten Anmeldeinformationen.

Bei der Implementierung einer robusteren Architektur wie oben beschrieben sollten auch die folgenden Tools und Best Practices berücksichtigt werden:

- Tools, mit denen Sie zufällige Passwörter für integrierte und Service-Benutzer (PIM) definieren können4;

- Just-In-Time-Administration-Funktionalität zur zeitlichen Begrenzung der Gültigkeit von Administrations-Zugangsdaten5;

- Remote-Verwaltungstools und -Protokolle, die keine Anmeldeinformationen auf dem verwalteten System offenlegen;

- Segmentieren Sie das Netzwerk und begrenzen Sie den Zugriff zwischen Systemen mit unterschiedlicher Kritikalität, wodurch die Möglichkeit einer seitlichen Bewegung eingeschränkt wird.

- regelmäßige Aktualisierung von Betriebssystemkomponenten und -anwendungen, insbesondere derjenigen, die am stärksten Angriffen ausgesetzt sind;

- Minimierung der Anzahl der Systemadministratoren und Zuweisung der geringsten Berechtigungen zur Ausführung administrativer Aufgaben;

- die korrekte Profilierung von „Legacy“-Anwendungen, um eine evolutionäre Roadmap zu definieren, die die Einschränkungen für Hardware- und Softwaresysteme beseitigt;

- die Verwendung von Funktionen, die in den neuesten Betriebssystemversionen vorhanden sind (z. B. Isolierung von Anmeldeinformationen in einer dem Betriebssystem zugrunde liegenden virtuellen Umgebung, Überprüfung der Codeintegrität, Schutz virtueller Maschinen vor ihrem Host), um das Risiko von Diebstahl von Anmeldeinformationen und der Ausführung feindseligen Codes zu verringern;

- der Einsatz von Erkennungstools, die darauf abzielen, den Diebstahl von Zugangsdaten zu erkennen6;

- die Verwendung der Multifaktor-Authentifizierung7Hinweis: Es ist jedoch zu beachten, dass diese Maßnahme beim Schutz vor Anmeldedatendiebstahl nur begrenzt wirksam ist, wenn sie nicht mit den vorherigen Maßnahmen einhergeht, und nicht als die einzige zu ergreifende Lösung angesehen werden sollte.

All dies hilft uns, den Diebstahl von Zugangsdaten zu verhindern, aber diejenigen, die die von Ihnen angegebenen Best Practices nicht angewendet haben, könnten bereits in Schwierigkeiten geraten und möglicherweise einem ausgeklügelten APT ausgesetzt sein. In einem solchen Fall sollte das Unternehmen erkennen können, ob es angegriffen wird. Ich frage mich, ob es möglich ist, herauszufinden, ob Angriffe zum Diebstahl von Anmeldedaten privilegierter Benutzer im Gange sind.

Der Diebstahl von Anmeldedaten ist eine Art von Angriff, der schwer zu erkennen ist, da in verschiedenen Phasen des Angriffs legitime Tools und Zugriffsmethoden verwendet werden, die dem normalen Authentifizierungsprozess völlig entsprechen, was die Erkennungsphase des Angriffs äußerst komplex macht .

Grundsätzlich lässt sich festhalten, dass die Identifizierung dieser Angriffe die Analyse der Verhaltensweisen während der Authentifizierungsaktivitäten und etwaiger anormaler Verhaltensweisen erfordert, wie beispielsweise die Verwendung eines privilegierten Zugangsdaten ausgehend vom System eines Benutzers Fernverwaltung eines sensiblen Servers.

Daher ist es zusätzlich zur herkömmlichen Analyse von Sicherheitsereignissen erforderlich, die Definition einer Grundlinie für normales Verhalten und die Erkennung etwaiger Abweichungen durch die Identifizierung bestimmter „Kontrollpunkte“ zu unterstützen, die mithilfe der folgenden Strategie identifiziert werden können :

- Identifizieren und priorisieren Sie die wertvollsten Vermögenswerte

- Denken Sie wie Ihr Gegner

- Zu welchen Systemen möchte ich gelangen?

- Wer hat administrativen Zugriff auf diese Systeme?

- Durch die Kompromittierung welcher Systeme kann ich diese Anmeldeinformationen erfassen?

- Identifizieren Sie das normale Verhalten dieser Vermögenswerte

- Abweichungen vom Normalverhalten untersuchen:

- Wo ein Ausweis verwendet wurde

- Wann wurde es verwendet?

- Anlegen eines neuen Benutzers

- Ausführen unerwarteter Software

- Nutzung mehrerer privilegierter Benutzer von derselben Workstation in kurzer Zeit, beginnend mit derselben Sitzung

Je detaillierter die definierte Strategie ist, desto geringer ist die Komplexität der Erkennung: der nachverfolgten Audit-Ereignisse des Betriebssystems8 Sie können daher effektiv verwendet werden, um die Anwesenheit eines böswilligen Akteurs zu identifizieren, der Aktivitäten zum Diebstahl von Anmeldedaten durchführt, und insbesondere die oben beschriebenen Ereignisse zu überwachen, auch durch die Wiederverwendung bereits im Unternehmen vorhandener Tools wie SIEM (Security Incident & Event Management Platform) und Log Kollektor.

Es ist klar, dass eine Analyse dieser Art mit zunehmender Komplexität der Umgebung geeignete und einfach zu bedienende Automatisierungstools erfordert, die möglichst wenig anfällig für Fehlalarme sind und durch die Aggregation in der Lage sind, anomale Verhaltensweisen hervorzuheben von Daten über normales Verhalten und durch maschinelles Lernen und Analysen die Identifizierung von Abweichungen von der Normalität. In diesem Bereich wurden Lösungen entwickelt, die als User and Entity Behavior Analytics (UEBA) klassifiziert sind.9, die darauf abzielen:

- Minimieren Sie die Zeit für die Analyse von Sicherheitsereignissen

- Reduzieren Sie die Anzahl der Warnungen und priorisieren Sie verbleibende Warnungen

- Identifizieren Sie böswillige Akteure

Diese Ziele werden erreicht durch:

- Überwachung von Benutzern und anderen Entitäten mithilfe verschiedener Datenquellen

- Die Profilierung und Identifizierung von Anomalien mit Techniken des maschinellen Lernens

- Bewertung der Aktivität von Versorgungsunternehmen und anderen Einheiten zur Erkennung fortgeschrittener Angriffe

Es ist verständlich, wie die Einführung solcher Tools die Erkennungsfähigkeiten von Unternehmen erhöht, indem die Zeit zwischen der Kompromittierung des ersten Systems und der Erkennung des Angriffs durch das Unternehmen deutlich verkürzt wird; Zeit, die nach Angaben verschiedener unabhängiger Studien derzeit etwa 250 Tage beträgt und in verschiedenen Fällen in der Größenordnung von Jahren liegt.

Die Idee, künstliche Intelligenz zu nutzen, um Menschen, Analysten oder Sicherheitsexperten bei diesen zeitaufwändigeren Tätigkeiten zu helfen, ist interessant, auch wenn dies meiner Meinung nach bedeutet, dass der Analyst oder der Sicherheitsexperte besser vorbereitet sein muss als bisher , und das passiert nicht immer. Was halten Sie von der Möglichkeit, die Cloud als Instrument zur Risikominderung zu nutzen?

Prämisse: Die Notwendigkeit, vor Ort zu bleiben10 unterschiedliche Anwendungen, für all jene Dienste, die heute eine „Commodity“ (SaaS) darstellen11) besteht die Möglichkeit, die Cloud als mildernden Faktor auszunutzen, indem die Verantwortung für die Verwaltung des Dienstes und damit für die Sicherheit an einen Dritten (Dienstanbieter) delegiert wird.

Basierend auf den Ergebnissen der in der italienischen Szene durchgeführten Bewertungen zeigt sich, dass die in der Cloud ergriffenen Sicherheitsmaßnahmen das durchschnittliche Sicherheitsniveau der meisten italienischen Unternehmen verbessern können. Im Vergleich zum Credential Theft können die Multifaktor-Authentifizierungsfunktionen, die Tools zur Erkennung von Angriffen und zur Korrelation von Ereignissen mithilfe von Techniken des maschinellen Lernens nützlich sein, sowie im Fall von SaaS die Möglichkeit, die Ausführung der Aktivitäten an die Systemaktualisierung des Anbieters zu delegieren . Diese Tätigkeit ist in der Tat die schwerste und erfordert ständige Aufmerksamkeit und Kenntnisse, über die lokale Netzwerkadministratoren nicht immer verfügen. Im Allgemeinen ist dies auch die Grundlage für die Zentralisierung der Dienste in den zentralen Rechenzentren großer Organisationen, die somit zum Nutzen aller das erfahrenste Personal beschäftigen.

Im Allgemeinen führt die Notwendigkeit für Dienstanbieter, hohe Sicherheitsstandards zu gewährleisten, die einer Vielzahl von Standards und Vorschriften entsprechen, dazu, dass das von Cloud-Diensten bereitgestellte Mindestsicherheitsniveau viel höher ist als der Durchschnitt, der in verschiedenen IT-Infrastrukturen unseres Landes feststellbar ist. Letztendlich kann die Cloud eine zusätzliche Waffe im Arsenal des Sicherheitsbeauftragten darstellen, um bestimmte Bedrohungen abzuwehren, die vor Ort nicht oder auch aus Kostengründen nicht angegangen werden können.

Ingenieur Mauceli, wenn wir die von Ihnen gelieferten Hinweise zugunsten eines CIO oder CISO einer großen Organisation in wenigen Worten zusammenfassen müssten, was würden Sie sagen?

Zusammenfassend muss die Verhinderung und Eindämmung des Diebstahls privilegierter Zugangsdaten für den Sicherheitsbeauftragten und den CIO höchste Priorität haben.

Sie müssen Maßnahmen ergreifen, um zu verhindern, dass die Gefährdung eines Geschäftssystems von begrenztem Wert zum Risiko einer vollständigen Gefährdung der Geschäftsinfrastruktur führt.

Dazu gehören die Veröffentlichung eingehender Studien zu Angriffsmethoden und Leitlinien zu den wirksamsten Präventionsmaßnahmen, die Überprüfung der Architektur und die Einführung neuer Technologien zur Risikominderung sowie die Verfügbarkeit von Lösungen zur Verbesserung der Erkennung von Angriffen sind Faktoren, die die Umsetzung einer wirksamen Risikominderungsstrategie unmittelbar ermöglichen. Dies bedeutet, dass das Personal in der Branche kontinuierlich aktualisiert werden muss und dass die Investitionen dem zu erreichenden Sicherheitsniveau angemessen sein müssen.

* Das Interview basiert auf den verfügbaren Daten des Clusit Reports, die Autoren sind neben Carlo Mauceli auch Andrea Piazza und Luca Bechelli

Carlo Mauceli ist Chief Technology Officer – Microsoft Italien

Email:carlomau@microsoft.com

Twitter: @carlo_mauceli

(Fotos und Bilder: Mauceli / web)

Note:

1 Eindämmung von Pass-the-Hash und anderem Anmeldedatendiebstahl v1 http://download.microsoft.com/download/7/7/a/77abc5bd-8320-41af-863c-6ec...(pth)%20attacks%20and%20other%20credential%20theft%20techniques_english.pdf

2 Eindämmung von Pass-the-Hash und anderem Anmeldedatendiebstahl v2 http://download.microsoft.com/download/7/7/a/77abc5bd-8320-41af-863c-6ec...

5 http://aka.ms/PAM; http://aka.ms/azurepim; http://aka.ms/jea

8 http://www.nsa.gov/ia/_files/app/Spotting_the_Adversary_with_Windows_Eve...

9 http://www.gartner.com/technology/reprints.do?id=1-2NVC37H&ct=150928&st=sb

10 Unter On-Premise-Software versteht man die Installation und Verwaltung von Software auf internen Maschinen der Organisation.

11 Das Akronym SaaS bedeutet Software as a Service.