Die technologischen Auswirkungen auf das soziale und wirtschaftliche Leben sind nicht Gegenstand von Entscheidungen, aber sie sind im Guten wie im Schlechten unvermeidlich. Sich nur darauf zu beschränken, diesen radikalen und unausweichlichen Prozess der Transformation der Gesellschaft zu durchlaufen, entspricht der Unfähigkeit, die vorteilhaften Aspekte vollständig zu erfassen , das sind viele. In diesem Sinne ist die Wahl, ein Technologiekonsument zu sein oder nicht, weder frei noch optional. Wer nicht in die technologische Entwicklung investiert, wählt nicht nur den Weg des wirtschaftlichen Niedergangs, sondern auch des sozialen und kulturellen Niedergangs.

Der Mensch und seine Sicherheit müssen bei jedem technischen Abenteuer an erster Stelle stehen.

Die Geopolitik von gestern befasste sich mit der Geographie als grundlegendem Element für die Festlegung der realen Möglichkeiten der Armeebewegung und der notwendigen Versorgungslinien, für die Möglichkeit, auf einfache und kostengünstige Weise einen Handelsverkehr auf dem See- und Landweg einzurichten. Im digitalen Zeitalter befasst sich die Geopolitik mit Telekommunikationsnetzen, Unterseekabeln, Hubs und Landepunkten, über die der Internetverkehr läuft, mit der möglichen Manipulation von Wählern durch die Nutzung sozialer Medien und Big Data, mit Angriffen der Kybernetik auf kritische Infrastrukturen, die möglicherweise dazu führen können ein ganzes Land in die Knie gezwungen.

Das sind Szenarien, die dazu geeignet sind, die Schwerpunkte der Einflusssphären und, wie üblich, auch vieler Unternehmen zu verschieben. Das Verständnis all dessen kommt nicht umhin, von der Notwendigkeit auszugehen, alles Cyber als Risikomanagementproblem zu behandeln und nicht nur als Problem der IT-Funktion, wie es leider immer noch zu oft der Fall ist.

Bevor wir jedoch dazu kommen, möchte ich das Konzept der Cybersicherheit ein für alle Mal klarstellen und in diesem Zusammenhang die Definition des NIST verwenden:

„Verhinderung von Schäden, Schutz und Wiederherstellung von Computern, elektronischen Kommunikationssystemen, elektronischen Kommunikationsdiensten, drahtgebundener Kommunikation und elektronischer Kommunikation, einschließlich der darin enthaltenen Informationen, um deren Verfügbarkeit, Integrität, Authentifizierung, Vertraulichkeit und Nichtabstreitbarkeit sicherzustellen“

Ausgehend von dieser Definition und einschließlich des Kontexts, in dem wir uns bewegen, wurde im letzten Jahrzehnt viel und oft unangemessen über Cybersicherheit und das Paradigma gesprochen, für das Informationssicherheit die letzte große globale Herausforderung darstellt, an der Einzelpersonen beteiligt sind. Unternehmen, Staaten und internationale Organisationen. Wenn man das in der Zeit von Covid-19 sagt, muss man lächeln, aber sei es so. Um es jedoch als Herausforderung zu definieren, würde man einen klar formulierten Plan von Gegenmaßnahmen voraussetzen, der, wenn er umgesetzt wird, in der Lage ist, das Problem zu überwinden, indem er das Opfer frei von jeglichen Sorgen zum endgültigen Ziel führt.

Cybersicherheit ist keine Herausforderung und auch nicht die Herausforderung des XNUMX. Jahrhunderts. Cybersicherheit ist Eine Reise, eine Straße, wahrscheinlich sehr gegliedert, die verschiedene Kreuzungen und definitiv kein Ziel enthält, sondern vielleicht eher „positive“ Etappen, die, wenn sie abgeschlossen sind, den bisher zurückgelegten Weg nicht vollständig neu definieren.

Obwohl dieses Bild mit der von Microsoft angebotenen Sicherheitsstrategie verknüpft ist, die nicht dem Wunsch des Autors entspricht, Werbung zu machen, vermittelt es eine gute Vorstellung von der Reise, die unternommen werden muss.

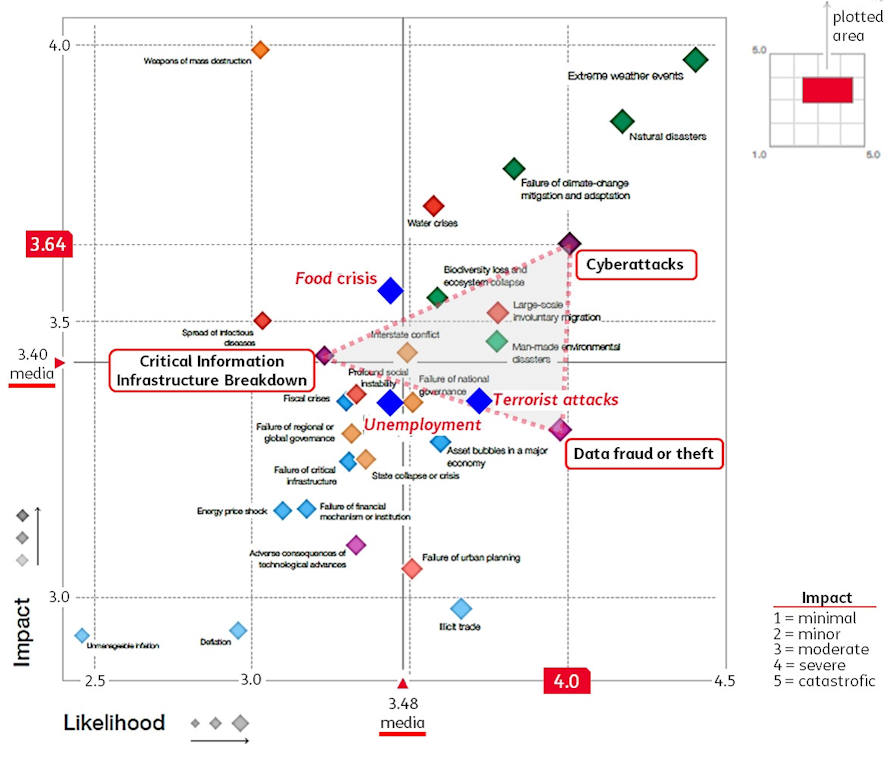

Wenn Cybersicherheit nicht die Herausforderung des XNUMX. Jahrhunderts ist, was dann? Wir können sagen, dass eine konkrete und problematische Bedrohung für die Gesellschaft 4.0 kybernetische Angriffe sind, die im Global Risks Report, der auch dieses Jahr vom Weltwirtschaftsforum erstellt wurde, zu den zehn wahrscheinlichsten Risiken mit den höchsten Auswirkungen zählti.

Cyber-Risiken sind die eigentliche Bedrohung, der sich Einzelpersonen, Unternehmen, Staaten und internationale Organisationen im neuen Zeitalter der Industrie 4.0 stellen müssen.

Die Notwendigkeit, neue Geschäftsmodelle zu schaffen, um die Produktivität der Industrie zu steigern, hat zu einem allgemeinen Trend hin zu Automatisierung, Computerisierung, Virtualisierung, der Cloud und allen in der mobilen Welt vorhandenen Funktionen geführt. Die Menge dieser Merkmale definiert die Industrie 4.0, auf die sich die verschiedenen sozialen Komponenten beziehen sollen und auf die das Risiko von Cyberangriffen wirkt.

Denken Sie in diesem Szenario daran, Cybersicherheit nur mit der Welt von zu assoziierenInformationstechnologie bringt Sie zum Lächeln, während im Gegenteil das Wissen, dass der Wirkungsbereich viel umfassender ist, hilft, die Risiken zu verstehen und ihnen hoffentlich vorzubeugen.

Viele werden sich wahrscheinlich an die Nachricht von der Annexion der ukrainischen Krimregion durch Russland im Februar und März 2014 erinnern. Diese Nachricht schockierte die ganze Welt und kam selbst für viele Analysten und Experten, die die russischen Aktivitäten immer noch beobachten und beobachten, überraschend. Einige dieser Experten verstanden jedoch im Voraus, was die Strategie war.

Insbesondere Volker Kozokii, Oberstleutnant und IT-Sicherheitsexperte der Bundeswehr, war einer von ihnen und seine Aufgabe besteht auch heute noch darin, Bedrohungen im Zusammenhang mit der digitalen Sicherheit im Auge zu behalten und die richtigen Gegenmaßnahmen zu entwickeln. Dies hat es Kozok immer ermöglicht, einen privilegierten Blick auf das aktuelle Szenario zu haben, den wir als definieren konnten Hybridkrieg, äußerst komplex, aber das verdient große Aufmerksamkeit.

Diesen Satz haben wir schon oft gehört: „Heutige militärische Konflikte finden selten nur auf Schlachtfeldern mit konventionellen Waffen statt“. Weit davon entfernt. Wenn wir von Konflikten sprechen, zählen dazu immer auch Cyber-Angriffe auf kritische Infrastrukturen sowie die verschiedenen Formen sogenannter „waffenfähiger Informationen“.iii“, dazu bestimmt, Verwirrung und Unsicherheit in der Bevölkerung zu säen.

Im Fall der russischen Invasion in der Ukraine stellten Kozok und seine Kollegen im Januar 2014 fest, dass es sich um eine Art heimliche Offenlegung seitens Russlands handelte. Sie stellten fest, dass Russland scheinbar ein Unterseekabel über die Straße von Kertsch verlegte, eine Meerenge zwischen dem Schwarzen und dem Asowschen Meer. Als sie den Fortschritt der Verlegung des 46 Kilometer langen Kabels überwachten, wurde klar, dass der Endpunkt dieses Kabels die Halbinsel Krim sein würde.

Die Existenz des Kabels deutete darauf hin, dass Russland Schritte unternahm, um die kritische Infrastruktur der Ukraine mit seiner eigenen zu verbinden. Insbesondere schien es, dass das russische Kabel eine Hochgeschwindigkeits-Internetkommunikation ermöglichen würde, die ukrainische Dienstleister umgehen könnte.

Mitglieder von Kozoks Team konnten diese Schlussfolgerung durch den raffinierten Einsatz geografischer Informationssysteme stärkeniv (GIS). Sie konnten den Kabelbau durch Tracking untersuchen, das weltweite Unterseekabel und Internetknoten aufzeigte. Aus all dem konnte das Team schließen, dass Russland darauf abzielte, die Online-Kommunikation zu kontrollieren. In den Annalen des Krieges war dies ein entscheidender Moment.

„Es war das erste Mal, dass ein Land einen militärischen Angriff organisierte und gleichzeitig auf äußerst raffinierte und intelligente Weise den Aufbau von Kommunikationsnetzen über ein Seekabel plante“, erklärte Kozok in einem Interview. „Jemand musste vorfahren.“ Erkunde die Krim, als wäre er ein einfacher Tourist, vor der Invasion, und lokalisiere den Eintrittspunkt des Kabels genau. Sie mussten diese Pläne ausführen, ohne tatsächlich noch die Kontrolle über das Land zu haben.

Russland setzte in der Ukraine weiterhin Techniken der hybriden Kriegsführung ein. Russische Hacker starteten 2015 einen Cyberangriff auf das ukrainische Stromnetz und unterbrachen 250.000 Menschen vom Strom. Fast genau ein Jahr später verursachten Hacker einen weiteren Blackout.

Es ist mittlerweile allgemein bekannt, dass Cyberangriffe eine Gefahr darstellen und über das Ziel „Computer“ hinausgehen. Das Thema Cybersicherheit betrifft kritische Infrastrukturen, einschließlich Versorgungsunternehmen, die die Grundlage von Gemeinschaften bilden.

Die Fähigkeit der Welt, angesichts einer wachsenden Zahl gravierender Herausforderungen kollektives Handeln zu fördern, hat angesichts der Verschlechterung der internationalen Beziehungen ein erhebliches Krisenniveau erreicht. Unterdessen dürfte eine Abschwächung der Wirtschaftsaussichten, die auch durch geopolitische Spannungen verursacht wird, das Potenzial für internationale Zusammenarbeit weiter verringern.

Komplexe soziale, technologische und arbeitsbezogene Veränderungen haben tiefgreifende Auswirkungen und unter den globalen Bedrohungen, auf die in der fünfzehnten Ausgabe des vom Weltwirtschaftsforum geförderten Global Risks Report hingewiesen wird, sticht das Cyberrisiko hervor.

Die Welt steht vor einer zunehmenden Zahl komplexer und miteinander verbundener Herausforderungen, von der Verlangsamung des globalen Wachstums und der anhaltenden wirtschaftlichen Ungleichheit bis hin zum Klimawandel, geopolitischen Spannungen und dem immer schneller werdenden Tempo der Vierten Industriellen Revolution.

Führende Vertreter von Marsh & McLennan, langjährigen strategischen Partnern, bekräftigten, dass die anhaltende Unterfinanzierung kritischer Infrastrukturen auf der ganzen Welt den Fortschritt behindert, Unternehmen und Gemeinden stärker Cyberangriffen und Naturkatastrophen aussetzt und nicht in der Lage ist, maximale Verteidigungsfähigkeiten auszuschöpfen.

Technologie spielt weiterhin eine wichtige Rolle bei der Gestaltung der globalen Risikolandschaft für Einzelpersonen, Regierungen und Unternehmen.

Die neuen „Instabilitäten“ werden durch die zunehmende Integration digitaler Technologien in alle Lebensbereiche verursacht.

Ein Beispiel ist die Enthüllung der US-Regierung über einen Hackerangriff vom Juli 2018, bei dem es den Angreifern gelungen war, sich Zugang zu den Kontrollräumen einiger öffentlicher Dienstleistungsunternehmen zu verschaffen. Die potenzielle Verwundbarkeit kritischer technologischer Infrastrukturen ist zunehmend zu einem nationalen Sicherheitsproblem geworden, und zwar so sehr, dass der am zweithäufigsten genannte Risikozusammenhang im Bericht 2020 die Verbindung von Cyberangriffen mit der eventuellen Sabotage kritischer Informationsinfrastrukturen ist.

Aus diesem Grund gab es noch nie einen dringenderen Bedarf an einem kollaborativen Multi-Stakeholder-Ansatz zur Bewältigung globaler Probleme als an „vernetzten und globalisierten Gesellschaften“.

Der Cyber-Risikocluster erzeugt eine Art Dreieck, das im oberen rechten Quadranten der Karte (am Ende des Artikels) positioniert ist.

Und hier kommt das Konzept des IT-Risikos ins Spiel, das im Artikel „Makrodynamik des Cyberrisikos“ sehr gut erklärt wird.v. Das IT-Risiko ist definiert als das Skalarprodukt zwischen der Schwere, verstanden als Auswirkung, der Folgen, die ein kybernetisches Ereignis verursachen würde, und der Wahrscheinlichkeit, dass dieses gefährliche Ereignis, also die Bedrohung, eintritt und daher: R= I x P

Die Bewertung der Risiken erfolgt daher dadurch, dass das Ausmaß des potenziellen Schadens am System ermittelt wird, den die Bedrohung im Falle ihres Eintretens verursachen könnte, wobei die Wahrscheinlichkeit berücksichtigt wird, dass die Bedrohung bei ihrem Eintreten immer den größtmöglichen Schaden verursacht. Die Auswirkungen auf das System hängen auch weitgehend vom Wert der beteiligten Vermögenswerte ab und die Untersuchung der Auswirkungen für jede Bedrohungsart stellt einen weiteren Aspekt der Risikoanalyse dar. Die Höhe des Cyber-Risikos ist immer als Verhältnis zwischen dem Risiko selbst und der Wertsteigerung des damit verbundenen IT-Assets zu betrachten.

Wie bei vielen Krankheiten wird auch das Cyberrisiko verstärkt, tatsächlich „ernährt“ es sich von anderen digitalen Faktoren, die eng miteinander verbunden sind.

Von 2017 bis 2020 wird die Weltbevölkerung um 7,7 Millionen (+7,8 %) von 100 auf 1 Milliarden Menschen ansteigen, während die „Bevölkerung“ der mit dem Netzwerk verbundenen IOT-Geräte mit steigender Tendenz von 8,4 Milliarden auf 20,4 Milliarden ansteigen wird von 12 Milliarden Objekten (+242 %), was meiner Meinung nach das Ausmaß der enormen Geschwindigkeit verdeutlicht, mit der sich die digitale Welt bewegt. Extreme Geschwindigkeit ist daher das Hauptmerkmal digitaler Ökosysteme, das einen so erheblichen Einfluss auf das Cyberrisiko hat. Alles wird schnell verbraucht und dadurch verkürzt sich der Lebenszyklus von Technologien drastisch.

Nach 2008 haben wir ein rasantes Wachstum der Zahl ständig verbundener Geräte, eine Wirtschaft, die zunehmend auf Algorithmen der künstlichen Intelligenz angewiesen ist, das Wachstum der Macht sozialer Netzwerke und das Risiko gefälschter Nachrichten sowie das Wachstum der Ausbeutung persönlicher Inhalte erlebt dazu, dass sich der Kompromiss zwischen Privatsphäre und Service immer weiter verschiebt.

Und in diesem Zusammenhang spielen zweifellos unter anderem mindestens zwei Faktoren eine grundlegende Rolle für das Cyberrisiko:

- Der menschliche Faktor

- Komplexität, Obsoleszenz und Patching

Der menschliche Faktor ist sicherlich eines der Hauptrisiken und gleichzeitig ein Paradoxon. Einerseits hat die digitale Revolution unsere Fähigkeiten in vielerlei Hinsicht gestärkt: Durch soziale Netzwerke hat sie uns die Möglichkeit geboten, viele Beziehungen gleichzeitig zu pflegen und immer zu Wort zu kommen, auch bei Themen, die noch vor zwei Jahrzehnten möglich waren sind bestenfalls dem Kreis der engen Freunde verbannt.

Auf der anderen Seite hat es uns jedoch negative Aspekte wie die Polarisierung der Meinungen, Hater, Trolle, Fake News beschert, kurz gesagt, einen hervorragenden Kontext, um einen Konsens zu „zerstören“, aber überhaupt nicht in der Lage, ihn zu „aufbauen“. In dieser Welt, die sich mit Lichtgeschwindigkeit bewegt, sind diese Supermenschen, deren Fähigkeiten durch das Internet und soziale Medien erweitert werden, überraschenderweise äußerst anfällig für Social Engineering, Phishing, Vortäuschungen usw. Dabei handelt es sich nachweislich um die Kanäle, die in der Auslösephase selbst komplexer Angriffe am häufigsten genutzt werden. Von allen Vorfällen glaube ich, dass der Cambridge-Analytica-Skandal den größten Einfluss hattevi.

Die Verbindungen zwischen Politik, Technologie, sozialen Auswirkungen und Datenmanipulation werden in der Geschichte dargestellt, die am besten verdeutlicht, wie enorm das technologische Risiko ist, wenn es nicht von guten Zielen geleitet wird. Bezüglich des Skandals berichte ich gerne aus dem Klagebuch „Die Diktatur der Datenvii“, die Worte von Brittany Kaiserviii, der Maulwurf, der dazu beigetragen hat, die Welt darüber aufzuklären, wie Benutzerdaten in sozialen Netzwerken zur Manipulation und Untergrabung der Demokratie verwendet werden:

- „Und so war ich Teil einer großen Operation von Cambridge Analytica, bei der es darum ging, so viele Daten wie möglich über US-Bürger zu sammeln und diese zu nutzen, um die amerikanischen Wahlabsichten zu beeinflussen. Ich konnte sehen, wie die unzureichenden Datenschutzrichtlinien von Facebook und der völlige Mangel an Kontrolle der Bundesregierung über personenbezogene Daten dies ermöglicht hatten. Vor allem aber verstand ich, dass Cambridge seine Ressourcen genutzt hatte, um Donald Trump zur Wahl zu bringen.

- „Sie wissen, was du kaufst. Sie wissen, wer deine Freunde sind. Sie wissen, wie sie dich manipulieren können. Siebzig Likes reichten aus, um mehr über diese Person zu wissen, als ihre Freunde wussten; einhundertfünfzig Likes mehr, als ihre Eltern wussten; drei.“ Hundert Likes mehr als ihr Partner. Über dreihundert konnte einen Menschen besser kennen, als er sich selbst kannte.“

Was den zweiten Faktor betrifft, so ist die ständige Aktualisierung der Systemsoftwareschichten, auf denen die Anwendungen ihre Funktionsweise aufbauen, eine Grundvoraussetzung für die Reduzierung von Schwachstellen und damit der Angriffsfläche für einen potenziellen Angreifer. Das Aktualisieren einer Systemsoftwareversion wird als Patchen bezeichnet. Aufgrund der Veralterung der Hardware, die die neuen Versionen der Systemsoftware nicht unterstützt, und der Veralterung der Anwendungen, die oft „wichtige“ Eingriffe erfordern, um mit den neuen Versionen zu funktionieren, ist das Patchen von Aktivitäten sehr oft nicht möglich durchgeführt werden. Dadurch entstehen eine Reihe von Zwängen, die das Gesamtsystem erheblich schwächen. Wenn Obsoleszenz dann, wie es häufig vorkommt, mit einer hohen Komplexität des Infrastrukturszenarios verbunden ist, wird die Lösung des Problems enorm komplexer, wenn nicht sogar strukturell unmöglich, es sei denn, es werden Cloud-Lösungen verwendet, die zumindest helfen, das Problem zu entschärfen.

Kurz gesagt, der Kontext ist komplex und wir sind in vielen Bereichen wehrlos. Wir müssen uns darauf einstellen, dass ein großer Teil des Cyberrisikos nicht gemindert werden kann, sondern mit anderen Strategien bewältigt werden muss. Wenn die Mitigationsoption schwieriger umzusetzen ist, muss auch das Konzept der Risikotoleranz neu definiert werden. Wir können gezwungen sein, mit einem hohen Risikoniveau zu koexistieren, auch wenn unsere Risikotoleranz relativ gering ist, und zwar aufgrund einer Verpflichtung und nicht aufgrund einer geschäftlichen Entscheidung. Es ist notwendig, dass sich die Vorstände von Unternehmen dieser Situation bewusst sind, um die am besten geeigneten Entscheidungen in Bezug auf die vorrangigen Geschäftsbereiche treffen zu können. Wir sind uns bewusst, dass es keine Frage des „Ob“, sondern nur des „Wann“ ist, Opfer eines Cyberangriffs zu werden. Wir wissen auch, dass „totale Sicherheit“ keine brauchbare Kategorie ist und dass unsere Gegner unbekannt sind und viele strategische Vorteile genießen. Allein können wir nur blind vorgehen und haben kaum Erfolgsaussichten. Gemeinsam können wir jedoch viele Nachteile wettmachen und unsere Gegner ausstechen.

Daher ist eine solide globale Roadmap erforderlich, die Teil eines globalen „Aufrufs zum Handeln“ ist, der sich an Institutionen, Unternehmen und die spezialisierte Industrie richtet, damit diese sich dazu verpflichten, die Herausforderung der Cyber-Bedrohungen anzunehmen und sie möglicherweise zu überwinden. Es ist sicherlich keine leichte Herausforderung, zu gewinnen, aber um mich an den Worten von Präsident JFK zu orientierenix, „Eine Gemeinschaft nimmt die Herausforderungen, vor denen sie steht, gerade deshalb an, weil sie nicht einfach sind, weil sie uns die Möglichkeit geben, das Beste aus unseren Fähigkeiten und unserem Engagement zu machen.“

i http://www3.weforum.org/docs/WEF_Global_Risk_Report_2020.pdf

ii https://www.esri.com/about/newsroom/blog/german-cybersecurity-experts-us...

iii https://www.sciencedirect.com/science/article/pii/S0167404819301579

iv https://www.esri.com/en-us/what-is-gis/overview

v https://www.ictsecuritymagazine.com/articoli/macro-dinamiche-del-rischio...

vi https://it.wikipedia.org/wiki/Cambridge_Analytica

vii https://www.amazon.it/dittatura-dei-dati-Brittany-Kaiser/dp/8869056988

viii https://en.wikipedia.org/wiki/Brittany_Kaiser

ix https://it.wikipedia.org/wiki/John_Fitzgerald_Kennedy

Foto: Web