Der Gebrauch von Englisch in der techreichen Welt, in der wir leben, ist eine Konstante, ebenso wie die Lichtgeschwindigkeit in der Physik.

Es kommt oft vor, dass unter Experten davon gesprochen wird Internet-Sicherheit, vielleicht aus verschiedenen Ländern, in der Annahme, dass wir uns nur verstehen, weil wir englische Begriffe wie beispielsweise „Cyber Threat Intelligence“ verwenden.

Die Frage, die wir uns heute stellen, lautet: Wenn wir „Cyber Threat Intelligence“ sagen, wissen dann alle, wovon wir reden? Lassen Sie uns versuchen, es gemeinsam zu verstehen, beginnend mit dem Begriff "Bedrohung".

Wenn wir ein zweisprachiges Wörterbuch konsultieren, entdecken wir, dass das Wort "Threat" "Bedrohung" bedeutet. Wenn wir uns in die Cyberwelt versetzen, können wir uns auf die Definition des National Institute for Standard and Technology (USA – NIST SP 800-30/150 und CNSSI-4009) berufen, die „Cyber Threat“ definiert als:

„Jeder Umstand oder jedes Ereignis, das den Betrieb einer Organisation (Mission, Funktionen, Image oder Ruf), die Vermögenswerte der Organisation, Einzelpersonen, andere Organisationen oder die Nation durch ein Informationssystem durch unbefugten Zugriff, Zerstörung, Offenlegung oder Änderung von Informationen beeinträchtigen kann und/oder Denial-of-Service."

Um zu verstehen, was mit "Threat Intelligence" gemeint ist, verwenden wir die Kaspersky-Website:

„Threat Intelligence ermöglicht es Ihnen, Cyber-Bedrohungen zu identifizieren und zu analysieren, die auf ein Unternehmen abzielen, riesige Datenmengen zu sichten, sie zu untersuchen und sie für echte Probleme und mögliche Lösungen zu kontextualisieren.“

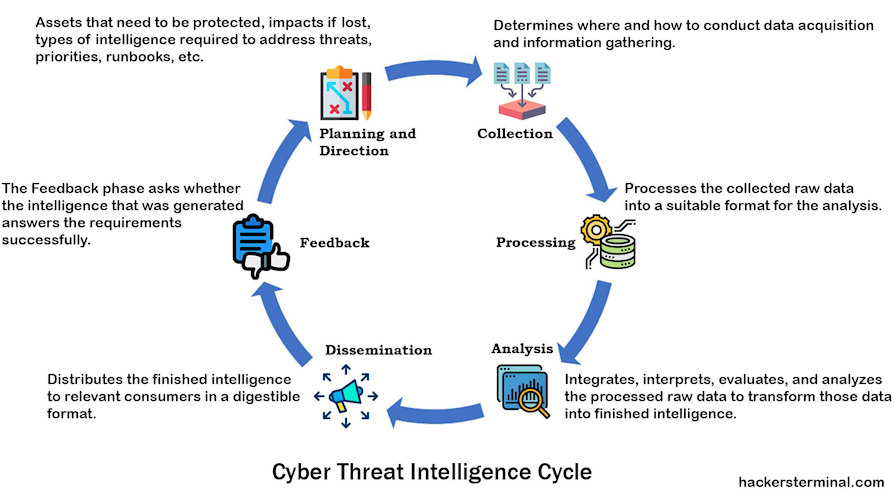

Wenn wir die Konzepte zusammenstellen, können wir das sagen Cyber Threat Intelligence meint "die Erforschung und Analyse von Cyber-Bedrohungen, die sich gegen ein Unternehmen, eine Organisation, einen Staat richten, und ihre Kontextualisierung auf der Suche nach echten Problemen und ihren Lösungen".

Die Hauptziele der Threat Intelligence sie sind:

- Ihre Gegner kennen (Aktivisten, kriminelle Organisationen, Regierungen, Konkurrenten ... Attribution);

- welche Taktiken (warum) und Techniken (wie) gegen unser Unternehmen eingesetzt werden können;

- Welche Kontrollen müssen basierend auf den Bedrohungen eingerichtet werden und wie kann das Risiko gemindert werden (mögliche Lösungen).

Es gibt viele Tools, mit denen Cyber-Bedrohungsinformationen erstellt werden. der MITRE bietet uns mehrere und um mehr zu erfahren, gibt es einige ausgezeichnete Artikel, die wir empfehlen, darunter "Die bösen Jungs strukturiert bekämpfen"von Marco Rottigni und"Kennen Sie die Cyber-Taktik des Gegners"von Orazio Danilo Russo.

Nachdem wir die Terminologie geklärt haben, gehen wir zu einem praktischen Beispiel über, das hilft, die gerade ausgedrückten Konzepte zu verstehen.

Angenommen, wir sind der Leiter eines Unternehmens, das sich mit der Herstellung und dem Verkauf von Gummihandschuhen befasst, die wir im Inland und darüber hinaus verkaufen. Der CISO (Chief Information Security Officer) hat in Abstimmung mit dem CTO (Chief Technology Officer) des Unternehmens ein Antivirenprogramm für die Arbeitsstationen und für die Produktionskontrollmaschinen ausgewählt und einen Vertrag mit einem Unternehmen abgeschlossen, das Sicherheitsdienste anbietet.

Die Rolle des Unternehmens, das die Sicherheitsdienste bereitstellt, besteht darin, die Daten aller Geräte unseres Unternehmens zu sammeln, sie zu analysieren, zu korrelieren, sie zu kontextualisieren, nach echten und direkten Bedrohungen für unser Unternehmen zu suchen und die verschiedenen Möglichkeiten zur Minderung vorzuschlagen und / oder Lösungen für die identifizierten Probleme und Bedrohungen.

Die Wahl einer oder mehrerer Lösungen unter den vorgeschlagenen hängt von vielen Faktoren ab, einer von vielen dem Verhältnis von Kosten und Effektivität.

Ein Beispiel: Nehmen wir an, dass sich bei der ersten Datenerfassung auf den Netzwerkstationen herausstellt, dass einige Stationen ein altes Betriebssystem haben, nicht aktualisiert oder nicht mehr unterstützt werden. Unter den Lösungen, die vorgeschlagen werden könnten, finden wir sicherlich:

- Betriebssystem aktualisieren;

- Ändern Sie das nicht mehr unterstützte Betriebssystem;

- Ändern Sie die anstößigen Maschinen.

Natürlich werden die aufgeführten Lösungen nur einige der Probleme im Zusammenhang mit der Unternehmenssicherheit lösen / mindern, tatsächlich gibt es verschiedene Arten von Bedrohungen und nicht alle haben die gleiche Wirkung auf ein Unternehmen oder eine Organisation. Wir müssen immer bedenken, dass es nicht möglich ist, alle Bedrohungen zu beseitigen, egal wie gut und vorsichtig wir sind!

Die Wahl der zu implementierenden Lösung obliegt dem Unternehmen, das in der Regel nach wirtschaftlichen, aber auch kontingenten Kriterien handelt. In unserem Beispiel könnte es vorkommen, dass die identifizierten Maschinen in einem Produktionszyklus verwendet werden, der nicht unterbrochen werden kann, ohne den gesamten Prozess zu beeinträchtigen, und daher nicht alle vorgeschlagenen Lösungen in die Praxis umgesetzt werden können. Dort Cyber Threat Intelligence es hat seine Bedeutung, aber es ist nur ein Stück Unternehmenssicherheit.

Aus diesem Grund ist es nicht möglich, alles extern zu delegieren, außer in ganz besonderen Fällen. Es obliegt dem CISO und dem CTO, die das Unternehmen, die Produktionsprozesse und den betrieblichen Kontext kennen, anhand verschiedener Faktoren die richtige Entscheidung zu treffen, darunter die Cyber Threat Intelligence.

Alessandro Rugolo, Annalisa Diana

Wir danken allen Freunden von SICYNT für die Anregungen, die es uns ermöglicht haben, den Artikel zu verbessern und ihn für alle verständlich zu machen.

Um mehr zu erfahren:

- Leitfaden zum Informationsaustausch über Cyber-Bedrohungen (nist.gov)

- SP 800-30 Rev. 1, Leitfaden zur Durchführung von Risikobewertungen | CSRC (nist.gov)

- https://www.kaspersky.com/resource-center/definitions/threat-intelligence

Foto: US Air Force / Web