Ein in Industrie 4.0 verwaltetes automatisiertes Produktionssystem verfügt zwingend über ein internes / externes Daten- und Prozessmanagement-Netzwerk (Produktionsrezept, Lagerverwaltungszyklus, automatisierte Tests etc.).

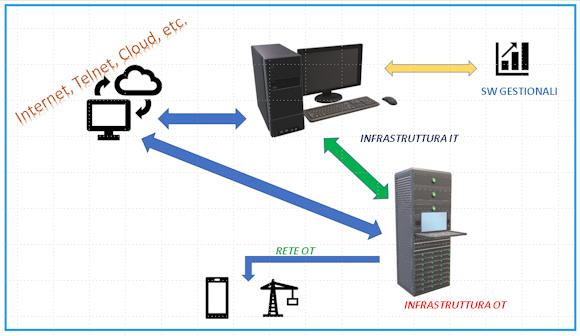

Im Eröffnungsbild ist die Komplexität eines nach modernen Standards entwickelten kompletten OT-Systems nachvollziehbar.

Dies gilt für den einfachen Sensor, der die Daten an die Kontrollraum bis hin zur Fernverwaltung einer Roboterinsel, von wo aus Server das Rezept für die neuen Positionen für die verschiedenen Roboter auf der Insel wird basierend auf dem neu zu bauenden Bauteil gesendet (denken Sie zum Beispiel an Inline-Lackierroboter in einer Produktionskette für Autoteile).

Die Rezeptur oder der Wert der Daten machen das Know-how des Unternehmens aus, oft sind sie die Grundlage für den Erfolg des jeweiligen Prozesses. Für natürliche Personen (Angestellte, Angestellte, Manager usw.) ist die Vertraulichkeit ein Muss, ebenso muss der Diebstahl von in der Cloud gespeicherten Daten, lokalen Archiven und in den verschiedenen Punkten des Unternehmensnetzwerks verteilten Speichern vermieden werden. . Gleiches gilt für den Zugang: Nicht jeder kann auf bestimmte Orte zugreifen, an denen ein Betriebsgeheimnis aufbewahrt wird, und das gleiche gilt für diejenigen, die über das Netzwerk darauf zugreifen wollen.

Ebenso ist die Aufrechterhaltung der Integrität sowohl der Daten als auch der Struktur, die sie verarbeitet und überträgt, von grundlegender Bedeutung: Was würde passieren, wenn der Sensor nicht mehr kalibriert wird und anstatt den richtigen Wert zu lesen, einen anderen Wert liest? Was ist, wenn der Roboter in der Produktion ein anderes Rezept auf das Bauteil anwendet? Im ersten Fall kann dies dazu führen, dass das System stoppt, wenn der gesendete Wert über einem bestimmten Schwellenwert von liegt Warnung oder Wecker. Im zweiten Fall könnte der Roboter zu einem Manöver gezwungen werden, das das Werkstück oder den Roboter selbst beschädigt. Genau wie jeder menschliche Fehler.

Es gibt jedoch einen dritten, viel subtileren Fall in Bezug auf Integrität und es ist das Konzept der "scheinbaren Integrität": Das angegriffene System funktioniert grundsätzlich, aber dabei gibt es einen Wert, der oft zufällig es wird verändert, um das Endergebnis des Prozesses zu verzerren. Beispielsweise wird beim Testen am Ende der Produktionslinie neben dem eigenen natürlichen Abfall Abfall aufgrund von falschen Signalen der Sensoren vorgeworfen, der als natürlicher Abfall erkannt wird.

In der Kontrollkette beziehen sich keine Informationen auf das Eingreifen der Malware versteckt, aber zwischenzeitlich trägt das selbe hin und wieder seinen Anteil an der Gesamtzahl der ausrangierten Teile bei, die die Betriebskosten in einem kontinuierlichen Tropfen verteuern. Oder umgekehrt, noch schlimmer, wie Malware wird in gewisser Weise führen zufällig "gut" ein Stück das eigentlich "Müll" ist und deshalb dieses Bauteil auf den Markt gebracht wird!

Der dritte Punkt des Dreiklangs bezieht sich auf die Verfügbarkeit: Sowohl das System als auch die Daten müssen auch nach einem Angriff verfügbar sein. In der Regel ist das SPS-Programm bzw. das ICS (Industrial Control System) bereits redundant, ebenso wie alle kritischen Teile des Netzwerks. Aber die grundlegende Praxis ist die Ausführung von Back-up des physischen Systems und "handwerklich" organisiert: Die Daten auf eine externe Festplatte zu legen, die nur zu diesem Zweck angeschlossen und dann wieder abgeklemmt und mit einer zweiten Festplatte abgewechselt wird, ist in der Phase des Erholung dass kein teures System und für das erforderliche Tempo von Erholung oft zu umständlich und langsam.

Wie schützt man sich und mit welchen Strategien

Aus dem oben Gesagten ist der Ausgangspunkt die CIA und dieses Konzept muss bei der Entwicklung des OT-Netzwerks klar sein. Ein paralleler Dreiklang muss mit größerem Engagement vorläufig vorbereitet und aktualisiert werden:

- Bewusstsein

- Conoscenza

- Betriebskontext

Die ersten beiden Komponenten beziehen sich auf den Faktor Mensch: Wenn alle Operatoren, egal auf welcher Ebene, Agenten im OT-System kein Bewusstsein und Wissen über die Feinheit der Cybersicherheit und die Risiken haben, die zu Bedrohungen oder Angriffen werden können, kein Schutzsystem kann wirklich schützen.

Die Grundlage ist gelinde gesagt trivial: Jeder von uns fragt sich, was passieren würde, wenn der PC, den ich versuche einzuschalten, nicht bootet. Welche unmittelbaren Folgen? Welche mittel- bis langfristig? Was ist, wenn der PC in der Produktionslinie nicht startet? Oder das gesamte Produktions- oder Qualitätskontrollsystem?

Sich dessen bewusst zu sein, ist die erste Barriere gegen mögliche Angriffe, da es den Selbstverteidigungsmechanismus mit der Suche nach dem Wissen, wie man sich schützen kann, auslöst, die Implementierung der Schutzmaßnahmen beantragt und auch aktualisiert wird, indem der IT-Manager je nach Anwendung vorgeschlagen oder mit ihm abgestimmt wird Kontext, wie die realen möglichen Risiken und vielleicht die möglichen Minderungsmaßnahmen.

Während die Definition der OT-Struktur und das Management den erfahrenen Technikern überlassen wird, muss die Unternehmenssicherheitsrichtlinie selbst erstellt werden Board die einbeziehen und befähigen müssen.

Nach dem Teil "Evangelisierung" kommen die Vorschläge spontan von den verschiedenen Akteuren und daher stellt sich heraus, dass:

- Analoge Sensoren, die die Daten einfach im analogen Format (zum Beispiel im klassischen 4-20 mA) oder digital (aber nur im Ausgang) ohne Möglichkeit der Fernkalibrierung bereitstellen, sind viel sicherer als Sensoren in der IoT-Logik (Internet of Things);

- Sensoren oder Systeme in der IoT-Logik sind im Vergleich zu ersteren sehr leistungsfähig, müssen jedoch mit dedizierten Passwörtern geschützt und die gesamte Kommunikation muss verschlüsselt werden;

- Alle Passwörter von Sensoren und Systemen, die standardmäßig von Lieferanten geliefert werden, müssen ab der ersten Verwendung geändert werden;

- Bei jedem Zugriff auf das spezifische System oder den Sensor für Prozessänderungen, Kalibrierung oder vorausschauende Wartung oder Fernzugriff über eine externe Leitung müssen die Sicherheitseinstellungen und das Passwort geändert werden;

- Der in Nummer 4 genannte Prozess muss, falls automatisiert, über ein unternehmensinternes System erfolgen;

- Ein geeignetes formalisiertes Backup-Verfahren, ob physisch oder in der Cloud oder auf mehreren Einheiten, muss implementiert und verifiziert werden.

Zu guter Letzt, aber das ist eigentlich das schwache Glied von all dem, und aus diesem Grund geben wir es als letzte Erinnerung an, der Faktor Mensch (sowohl als möglicher Fehler als auch als vorgegebene Aktion) spielt eine grundlegende Rolle in der IT-Sicherheit und insbesondere im OT-System, da es sowohl als IT-Netzwerk und physisch für alle Phasen und Produktionsstandorte.

L 'Insider-Bedrohung müssen angemessen bewertet und die möglichen Folgen vorhergesehen und durch einen formellen und sehr flexiblen Ansatz auf der Grundlage von Eventualsituationen abgemildert werden.

Lesen Sie auch:Vertraulichkeit - Integrität - Verfügbarkeit in der Betriebstechnik aus Sicht von Industrie 4.0: Teil eins"

Bibliographie

[1] Stuxnet-Wurmangriff auf iranische Atomanlagen (stanford.edu)

[2] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

[3] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

[4] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] Was ist die CIA-Triade? Definiert, erklärt und erforscht (forcepoint.com)