Mit dieser Studie möchten wir Sie einladen, mehr über die Welt der Operational Technology (OT) mit besonderem Bezug zur Cybersicherheit zu erfahren.

Die Studie gliedert sich in zwei Artikel. Der erste beinhaltet eine kurze Einführung in die Bedeutung des Datenmanagements im Geschäftsprozess, um anschließend die industriellen Prozesse in der Industrie 4.0 zu beschreiben.

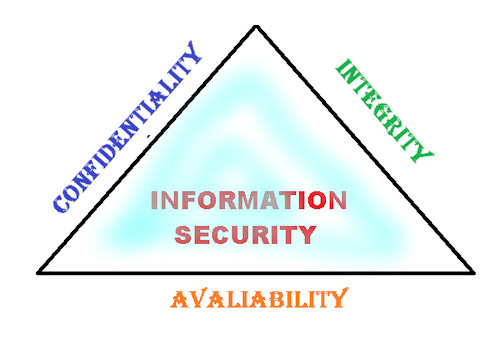

Im Abschnitt Das CIA-Konzept von der Cybersicherheit zum industriellen Prozess gehen wir auf den Kern der Sache ein, indem wir die Zusammenhänge zwischen Vertraulichkeit, Integrität und Verfügbarkeit beschreiben.

Im zweiten Artikel gehen wir einige Beispiele für Angriffe auf OT-Systeme und die möglichen Folgen durch. Abschließend noch einige Tipps zu den Strategien, die Sie befolgen sollten, um sich zu schützen.

Ohne Anspruch auf Vollständigkeit zu erheben, hoffen wir jedoch, dass diese zusammenfassende Arbeit für diejenigen nützlich ist, die sich der Cybersicherheit der Industrie 4.0-Welt nähern.

Viel Spaß beim Lesen.

Einführung

Im industriellen Prozess ist die Verwaltung der von den verschiedenen Sensoren gelieferten Daten von grundlegender Bedeutung für die Steuerung des Prozesses selbst, um Wartungsaktivitäten in einer prädiktiven Logik vorherzusehen und die Qualität des Endprodukts feststellen zu können.

Die vom einzelnen Sensor gelieferten Daten sind somit nicht nur eine Zahl, sondern Ausgangspunkt für eine Reihe von Analysen, die den gesamten Geschäftsprozess von der Wartung über die Qualität bis hin zum Verkaufsprozess selbst bis hin zum geistigen Eigentum umfassen.

War der Sensor in der Vergangenheit aus einer mechanischen "stand-alone" Hand oder einem digitalen System aufgebaut, bei dem das oben genannte aufgrund seiner spezifischen Fähigkeiten hauptsächlich vom Menschen verwaltet wurde, reisen die Daten heute im Netzwerk, können verarbeitet und geteilt werden processed , kann es sowohl für eine Fernsteuerungsaktivität als auch für eine vorausschauende Wartung hilfreich sein und kann letztendlich den Management- und Entscheidungsprozess des Unternehmens unterstützen. Diese Evolution wird heute Industrie 4.0 genannt und damit verbunden sind auch Geschäftsprozesse der Verbesserung und Digitalisierung, auch gefördert durch öffentliche Mittel. In Abb. 1 ist die oben diskutierte Entwicklung in einer Zeitlinie dargestellt.

Aber da theoretisch alles im Netzwerk verletzbar sein kann, ist das auch der einzelne Sensor oder Wandler des Systems? Wie sicher kann das OT-Netzwerk (Operation Technology) betrachtet werden? Wie hoch ist das Sicherheitsniveau aktueller Standards und wie kann man sich auf zukünftige Entwicklungen vorbereiten?

Wenn wir in der Vergangenheit Drucksensoren gesehen haben, die einen absichtlich falschen Wert anzeigten, um den wahren Wert und damit das geistige Eigentum des Prozesses zu schützen, dem der Sensor gewidmet war, ist diese Logik heute in einem fernsteuerbaren System noch sinnvoll?

Was hat uns der Fall des Stuxnet-Virus [1] oder der Ransomware, die das Managementsystem der Colonial Pipeline [2] blockiert hat, gelehrt? Ohne auf solche Fälle einzugehen, möchten wir in dieser kurzen Diskussion die Grundelemente einer Schutzstrategie aufzeigen, die außerhalb der Marktvorschläge ein Leitfaden für den richtigen Einsatz der verfügbaren Technologie sein können. Ein Anwendungsbeispiel hilft, die behandelten Konzepte und die Phasen von Early Warning und Incident Response zu verstehen.

Industrielle Prozesse in der Industrie 4.0

Der Begriff Industrie 4.0 bezeichnet eine Reihe von Maßnahmen zur Verbesserung des gesamten Geschäftsprozesses durch den Einsatz modernster Tools und Konzepte, die Teil eines von der Europäischen Gemeinschaft mit dem Begriff „Enabling Technologies“ identifizierten Pakets sind. Im Folgenden sind diese Technologien kurz zusammengefasst:

- Fortschrittliche Fertigungslösung: alle fortschrittlichen Fertigungstechnologien, einschließlich Robotisierung und automatisierter Logistik

- Additive Fertigung: Einsatz und Entwicklung von Produktionssystemen durch 3D-Druck und unter Verwendung von Materialien unterschiedlichster Art in Hightech-Branchen.

- Augmented Reality: 3D-Simulationssysteme und Augmented-Reality-Umgebungen, die Bedienern helfen, ihre Arbeit mit erhöhter Sicherheit und weniger Fehlern auszuführen.

- Simulationen: Simulation der Interaktion zwischen verschiedenen Mechanismen mit dem Ziel der Integration

- Horizontale und vertikale Integration: Horizontale und vertikale Integration zwischen den verschiedenen Komponenten des Produktionsprozesses zur Erhöhung der Sicherheit, Zuverlässigkeit und Produktivität.

- Industrial Internet: Nutzung des Internets zur sicheren internen und externen Kommunikation.

- Cloud: Implementierung aller Speicher- und Management-/Analysetechnologien durch den Einsatz von Cloud Computing,

- Cybersicherheit: Aus den beiden vorherigen Punkten ergibt sich die Notwendigkeit, die Datensicherheit zu erhöhen.

- Big Data Analytics: Verwaltung großer Datenmengen durch offene Systeme, die Vorhersagen oder Vorhersagen ermöglichen.

All dies ist Teil des technologischen Hintergrunds, den das Unternehmen unbedingt haben muss, um auf dem Markt wettbewerbsfähig zu sein.

Der daraus resultierende Neuinvestitionsbedarf geht einher mit der erhöhten Gefährdung von Unternehmensdaten durch mögliche externe Angriffe. Mittelständische und große Unternehmen gehen ihre kritischen Bereiche strukturiert an und investieren in Personal- und Schutzsysteme, auch unterstützt durch verschiedene nationale und internationale öffentliche Initiativen wie das Sabbatini-Gesetz [3] oder Industrie 4.0.

Das Problem für kleine Unternehmen liegt im Wesentlichen in der Herangehensweise an das System, der heute eine weit verbreitete Grundkultur zur IT-Sicherheit fehlt, die oft mit einem auf dem PC oder Server installierten Virenschutz und einem externen Berater gelöst wird.

Leider ist der Kampf auf der Ebene der Cyber-Sicherheit ungleich: Die tatsächlichen Angriffszeiten eines Kriminellen im Netz sind viel schneller als die Entwicklung von Antivirenprogrammen oder das Eingreifen des Technikers. Vor jeder Intervention hatte ein Hacker viel Zeit, um den Angriff zu organisieren, während diejenigen, die ihr System verteidigen müssen, in der Regel schnell reagieren und sich erholen müssen. Der Schaden, den manche Angriffsarten einem Produktionsprozess im OT-Bereich zufügen können, ist im Vergleich zum einfachen Diebstahl von Firmendaten per E-Mail oder der Blockierung des heimischen PCs exponentiell.

Das Risiko eines Angriffs auf das OT-System reicht von der Blockierung der Produktion über den Bruch von Anlagenteilen bis hin zur Zerstörung der Anlage selbst und des gesamten Produktionszyklus mit möglichen ökologischen und territorialen Folgen.

Die beiden eingangs genannten Fälle (Stuxnet und Colonial Pipeline) sind auffallend und haben tatsächlich weltweite Resonanz gefunden: Angriffe dieser Art sind wirklich schwer abzuwehren. Aber bei der Herangehensweise an Entwicklung und Wartung des OT-Systems muss die IT-Sicherheitskomponente grundlegend und immer in allen Einzelaktionen aller einzelnen Akteure vorhanden sein und eine notwendige Sicherheitskultur muss die Grundlage für die harmonische Entwicklung des Industrie 4.0-Konzepts sein . Die zitierten Ereignisse sind nicht pessimistisch zu verstehen, wenn man denkt, dass „... es ist sicher, wenn es nicht vernetzt ist“. Stattdessen bedarf es eines größeren Bewusstseins für die Risiken, einer sorgfältigen Bewertung der möglichen spezifischen Folgen und damit der notwendigen Maßnahmen zur Bekämpfung, Wiederherstellung und Eindämmung. Dabei hilft uns die bisherige Forschung im Bereich Cyber Security, deren Grundelemente bekannt sein und wie jede Verarbeitung des OT-Systems während seines Betriebs spontan angewendet werden sollten.

Das CIA-Konzept aus der Cyber-Sicherheit des industriellen Prozesses

Die Entwicklung der Cybersicherheit ging Hand in Hand mit der technologischen Entwicklung sowohl von Angriffs- als auch Abwehrtechniken. Wenn es erst in den letzten Jahren zu einem allgemeinen Diskussionsthema geworden ist, hat die Notwendigkeit, Informationen zu stehlen / zu manipulieren und die daraus resultierende mögliche Verteidigung, historisch sehr weit entfernte Wurzeln (Codes und Kryptographie wurden praktisch seit der Zeit der Babylonier geboren, wenn nicht früher). Eine Darstellung der Entwicklung der Cybersicherheit in den letzten Jahrzehnten findet sich in [4].

Eines der eigentlich in allen Bereichen des Informationsmanagements gültigen Grundkonzepte, das entwickelt wurde und der Ausgangspunkt jedes Informationssystems zur sicheren Verwaltung von Daten sein sollte, ist die CIA-Triade [5], Abkürzung, die im Englischen wie folgt erklärt wird: : Vertraulichkeit - Integrität - Verfügbarkeit

Eines der eigentlich in allen Bereichen des Informationsmanagements gültigen Grundkonzepte, das entwickelt wurde und der Ausgangspunkt jedes Informationssystems zur sicheren Verwaltung von Daten sein sollte, ist die CIA-Triade [5], Abkürzung, die im Englischen wie folgt erklärt wird: : Vertraulichkeit - Integrität - Verfügbarkeit

Oder auf Italienisch: Vertraulichkeit - Integrität - Verfügbarkeit.

Das Set aus drei Maßnahmen stellt die Grundlage der IT-Sicherheit dar, auf allen Ebenen und mit den notwendigen spezifischen Entwicklungen, je nachdem, was und wie viel gesichert werden muss.

Einen seiner besten Ausdruck findet dieser Dreiklang jedoch in der OT und in den industriellen Prozessen: Kein industrieller Prozess kann es sich leisten, für alle verfügbar zu sein (fehlende Vertraulichkeit), mögliche Variationen werden böswillig eingeführt oder sogar einfach unbewusst (fehlende Integrität) und nicht verfügbar. .

Ein industrieller Prozess, der nicht auf diesem Dreiklang basiert, ist potenziell ein Prozess, der nicht nur für das Unternehmen, sondern auch für die Gemeinschaft selbst gefährdet ist: Überlegen Sie, was passieren würde, wenn ein Virus ein unkontrolliertes Druckerhöhungssystem in einem Gastank manipulieren könnte Eingriffe in das Filtersystem, bevor die Prozessdämpfe in die Atmosphäre entlassen werden!

Wir entwickeln die drei Komponenten in der CIA-Logik, um sie in einem OT-System explizit zu machen.

Wenn das OT-System als Operation Technology an der Basis des Produktions- und Managementsystems des Unternehmens gedacht und in einer Industrie 4.0-Logik konzipiert ist, muss in erster Linie das Implementierungsmodell des CIA in all seinen Aspekten berücksichtigt werden. Das zweite Anliegen muss die ständige Analyse, Überprüfung und erneute Überprüfung der CIA in all ihren Komponenten sein. Die dritte Sorge ist … es darf kein Tag vergehen, an dem das oben Gesagte nicht rechtzeitig durchgeführt und erneut überprüft wurde.

Aber warum ist der Dreiklang in einem OT-System wichtiger als in einem normalen Unternehmensinformationssystem?

Wir werden darüber reden im nächsten Artikel.

Bibliographie

[1] Stuxnet-Wurmangriff auf iranische Atomanlagen (stanford.edu)

[2] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

[3] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

[4] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] Was ist die CIA-Triade? Definiert, erklärt und erforscht (forcepoint.com)