Wieder einmal ist die Welt der Informationstechnologie schockiert über die Entdeckung einer Schwachstelle, die auf einer Vielzahl von Computersystemen verteilt ist, nach einigen Schätzungen würde sie 70% der im Internet existierenden Websysteme erreichen.

Aber gehen wir der Reihe nach so weit wie möglich vor ...

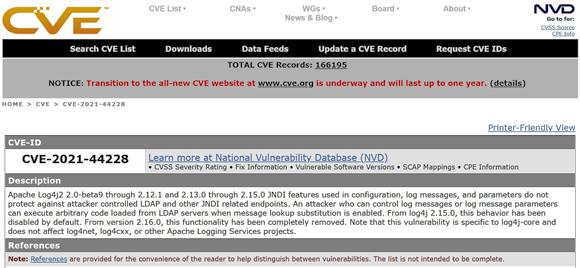

Am 24. November 2021 hat der Sicherheitsforscher Chen Zhaojun of Alibaba Cloud-Sicherheitsteam hat eine Schwachstelle in einer seit 2013 verwendeten Apache Java-Bibliothek entdeckt. Betroffen von der Schwachstelle sind die Versionen 2.0 bis 2.15.0-rc1 und innerhalb weniger Tage haben andere Forscher neue Schwachstellen in noch späteren Versionen entdeckt.

Patches und Versionen jagen sich gegenseitig ... zum Zeitpunkt des Schreibens wurde eine neue Version der Bibliothek veröffentlicht, 2.17. Es wird interessant sein zu sehen, ob diese neue Version problemlos sein wird. Wir erinnern uns immer daran, dass Eile ein schlechter Ratgeber ist.

Die gefundene Schwachstelle ist vom Typ RCE oder "Remote Code Execution". Dies ist eine Schwachstelle, die es einem Angreifer ermöglicht, ein System herunterzuladen und auszuführen Schadcode (für Neugierige empfehle ich den Artikel von Einheit42).

Folgende Software und Systeme werden derzeit als gefährdet gemeldet: Apache Struts, Apache Solr, Apache Druid, Apache Flink, ElasticSearch, Flume, Apache Dubbo, Logstash, Kafka, Spring-Boot-starter-log4j2, Cloudflare, iCloud, Minecraft: Java Edition, Steam, Tencent QQ, Twitter. Aber wie es durch einfache Recherche im Internet leicht zu erkennen ist, gibt es viele Produkte der wichtigsten ICT-Unternehmen, die Apache Log4j verwenden, zum Beispiel hat CISCO eine Tabelle veröffentlicht, die ich aus Platzgründen nicht führe, die aber Sie können konsultieren unter diesem Link.

Die Microsoft-Welt gemeldet, dass seine Produkte von der Sicherheitslücke betroffen sind und gab Anweisungen zur Behebung des Problems. Wenn Sie hingegen Linux-Systeme verwenden und sich nicht für sicherer halten, finden Sie in diesem Artikel Informationen zur Vorgehensweise Verstehe, wenn du verletzlich bist.

Ein letztes Detail, die Gefahrenstufe der Schwachstelle, allgemein bekannt als das Common Vulnerability Scoring System (CVSS), die der Schwachstelle zugeschrieben wird, ist gleich 10, dem maximal möglichen. Ein weit verbreiteter Risikoindex ist auch der Kenna Risk Score, der in unserem Fall ist es gleich 87 von 100, ein außergewöhnlich hoher Wert.

Wenn ich über das Risikoniveau spreche, kann ich eine letzte Überlegung anstellen, die allgemein die Welt der Sicherheit oder die sogenannten "Wahrheiten" der Sicherheitswelt betrifft. Ich denke, es ist jedem passiert, diese Software zu hören Open-Source- Sie sind sicherer als proprietäre, da ihr Code für jeden zur Sicherheitsanalyse zugänglich ist. Es ist mir passiert, dass ich es im Laufe meines Lebens oft gehört habe; wenn ich jedoch einerseits den Wert der Aussage teile, möchte ich andererseits einige Konzepte hervorheben, die vielleicht nicht jedem klar sind:

- Eine Software Open-Source- (wie jede andere proprietäre Software!) kann allein und ausschließlich aufgrund einer generischen Angabe von Kontrollmöglichkeiten nicht als problemlos angesehen werden.

- Bestätigen Sie, dass die Software Open-Source- sie sind sicherer – da jeder die Möglichkeit hat, den Code zu überprüfen – ist es gefährlich. Tatsächlich haben die meisten derer, die sie verwenden (und zu diesen zähle ich auch die Entwickler, die sie in ihren Produkten wiederverwenden), weder das Wissen, um die erforderlichen Überprüfungen durchzuführen, noch die Motivation dazu.

Ich weiß sehr gut, dass das, was ich sage, vielen nicht gefallen wird, aber dies ist nur der letzte Beweis für das, was ich sage: Log4j ist Open-Source- Dennoch dauerte es Jahre, um herauszufinden, welche Probleme es verursachen kann, Heartbleed ist ein zweites Beispiel. Das soll nicht heißen, dass ich gegen die Verwendung von Software bin Open-Source-, aber gegen ihren "wilden und wahllosen" Einsatz ohne angemessene Unterstützung zu sein, da dies das Risiko erhöht!

Die letzte Überlegung bezieht sich auf die Tatsache, dass die Entdeckung aus einem "Labor am anderen Ende der Welt" stammt und wir jetzt in Deckung gehen müssen. Und wenn ich lauf sage, meine ich genau das...

Um mehr zu erfahren:

- Log4Shell-Sicherheitslücke ist die Kohle in unserem Stock für 2021 | McAfee-Blogs

- CVE – CVE-2021-44228 (mitre.org)

- Informatica-Netzwerk: Informatica-Antwort auf App ...

- Apache log4j-Sicherheitslücke CVE-2021-44228: Analyse und Schadensbegrenzung (Paloaltonetworks.com)

- Wie riskant ist die Log4J-Sicherheitslücke? (darkreading.com)

- Log4j CVE 2021-44228: Betroffene Systeme und Auswirkungen… | Bischof Fox