Das Motto eines jeden Geheimdienstes findet sich in Sun Tzus berühmtem Text Sūnzí Bīngfá: „Kenne deinen Feind, [...] der Ausgang von hundert Schlachten wird niemals zweifelhaft sein.“ Tatsächlich war das Hauptziel eines jeden Geheimdienstes schon immer die Sammlung und Verarbeitung strategischer Informationen, um den Gegner ausnutzen zu können.

Die Sammlung dieser Daten konnte sich im Laufe der Jahrhunderte mit den Veränderungen in der Umwelt weiterentwickeln. Die Welt um uns herum hat neue Technologien entwickelt, die zunehmend an Aktualität und Alltagsgebrauch für nachrichtendienstliche Aktivitäten gewonnen haben. Heute, im Jahr 007 des dritten Jahrtausends, könnten wir ihn als digitalen Agenten definieren, dessen Tätigkeit auf die Analyse digitalisierter Daten abzielt. Kriege in diesem neuen Jahrtausend sind Informationskriege, sie werden in Computernetzwerken, im „Surface“ Web oder im Deep Web ausgetragen, die Daten werden in verschlüsselten Dateien gesammelt, aber manchmal sind sie unwissentlich für alle außer der Nutzung von zugänglich Spezielle Vorkehrungen.

Heutzutage nutzt der digitale Agent menschliche Intelligenz oder Informanten, macht sich Sigint – Signal Intelligence – zunutze, indem er Kommunikationen abfängt, Imint (Satelliten- oder andere Vektorbilder) analysiert und verarbeitet, chemische, radioaktive und spektrografische Spuren aufschlüsselt und untersucht, oder, nicht zuletzt Nicht zuletzt analysiert es die Osint – Open Source Intelligence – also frei zugängliche Informationen.

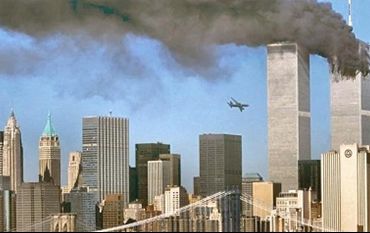

Der eigentliche Wendepunkt der Geheimdienste in der Neuzeit und Gegenwart stellt der 11. September 2001 dar: der zweite große Misserfolg der größten Geheimdienste, der amerikanischen, nach dem Angriff auf Pearl Harbor. Zu einem großen Preis war es notwendig zu verstehen, wie die globalen Bedrohungen, die durch die neuen Terrorismen dargestellt werden, dem Wert von Daten ein beträchtliches Gegengewicht verliehen haben: Während früher der Eckpfeiler der Geheimdiensttätigkeit in der Beschaffung von Informationen lag, sind wir heute stärker davon betroffen Befugnis, diese frei verfügbaren Informationen zu verarbeiten, zu verarbeiten und bestimmte Bedeutungen daraus zu extrahieren. Dazu tragen die Daten bei, denen zufolge etwa 80 % der für eine Untersuchung nützlichen Informationen aus offenen Quellen stammen. Dieser einfache Zugang zu Daten hat daher die Art und Weise der Durchführung der Geheimdienstaktivitäten grundlegend verändert: Das OSINT, das in der Vergangenheit eine Unterstützung für die Art und Weise der Aktivitäten der Dienste darstellte, wird heute zum zentralen Informationsprozess.

Der eigentliche Wendepunkt der Geheimdienste in der Neuzeit und Gegenwart stellt der 11. September 2001 dar: der zweite große Misserfolg der größten Geheimdienste, der amerikanischen, nach dem Angriff auf Pearl Harbor. Zu einem großen Preis war es notwendig zu verstehen, wie die globalen Bedrohungen, die durch die neuen Terrorismen dargestellt werden, dem Wert von Daten ein beträchtliches Gegengewicht verliehen haben: Während früher der Eckpfeiler der Geheimdiensttätigkeit in der Beschaffung von Informationen lag, sind wir heute stärker davon betroffen Befugnis, diese frei verfügbaren Informationen zu verarbeiten, zu verarbeiten und bestimmte Bedeutungen daraus zu extrahieren. Dazu tragen die Daten bei, denen zufolge etwa 80 % der für eine Untersuchung nützlichen Informationen aus offenen Quellen stammen. Dieser einfache Zugang zu Daten hat daher die Art und Weise der Durchführung der Geheimdienstaktivitäten grundlegend verändert: Das OSINT, das in der Vergangenheit eine Unterstützung für die Art und Weise der Aktivitäten der Dienste darstellte, wird heute zum zentralen Informationsprozess.

Das OSINT konzentriert sich nicht nur auf frei verfügbare und kostenlose Informationen, sondern kann auch auf die in den Strukturdatenbanken (z. B. dem Kataster für Immobilienvermessungen) enthaltenen Informationen eingehen. Andererseits bereiten Cyberwarfare und Sigint eine eingehende Untersuchung von Informationen vor. Letztere Aktivität richtet sich gegen besonders wichtige Daten durch den Einsatz von Eindringsoftware, den Trojanischen Pferden, die als Anhänge in E-Mail-Nachrichten eingefügt werden, den Einsatz von Programmen zum Abfangen des Internetsurfens durch Knacken von WLAN-Netzwerkkennwörtern oder die Gefährdung von Routern und Servern, der Einsatz von Hardware, die in der Lage ist, den Netzwerkverkehr abzufangen, um ihn für die Betreiber desselben Netzwerks sichtbar zu machen. Auf andere Weise werden Angriffe durchgeführt, die als „Schleppnetz“ bezeichnet werden, mit Systemen zur Überwachung des Telefon- und Satellitenverkehrs wie Echelon oder mit Systemen zur Überwachung des Internetverkehrs mithilfe von Sniffing-Programmen, die bei Internetdienstanbietern wie Carnivore oder Prism installiert sind. Carnivor ist ein in US-amerikanischen Netzwerken verwendetes Programm, das abgefangene Daten kopieren und auf Festplatten ablegen kann, während Prism ein Programm der National Security Agency ist, das Live-Kommunikation und einen großen Teil des weltweiten Internetverkehrs sowie gespeicherte Informationen wie E-Mail, Chat, Videos, Fotos, Dateiübertragungen usw. Bei alledem ist zu bedenken, dass Prism auf die Zusammenarbeit einiger der großen Dienstleister zurückgreift. Dies lässt uns verstehen, wie digitale Spionage für den Zusammenhalt privater Softwarehäuser und die Möglichkeit zur Kontrolle des Internets sorgt.

Um die Bedeutung von Informationen für die nachrichtendienstliche Tätigkeit verstehen zu können, ist es notwendig, einen Schritt zurückzutreten und die etymologische Bedeutung des Wortes Intelligenz selbst zu untersuchen. Wir können es vom lateinischen intus legere ableiten, das „im Inneren lesen“ bedeutet, und so die Suche nach etwas hervorrufen, das nicht äußerlich ist, nicht selbstverständlich ist, sondern das mit einer Methode gesucht werden muss, die in der Lage ist, verborgene Bedeutungen ans Licht zu bringen. Daher ist die Informationsbeschaffung der wahre Schlüssel zu einer korrekten und positiven Operation des Geheimdienstes: Wie der große Entscheidungswissenschaftler Daniel Kahneman, Nobelpreisträger für Wirtschaftswissenschaften im Jahr 2002, sagte: „Wir neigen dazu, das, was wir über die Welt verstehen, zu überschätzen.“ Unterschätzen Sie die Rolle des Zufalls bei Ereignissen»1. In diesem Sinne ist die Aktivität der an der Analyse Beteiligten entscheidend, d. h. das, was wir einen menschlichen Reduzierer der Informationskomplexität nennen könnten, der dem Informationssammler, d. h. den an der Spionagetätigkeit Beteiligten, anzeigt, welche Daten eine gezielte Analyse verdienen und welche möglicherweise übersehen werden.

Um die Bedeutung von Informationen für die nachrichtendienstliche Tätigkeit verstehen zu können, ist es notwendig, einen Schritt zurückzutreten und die etymologische Bedeutung des Wortes Intelligenz selbst zu untersuchen. Wir können es vom lateinischen intus legere ableiten, das „im Inneren lesen“ bedeutet, und so die Suche nach etwas hervorrufen, das nicht äußerlich ist, nicht selbstverständlich ist, sondern das mit einer Methode gesucht werden muss, die in der Lage ist, verborgene Bedeutungen ans Licht zu bringen. Daher ist die Informationsbeschaffung der wahre Schlüssel zu einer korrekten und positiven Operation des Geheimdienstes: Wie der große Entscheidungswissenschaftler Daniel Kahneman, Nobelpreisträger für Wirtschaftswissenschaften im Jahr 2002, sagte: „Wir neigen dazu, das, was wir über die Welt verstehen, zu überschätzen.“ Unterschätzen Sie die Rolle des Zufalls bei Ereignissen»1. In diesem Sinne ist die Aktivität der an der Analyse Beteiligten entscheidend, d. h. das, was wir einen menschlichen Reduzierer der Informationskomplexität nennen könnten, der dem Informationssammler, d. h. den an der Spionagetätigkeit Beteiligten, anzeigt, welche Daten eine gezielte Analyse verdienen und welche möglicherweise übersehen werden.

Heutzutage ist diese Aktivität auf der Grundlage der Annahme fehlgeleitet, dass je mehr Daten, desto besser: Geheimdienstagenten speichern also Rohdaten, ohne tatsächlich zu wissen, was sie damit machen sollen; Die Central Intelligence Agency, die National Security Agency und andere Spionageagenturen sammeln massenhaft Daten über uns alle. Denken Sie nur daran, dass allein die NSA jeden Tag umgerechnet 580 Millionen Aktenschränke anmietet. Eine echte Computerbulimie, die dazu führt, dass wir von Daten überschwemmt werden, mit denen wir allzu oft nicht in der Lage sind, sie zu verbinden und sie als strategische Informationen für die Sicherheit zu nutzen.

Das Geheimnis jeder Geheimdienstaktivität ist Inkulturation: Wie der britische Oberst Thomas Edward Lawrence sagte: „Wenn Sie arabische Kleidung tragen, ziehen Sie sie komplett an“2, um zu zeigen, dass die beste Geheimdienstaktivität nur diejenige ist, die aus den gesammelten Daten hervorgehen kann die echten Informationen, die für die Sicherheit notwendig sind. Wer nicht in der Lage ist, neugierig zu sein und sich als Feind auszugeben, indem er die Welt mit seinen Augen betrachtet, wird niemals ein guter 007 sein.

Das Geheimnis jeder Geheimdienstaktivität ist Inkulturation: Wie der britische Oberst Thomas Edward Lawrence sagte: „Wenn Sie arabische Kleidung tragen, ziehen Sie sie komplett an“2, um zu zeigen, dass die beste Geheimdienstaktivität nur diejenige ist, die aus den gesammelten Daten hervorgehen kann die echten Informationen, die für die Sicherheit notwendig sind. Wer nicht in der Lage ist, neugierig zu sein und sich als Feind auszugeben, indem er die Welt mit seinen Augen betrachtet, wird niemals ein guter 007 sein.

Heute ist die Zentralität der Informationssuche für den Geheimagenten verlorengegangen, dies kommt oft von "befreundeten" Staaten, aber dies sind nicht immer unsere Verbündeten, oft bleibt eine dicke Decke der Unsicherheit, wie die enge Spionage zwischen den Ländern der USA zeigt gleiche Allianz, NATO oder EU. Die Fehler der CIA, die heutige Situation im Nahen Osten vorherzusagen, sind in dieser Hinsicht richtig: Mubarak anzuvertrauen, wenn er selbst über die Fragilität seiner eigenen Regierung sprechen müsste, erscheint absurd, jeder kann verstehen, wie utopisch dies ist, und dieses Vertrauen hat sich bewährt so dass die amerikanische Agentur nicht nur echte Informationen finden konnte, sondern weitaus schwerwiegender die Daten nicht extrahierte, die es ihr möglicherweise ermöglicht hätten, diese Tumulte vorherzusagen.

Aus all dem können wir leicht ableiten, dass, wenn jeder Konflikt immer ein kostbares Gut zum Kämpfen als Auslöser hat, dieses Gut heute durch Daten repräsentiert wird. Sie sind ein ganz besonderer Rohstoff: Sie sind überall vorhanden, sowohl in reichen als auch in armen Ländern, werden durch jede moderne Technologie und in jeder Art von Interaktion hergestellt, gehen nicht aus und sind perfekt duplizierbar und wiederverwendbar. Sie sind sowohl Rohstoff als auch Endprodukt. Je mehr sie sich kreuzen, desto mehr Wert gewinnen sie. Um Daten nutzen zu können, wie es beim Öl der Fall ist, bedarf es Quellen, aus denen man Daten schöpfen kann, Pipelines und Schiffe, um sie zu transportieren, Zentren, um sie zu speichern und zu verarbeiten, ein Vertriebsnetz für Großhändler und Endverbraucher dieses wertvollen Wissens, das, Sobald es taktisch oder strategisch eingesetzt wird, erzeugt es Kraft3.

In diesem Sinne wird in den Snowden-Papieren4 darüber berichtet, wie die National Security Agency, auch dank der von der Five Eyes-Gruppe5 und der direkten oder erzwungenen Zusammenarbeit mit anderen Behörden oder privaten Unternehmen aufgebauten Infrastruktur, die Metadaten von Telefongesprächen auf Festnetz- und Mobilfunknetzen sammelt Netzwerke der meisten Länder der Welt. Unter Metadaten verstehen wir alle Informationen, die das Telefonat beschreiben, wie beispielsweise die angerufene bzw. anrufende Nummer, Ort, Zeit oder Ähnliches.

In diesem Sinne wird in den Snowden-Papieren4 darüber berichtet, wie die National Security Agency, auch dank der von der Five Eyes-Gruppe5 und der direkten oder erzwungenen Zusammenarbeit mit anderen Behörden oder privaten Unternehmen aufgebauten Infrastruktur, die Metadaten von Telefongesprächen auf Festnetz- und Mobilfunknetzen sammelt Netzwerke der meisten Länder der Welt. Unter Metadaten verstehen wir alle Informationen, die das Telefonat beschreiben, wie beispielsweise die angerufene bzw. anrufende Nummer, Ort, Zeit oder Ähnliches.

Die Analyse dieser Metadaten, insbesondere von Mobilfunknetzen, ermöglicht eine Art Nutzertracking, das oft effizienter ist als das, was eine natürliche Person leisten kann. Tatsächlich liefern uns diese Daten Informationen über den Ort, an dem sich das Subjekt befindet, geben die Anfangs- und Endpositionen eines bestimmten Pfades an, definieren die Gesprächspartner und vieles mehr. Die Metadaten eines einzelnen Benutzers werden viel interessanter, wenn sie mit denen anderer Subjekte verglichen werden. Die auf diese Weise bearbeiteten Elemente ermöglichen es der Intelligenz, von einer einfachen objektiven Analyse des Subjekts und seiner Beziehungen zu einer Vorhersage seines Verhaltens überzugehen. Dies gilt ohne Bedenken, denn je mehr Informationen, desto besser wird das endgültige Bild definiert. All diese Informationen werden wahllos über die gesamte Bevölkerung gesammelt. Denken Sie daran, dass allein das Shell Trumpet-Programm im Jahr 2012 zwei Milliarden Rufereignisse pro Tag verarbeitete. Die NSA, das Gchq und andere Geheimdienste analysieren nicht nur die Telefonaufzeichnungen, sondern auch den Inhalt der Gespräche. Abhängig von der verwendeten Infrastruktur werden diese Anrufe mithilfe von Schlüsselwörtern in Echtzeit gescannt und anschließend gespeichert, um sie detaillierter zu analysieren. Aus den Fällen Sowden und WikiLeaks ging hervor, dass allein das 2009 gestartete Somalget-Programm die Aufzeichnung und Speicherung der Gesamtzahl der in Afghanistan und auf den Bahamas geführten Mobiltelefongespräche für dreißig Tage vorsah.

Wie bereits gesagt, unterstützt die technologische Entwicklung diesen Mechanismus nachdrücklich: Die neuen technologischen Fähigkeiten, die die Amerikaner mit der Fertigstellung des computergestützten Megacenters in Bluffdale in der Wüste von Utah erworben haben, stellen die US-Infrastrukturen mindestens siebenmal so hoch wie die des Pentagons zur Verfügung ausgestattet mit leistungsfähigen Quantencomputern.

Allerdings wird nicht nur der Telefonverkehr überwacht: Auch der IP-Verkehr wird von den Geheimdiensten stark überwacht. Aus den Dokumenten zum Rampart-A-Programm geht hervor, dass 33 Staaten, darunter Italien und 16 weitere Mitglieder der Europäischen Union, der National Security Agency direkten Zugang zu den auf ihrem Territorium vorhandenen Glasfaser-Kommunikationsinfrastrukturen gewähren6.

Die Leichtigkeit, Informationen zu finden, ist daher unbestritten: Das Erreichen der sensiblen Daten eines jeden von uns wird durch die Technologie absolut einfach. Wenn Sie beispielsweise Fingerabdrücke und Fotos eines Politikers, Termine und vertrauliche Dokumente sowie Informationen zu seinem Leben abrufen möchten, ist der Zugriff auf sein Smartphone, Tablet oder Computer die einfachste, kostengünstigste und effizienteste Methode.

Um eine strenge Kontrolle der internationalen Kommunikation zu gewährleisten, reicht es daher aus, auf die Glasfaserkabel der wichtigsten internationalen Netzbetreiber zuzugreifen. Auch in Italien wurden in Palermo neue Sonden installiert – an dem Hub, der von Telecom Italia Sparke im Auftrag eines wichtigen amerikanischen Unternehmens verwaltet wird –, um den gesamten Sprach- und Datenverkehr auszuspionieren, der über das internationale Backbone von Sea-Me-We 47 läuft.

Auch der Datenverkehr im Internet lässt sich sehr leicht abfangen: Das Kommunikationsadressierungssystem ist so aufgebaut, dass es die meisten Verkehrspakete durch die USA leitet, selbst wenn wir eine E-Mail von Turin nach Mailand versenden. Das spezielle globale Abhörprogramm XKeyscore funktioniert wie ein großer Staubsauger. Wie bereits erwähnt, werden die meisten der nützlichsten Informationen für nachrichtendienstliche Aktivitäten auf Websites gespeichert, die äußerst leicht zugänglich sind: Denken Sie an Google, Facebook, Amazon oder Twitter, die seit dem Großteil über besonders interessante Daten verfügen Ihr Geschäft basiert auf der Erstellung von Benutzerprofilen. Sie verfügen daher über viele Informationen, die bereits verarbeitet und einsatzbereit sind. In diesem Sinne dürfte die seit einiger Zeit von der US-Regierung geführte Kampagne gegen die Einführung von Dienstleistungen und Produkten der chinesischen Telekommunikationsgiganten Huawei und ZTE, die Teil einer eindeutig antiamerikanischen Politik ist, keine Überraschung sein.

Auch der Datenverkehr im Internet lässt sich sehr leicht abfangen: Das Kommunikationsadressierungssystem ist so aufgebaut, dass es die meisten Verkehrspakete durch die USA leitet, selbst wenn wir eine E-Mail von Turin nach Mailand versenden. Das spezielle globale Abhörprogramm XKeyscore funktioniert wie ein großer Staubsauger. Wie bereits erwähnt, werden die meisten der nützlichsten Informationen für nachrichtendienstliche Aktivitäten auf Websites gespeichert, die äußerst leicht zugänglich sind: Denken Sie an Google, Facebook, Amazon oder Twitter, die seit dem Großteil über besonders interessante Daten verfügen Ihr Geschäft basiert auf der Erstellung von Benutzerprofilen. Sie verfügen daher über viele Informationen, die bereits verarbeitet und einsatzbereit sind. In diesem Sinne dürfte die seit einiger Zeit von der US-Regierung geführte Kampagne gegen die Einführung von Dienstleistungen und Produkten der chinesischen Telekommunikationsgiganten Huawei und ZTE, die Teil einer eindeutig antiamerikanischen Politik ist, keine Überraschung sein.

Während der einfache Zugang zu wichtigen Informationen für den durchschnittlichen Benutzer besonders hoch ist, ist er für Geheimdienstmitarbeiter absolut vernachlässigbar: Eine Zahl, die all dies beweist, wird uns für Italien von Copasir vorgelegt, das in einer Mitteilung an den Generalstaatsanwalt at Das Berufungsgericht des Gerichts von Rom teilte mit, dass er im Jahr 2013 nur 128 präventive Abhörmaßnahmen erhalten und von den Diensten genehmigt habe, eine absolut unglaubwürdige Zahl, die uns fragen lässt, wie der Geheimdienst in der Lage ist, Informationen zu finden, auch wenn er die üblichen Rechtsinstrumente umgeht.

Ein weiteres relevantes Beispiel dafür, wie computerisierte Daten einen Mehrwert für moderne Geheimdienste darstellen, sind die britischen Behörden, insbesondere einer der drei9, der GCHQ, der Metadata Service. Die mit NSAgate veröffentlichten Dokumente zeigen, wie diese Einrichtung IT-Infrastrukturen geschaffen hat, die in der Lage sind, alle Arten digitaler Daten zu speichern: Denken Sie, dass sie sogar die Daten von Benutzern erfasst, die Angry Birds online spielen10. Es ist sicher, dass die überwiegende Mehrheit der Internetnutzer nicht an terroristischen, Spionage- oder militärischen Aktivitäten beteiligt ist. Dennoch wird das gesamte Material, das sie miteinander teilen, zumindest vorübergehend aufbewahrt, da es Teile eines Spionagepuzzles verbergen kann. Die Betreiber des GCHQ müssen daher ein Datenmeer ergründen, indem sie Energie für eine Arbeit aufwenden, die sich oft als nutzlos erweist. Ein Beispiel dafür ist das System, das dieser Geheimdienst 20 für den G2009-Gipfel in London eingerichtet hat. Ein gefälschtes Internetcafé wurde eingerichtet, um den E-Mail-Austausch zwischen ausländischen Beamten und Staats- und Regierungschefs zu überwachen und so die Positionen zu erfahren, die sie vertreten Verschiedene Regierungen würden an der Spitze übernehmen. Diese vom damaligen Premierminister Gordon Brown und seinen Kollegen gesponserte Mission war völlig überflüssig, da jeder Journalist oder politische Analyst diese Fragen hätte beantworten können.

An diesem weiteren Beispiel können wir zeigen, dass die nachrichtendienstlichen Aktivitäten nicht nur auf den im Internet gefundenen Daten beruhen müssen: Sicherlich stellen sie einen großen Reichtum dar sowie die Möglichkeit, Verknüpfungen zu Plänen gegen die Sicherheit zu finden, aber terroristische Absichten sind keine linearen Prozesse Englisch: www.germnews.de/archive/dn/1996/03/22.html Auf die Wege folgen erst nach Abschluss des Angriffs Etappen, und oft führen die Änderung der Zielvorstellungen oder der zu verwendenden Waffen sowie die Divergenz der verschiedenen Zellen derselben Gruppe hinsichtlich der zu verfolgenden Strategie dazu, dass Situation noch unvorhersehbarer. Diese Unbestimmtheit findet sich auch in den politischen Führern, die ihre Meinung ändern und improvisieren, und denken an Hitler, der glaubte, Österreich in sein Reich annektieren zu können, ohne die Armee einsetzen zu müssen, aber bald seine Meinung ändern zu müssen, als das bekannt wurde Volksabstimmung über die Annexion an Deutschland. Um die Bewegungen anderer vorauszusagen, mit anderen Worten, um die richtige Intelligenzaktivität zu betreiben, reicht es nicht aus, ein Dossier zu lesen, aber es ist notwendig, eine genaue Analyse und operative Arbeit auf dem Feld "alten Stils" mit den verfolgten Informationen in Beziehung zu setzen.

Bei der Verbesserung der nachrichtendienstlichen Leistung geht es also nicht darum, die Möglichkeiten zur Informationsbeschaffung zu verbessern, sondern es kommt darauf an, was passiert, nachdem die Informationen erfasst wurden. Mit anderen Worten: Was zählt, ist die Datenanalyse. Die Vernachlässigung dieses Elements kann zu hohen Sicherheitskosten führen: Ein Beispiel hierfür ist das Geschehen auf Bali im Jahr 2002, wo die Angriffe der Gamā'a al-Islāmiyya-Gruppe hätten vermieden werden können. Es war der australische Verteidigungsminister Dennis Richardson selbst, der zugab: „Das Versagen bestand darin, nicht zu verstehen, dass sich Gamā'a al-Islāmiyya nach 1996 in eine Terroristengruppe verwandelt hatte.“ Bis 2001 war uns diese Entwicklung völlig entgangen»11.

Wenn es wahr ist, dass uns die Geschichte etwas lehren muss, muss man sich in diesem Zusammenhang an dem deutschen Militärstrategen Carl von Clausewitz orientieren, der in der berühmten Abhandlung „Über den Krieg“ schrieb: „Viele Informationen erhalten wir im Krieg.“ ist widersprüchlich, einige eindeutig falsch, die meisten etwas zweifelhaft. Unter diesen Umständen kann von einem Offizier eine gewisse Selektivität verlangt werden, die sich ausschließlich aus der Kenntnis der Männer und des Kontexts sowie einem guten Urteilsvermögen ergibt.“

Wenn es wahr ist, dass uns die Geschichte etwas lehren muss, muss man sich in diesem Zusammenhang an dem deutschen Militärstrategen Carl von Clausewitz orientieren, der in der berühmten Abhandlung „Über den Krieg“ schrieb: „Viele Informationen erhalten wir im Krieg.“ ist widersprüchlich, einige eindeutig falsch, die meisten etwas zweifelhaft. Unter diesen Umständen kann von einem Offizier eine gewisse Selektivität verlangt werden, die sich ausschließlich aus der Kenntnis der Männer und des Kontexts sowie einem guten Urteilsvermögen ergibt.“

Die jüngsten französischen Ereignisse passen perfekt in diesen analysierten Plan: Es werden enorme Informationen gesammelt, Geheimdienste verfügen über zahlreiche Daten, die sie tatsächlich nicht analysieren und daher Risiken für die soziale Sicherheit vermeiden können. Am Mittwoch, dem 7. Januar, stürmte um 11.30 Uhr ein Kommando bestehend aus zwei Personen aus dem islamisch-extremistisch-terroristischen Bereich in die Redaktion der satirischen Wochenzeitung Charlie Hebdo und verübte ein Massaker: zwölf Tote und elf Verletzte, vier davon schwer12. Nachdem wir die möglichen Täter aus dem Kern der DRPJ-Justizpolizei in Paris identifiziert und ihren historischen Hintergrund analysiert haben, wird uns bewusst, dass die beiden Täter, Said Kouachi und Chérif Kouachi, für die öffentlichen Kräfte nicht neu waren. Insbesondere befanden sie sich in zwei Datenbanken von US-Sicherheitsbehörden, einer in der streng vertraulichen Tide und einer in der Flugverbotsliste des Terrorist Screening Center (TSDB). Sogar einer der beiden war der italienischen Polizei bekannt, wie aus den Informationen des Innenministers Angelino Alfano an die Abgeordnetenkammer hervorgeht. Tatsächlich ist bekannt, dass Chérif Kouachi 18 Monate lang, von Januar 2005 bis Oktober 2006, in Frankreich inhaftiert war, weil er versucht hatte, in den Irak zu reisen, um sich einer islamischen Terrorzelle anzuschließen, von der angenommen wird, dass sie Teil der sogenannten irakischen Kette ist das 2011. Arrondissement von Paris. Die französische Justizministerin Christiane Taubira sagte dem Fernsehsender CNN, dass dieselbe Person auch am Dschihad im Jemen teilgenommen habe, einer Region, in der 2008 der andere Terrorist, Said Kouachi, wöchentlich mit den Al-Qaida-Kämpfern von Aqap trainierte. Im Jahr XNUMX wurde Chérif wegen terroristischer Vereinigung zu drei Jahren Haft verurteilt. Sehr bekannte Themen.

Ein Versagen also der französischen Geheimdienste und der Länder, die den islamischen Terrorismus bekämpfen wollen, ein neuer 11. September auf ganzer Linie, der mit einer gründlichen Analyse der verfügbaren Daten, insbesondere unter Berücksichtigung der Art und Weise, wie die Zeitschrift selbst, sicherlich vermieden worden wäre war unter strenger Überwachung gestanden, gerade um ihn vor möglichen fundamentalistisch-terroristischen Racheaktionen hinter der Veröffentlichung von Karikaturen mit Mohammed oder dem Islam im Allgemeinen zu schützen, ein Wunsch, der aus einer konkreten Gefahr resultierte, die durch den Anschlag im Jahr 2011 deutlich wurde, bei dem eine Bombe direkt im Inneren des Gebäudes explodierte Charlie Hebdo-Büros. Der Angriff vor wenigen Tagen ist nicht vergleichbar mit zeitgenössischen Terroranschlägen wie dem in Sydney am 15. Dezember 2014, bei dem nach einer Geiselnahme im Lindt Chocolate Café drei Menschen getötet wurden; oder Ottawa, 22. Oktober 2014, oder New York, am folgenden Tag. In all diesen Fällen handelte es sich um zufällige, ungezielte und vorsätzliche Angriffe, wie aus dem Angriff innerhalb der französischen Zeitschrift hervorgeht. Es handelte sich also um eine Art Strafkommando, das angesichts einer Beleidigung des Propheten Mohammed organisiert wurde – wie der in den Audio- und Videoaufzeichnungen zu hörende Ruf „Allah akbar“ zeigt – eine Aktion, die mit angemessener und präziser Vorgehensweise wahrscheinlich vermieden werden könnte Geheimdienstplanung auf Basis der Analyse der zahlreichen verfügbaren Informationen. Auch aus diesem aktuellen Fall stellen wir fest, dass die enorme und umfangreiche Menge an Informationen, die der Geheimdienst sammelt, nicht so wichtig ist wie eine eingehende Analyse dieser Masse, da er als informierte Agenten agiert und sich auch von Aussagen mutmaßlicher Terroristen inspirieren lässt – wie z Dies geschieht in der Regel in sozialen Netzwerken und fungiert somit als Geheimagent für Daten.

Nicolò Giordana

(Foto: Eröffnungsframe aus dem Film "Skyfall")

1D. Kahneman, Denken, schnell und langsam, Farrar, New York, 2011, S. 14.

2T.E. Lawrence, Siebenundzwanzig Artikel, 4, Praetorian Press, 2011.

3 F. Vitali, Das schwarze Gold der Daten, in Limes Italian Review of Geopolitics, Juli 2014, S. 30.

4 Edward Snowden, Chef von NSAgate, ehemaliger Agent der National Security Agency und Autor der Verbreitung der von der US-Agentur verwendeten Methoden.

5 Gruppe entstand aus dem britisch-amerikanischen Abkommen von 1946 zwischen den elektronischen Geheimdiensten der Vereinigten Staaten, Australiens, Kanadas, des Vereinigten Königreichs und Neuseelands. Dieses Bündnis würde eine gegenseitige Nicht-Spionage-Vereinbarung vorsehen, aber in Wirklichkeit gibt es Klauseln, die Ausnahmen zulassen. Ein Beispiel dafür ist der Entwurf einer Richtlinie des Direktors der NSA aus dem Jahr 2005, der mit der NSAgate veröffentlicht wurde und aus der er hervorgegangen ist dass es unter bestimmten Umständen ratsam und zulässig sei, befreundete Staaten auszuspionieren, wenn es im besten Interesse der Vereinigten Staaten sei.

6R. Gallagher, Wie geheime Partner die Überwachungsnetze der NSA erweitern, in The Intercept, 18.6.2014.

7 Siehe Exklusiv. Neue sizilianische Sonden „spionieren“ Europa und MO aus, in SiciliaInformazioni, 7.11.2013.

8 Vitali, cit., S. 35.

9 Der erste ist MI5, zuständig für interne Dienste, dann MI6, für externe Dienste, und das GCHQ.

10 T. Van Dongen, Wenn James Bond keine Zweifel hat, ist London in Gefahr, in Limes Italian Geopolitical Review, Juli 2014, S. 98.

11 Van Dongen, aa O., S. 101.

12 Siehe die Pressekonferenz des Pariser Staatsanwalts François Molins in „Die Polizei erklärt die Dynamik des Pariser Anschlags“, in www.internazionale.it