Der Mensch muss sich von Natur aus weiterentwickeln und kommunizieren.

Kommunikation ist einer der grundlegenden Aspekte im Wachstum eines Menschen und spiegelt sich in jeder Aktivität wider. Jede menschliche Aktivität erfordert Beziehungen, die durch Sprache jeglicher Art, mit allen Mitteln und Formen aufrechterhalten werden, unabhängig von der Aktivität selbst oder den verwendeten Kommunikationsmitteln. Die vom Menschen verwendeten Kommunikationsmittel haben sich im Laufe der Zeit weiterentwickelt und sind bis heute immer komplexer geworden, sodass der Mensch dank der Technologie über große Entfernungen und in Echtzeit kommunizieren kann.

Die Geheimhaltung der Kommunikation war schon immer ein grundlegender Faktor, der für den reibungslosen Ablauf menschlicher Aktivitäten notwendig ist. Um die Geheimhaltung zu gewährleisten, wurde die Kryptographie geboren, d. h. die Wissenschaft, die Methoden untersucht, um sicherzustellen, dass eine Nachricht nur vom autorisierten Empfänger gelesen werden kann. Dieses Bedürfnis war in Wirklichkeit bereits zu Zeiten der alten Römer zu spüren, als Julius Cäsar seine eigene Chiffre verwendete, die heute als „Cäsar-Chiffre“ bekannt ist, um seinen Truppen Befehle zu übermitteln.

Eine Verschlüsselung ist ein Werkzeug, das speziell zum „Verschlüsseln“ und „Entschlüsseln“ von Nachrichten mithilfe eines einfachen Algorithmus entwickelt wurde. Die Caesar-Chiffre, um nur ein Beispiel zu nennen, kann zur Verschlüsselung eines Textes verwendet werden, indem die zu verschlüsselnden Buchstaben um drei Positionen nach rechts „verschoben“ werden, und zwar auf diese Weise: Das Wort „HELLO“ wird zu „FLDR“ (am Anfang ein Bild zur Erklärung der „Bewegung“).

Durch das Zurückrücken um drei Stellen wird aus dem Kauderwelsch „FLDR“ wieder „HALLO“.

Offensichtlich scheint dieser Algorithmus heute sehr „anfällig“ zu sein und mit etwas Geduld auch von Hand und mit einfachen Computern leicht zu entziffern.

Aber lassen Sie uns einen Moment auf das Konzept des „anfälligen Algorithmus“ eingehen. Selbst anhand des gegebenen Beispiels lässt sich leicht verstehen, dass die Kryptographie in verschiedenen Militärkampagnen aller Zeiten eine wichtige Rolle gespielt hat.

Offensichtlich versuchen zwei Armeen im Krieg, Informationen voneinander zu stehlen, sowohl um die Strategien des Feindes vor der Schlacht vorherzusehen und zu vernichten, als auch um seine Bewegungen während der Schlacht zu entdecken. Um diesem Bedarf gerecht zu werden, wurde die „Kryptoanalyse“ geboren, dh eine Reihe von Methoden und Studien, um zu versuchen, die Nachricht zu entschlüsseln, ohne den „Schlüssel“ zu kennen.

Bezogen auf die Cäsar-Chiffre war der von Julius Cäsar verwendete „Schlüssel“ drei (zusammen mit der Richtung im oder gegen den Uhrzeigersinn) oder die Anzahl der Positionen für die „Bewegung“ der Buchstaben des Alphabets.

Daher gibt ein anderer Schlüssel einen anderen Text zurück. Das bedeutet, dass der Absender und der Empfänger denselben Schlüssel haben müssen, einer zum Verschlüsseln und Senden der Nachricht, der andere zum Entschlüsseln und Lesen.

Daraus ergibt sich eines der Hauptprobleme bei der Verwendung dieser Art von Algorithmus (symmetrische Kryptographie): die Verteilung des Schlüssels.

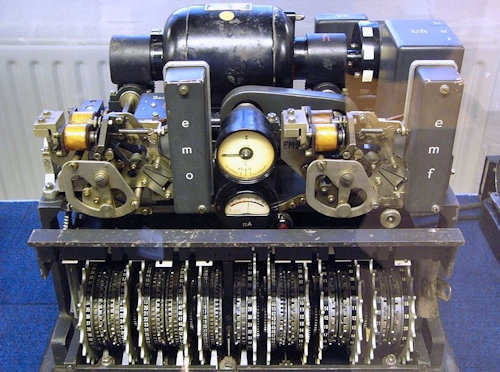

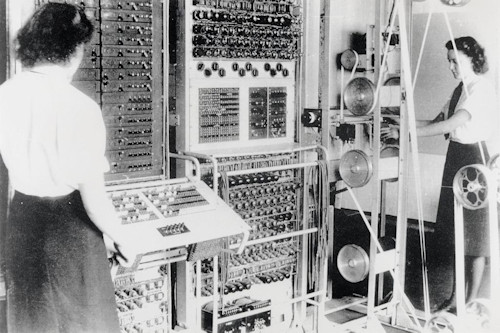

Das vielleicht berühmteste Beispiel der Kryptoanalyse, auf das wir uns beziehen können, ereignete sich während des Zweiten Weltkriegs, als Alan Turing die „Colossus“-Maschine entwickelte, einen sehr entfernten Verwandten moderner Computer, die mit der Enigma-Maschine (eigentlich ihrer Verfeinerung, d. h. den Lorenz SZ40 und SZ42) verschlüsselte Nachrichten entschlüsseln sollte.

Das vielleicht berühmteste Beispiel der Kryptoanalyse, auf das wir uns beziehen können, ereignete sich während des Zweiten Weltkriegs, als Alan Turing die „Colossus“-Maschine entwickelte, einen sehr entfernten Verwandten moderner Computer, die mit der Enigma-Maschine (eigentlich ihrer Verfeinerung, d. h. den Lorenz SZ40 und SZ42) verschlüsselte Nachrichten entschlüsseln sollte.

Es ist leicht zu verstehen, dass eine Armee durch Kryptoanalyse einen enormen und grundlegenden Vorteil erlangen kann, wenn es ihr gelingt, die Kommunikation des Feindes zu entschlüsseln.

In der Praxis kann es im Extremfall dazu kommen, dass der Feind keine Bewegung mehr macht oder im Geheimen eine Strategie ausarbeitet. Diese Möglichkeit, die Algorithmen zu „brechen“, die zur Gewährleistung der Geheimhaltung des Feindes eingesetzt werden, hat zu einem unaufhaltsamen Kampf zwischen Mathematikern geführt, zwischen denen, die versucht haben, immer komplexere Algorithmen zu entwickeln, und denen, die versucht haben, sie zu entschlüsseln. In dieser Zeit wurde tatsächlich die einzige perfekte Chiffre geboren, d. h. die einzige Chiffre, deren Sicherheit und Unverletzlichkeit mathematisch nachgewiesen wurde: das One Time Pad.

Die Vernam-Verschlüsselung, auch „One Time Pad“ (Einweg-Notizbuch) genannt, ist ein besonderer Verschlüsselungsalgorithmus, dessen Sicherheit 1949 von Claude Shannon, einem amerikanischen Ingenieur, der als Vater der Informationstheorie gilt, mathematisch nachgewiesen wurde.

Die Sicherheit des One Time Pad besteht genau dann, wenn:

- Der Schlüssel ist mindestens so lang wie der zu verschlüsselnde Text

- Der Schlüssel ist „wirklich zufällig“, d.h. Programme, die Zahlen generieren, sind nicht erlaubt. Dies liegt daran, dass die Software zum Generieren einer Folge von Zufallszahlen Algorithmen verwendet, die von einem „Startpunkt“ ausgehen.

Dieser Ausgangspunkt (der beispielsweise eine Zahl sein kann) bedeutet, dass die erzeugte Zahlenreihe nicht wirklich zufällig ist. Für einen Angreifer könnte es möglich sein, den „Startpunkt“ zu finden und mit dem gleichen Algorithmus alle zuvor generierten „Zufallszahlen“ erneut zu generieren. Aus diesem Grund wird Zahlengenerierungssoftware als „Pseudozufallszahl“ oder „Pseudozufallszahl“ bezeichnet.

- Der Schlüssel DARF nur einmal verwendet werden.

Dies führt zu Problemen, da es sehr schwierig ist, sehr lange Nachrichten auszutauschen, und sobald die „Pads“ fertig sind, muss ein wirklich zufälliger Schlüssel neu generiert und mit dem Empfänger ausgetauscht werden.

Um diese Einschränkungen zu überwinden, wurde die „asymmetrische Kryptographie“ entwickelt, die „Public-Key“-Verschlüsselungen verwendet.

Diese besondere Art von Algorithmus, der häufig für das Web und Echtzeitkommunikation wie Chats verwendet wird, sieht vor, dass einer Person zwei Schlüssel zugeordnet werden, einer rein persönlich (privat) und einer, der mit allen geteilt werden kann (öffentlich). Ein Gesprächspartner kann eine Nachricht mit dem öffentlichen Schlüssel des Empfängers verschlüsseln, aber nur der Empfänger kann die Nachricht lesen und sie dank seines eigenen „privaten Schlüssels“ entschlüsseln. Da alle Public-Key-Chiffrierungen ihre Sicherheit auf komplexen mathematischen Funktionen basieren, ist zum Entschlüsseln einer Nachricht ohne Kenntnis des Schlüssels eine viel höhere Rechenleistung erforderlich als bei derzeit auf dem Markt erhältlichen Maschinen, was sich als praktisch unmöglich erweist, auch wenn dies theoretisch machbar ist ein Brute-Force-Angriff (dh das Ausprobieren aller möglichen Kombinationen) oder die Verwendung eines Netzwerks von Computern, die gemeinsam versuchen, den Algorithmus durch seine mathematischen Schwachstellen zu zwingen.

Heutzutage ist die Verschlüsselung praktisch in jedem Moment unseres Lebens präsent, man denke nur an Websites, die das „HTTPS“-Protokoll zur Verfügung stellen, d. h. ein System zum Datenaustausch zwischen unserem Browser, dem Programm, mit dem wir im Internet navigieren, und die besuchte Website.

Ein weiteres Beispiel ist die Ende-zu-Ende-Verschlüsselung (zum Beispiel WhatsApp-Verschlüsselung), also ein Austauschsystem, das es nur interessierten Gesprächspartnern ermöglicht, den Inhalt der Kommunikation zu lesen. Bei der Ende-zu-Ende-Verschlüsselung kann nicht einmal der WhatsApp-Server selbst die lesen Inhalt der ausgetauschten Nachrichten. Es muss jedoch beachtet werden, dass es sich bei WhatsApp und anderen ähnlichen Anwendungen um Closed-Source-Anwendungen handelt, sodass die Öffentlichkeit keinen Einblick in die tatsächlichen Vorgänge hat, die die Anwendung ausführt.

Tatsächlich sollte daran erinnert werden, dass selbst wenn die Anwendung öffentlich als zuverlässig anerkannt wird, es kein Geheimnis ist, dass einige Regierungen interessierte Unternehmen auffordern könnten, Hintertüren (wörtlich „Hintertüren“, um Nachrichten lesen zu können) oder Protokolle wie das „Geisterprotokoll“ (d. h. ein „Geistergesprächspartner“, in diesem Fall die Regierung, die an der Konversation beteiligt ist, die Nachrichten mühelos lesen könnte) zu verwenden.

Es ist leicht zu erkennen, dass der Wettlauf um Technologien keine Bremsen kennt, und dies kann uns zu der Annahme verleiten, dass diese Chiffren im Laufe der Zeit dank immer leistungsfähigerer Rechenleistungen und Prozessoren „geknackt“ werden können, weshalb wir in Deckung gehen, indem wir sie aktualisieren Algorithmen oder die Schaffung neuer Algorithmen. Neue, immer widerstandsfähiger und sicherer.

Dieses „gegenseitige Verfolgen“ könnte jedoch dank einer neuen Technologie, die in den letzten Jahren auf den Markt kam, eine große Veränderung erfahren, die die Welt der Kommunikation und Kryptographie, oder besser gesagt des „Quantencomputings“, wirklich verändern könnte.

Der Quantencomputer ist ein neuartiger Prozessor, der die Prinzipien der Quantenmechanik nutzt, um Operationen auszuführen und Informationen zu verarbeiten. Tatsächlich verwendet der Quantencomputer, um zu funktionieren, nicht das gewöhnliche Bit, sondern das „Qubit“ oder „Quantenbit“. Das Qubit unterscheidet sich vom „klassischen“ Bit dadurch, dass es keine einfache „0“ oder „1“ ist, sondern die Informationen basierend auf dem Zustand des beobachteten Atoms kodiert.

Beispielsweise kann das gewöhnliche Bit durch den Münzwurf im klassischen „Kopf oder Zahl“-Verfahren dargestellt werden.

Das Ergebnis des Starts stellt „0“ oder „1“ dar, wodurch die Bits codiert werden.

Stellen Sie sich nun vor, Sie nehmen dieselbe Münze und lassen sie um sich selbst rotieren, und stellen Sie sich vor, dass die Münze niemals stehen bleibt. Die Münze wird zwei Zustände haben, die als binäre Information „0“ oder „1“ dargestellt werden können. Allerdings kann sich die gleiche Währung in „überlappenden Staaten“ befinden, d. h. die Staaten „0“ und „1“ können sich zu einer bestimmten Anzahl neuer Staaten verbinden.

Diese Kombination, d. h. das Prinzip der Überlagerung der Zustände, ermöglicht eine Erweiterung der Informationskodierung und damit eine exponentielle Erweiterung der Berechnungsmöglichkeiten.

Das Superpositionsprinzip ist das erste Postulat der Quantenmechanik. Es besagt, dass zwei oder mehr „Quantenzustände“ addiert (überlagert) werden können, wodurch ein gültiger Quantenzustand entsteht. Darüber hinaus ist jeder Zustand die Summe (Überlagerung) mehrerer Quantenzustände.

Ein „Quantenzustand“ oder „Quantenzustand“ ist die mathematische Darstellung eines physikalischen Systems, eines „Teils des Universums“ oder eines Phänomens, eines Untersuchungsgegenstandes.

Basierend auf den Prinzipien der Quantenmechanik wurden sehr komplexe Systeme gebaut, die präzise „Quantencomputer“ genannt werden.

Die erste Realisierung dieses Systems geht auf das Jahr 2001 zurück, als IBM den ersten 7-Qubit-Quantencomputer entwickelte.

2007 baute das Unternehmen „D-Wave Systems“ den ersten 16-Qubit-Quantencomputer.

Auch D-Wave Systems schuf 2011 mit dem „D-Wave One“, also einem 128-Qubit-Prozessor, den ersten Quantenprozessor, der auf den Markt kam.

Auch D-Wave Systems schuf 2011 mit dem „D-Wave One“, also einem 128-Qubit-Prozessor, den ersten Quantenprozessor, der auf den Markt kam.

Im Jahr 2013 wurde der „D-Wave Two“, ein 512-Qubit-Prozessor, produziert.

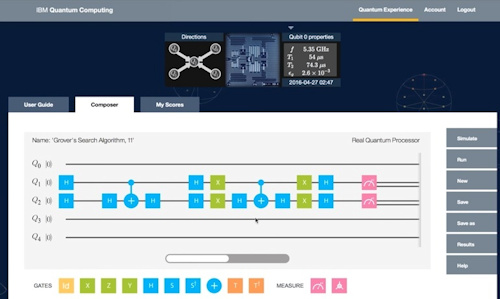

Zwischen 2016 und 2019 stellt IBM die sogenannte „Quantum Experience“ oder eine Plattform in der Cloud zur Verfügung, die Quantenprozessoren und Netzwerke bereitstellt.

Die beiden Plattformen (D-Wave und IBM) unterscheiden sich stark voneinander.

Im Detail besteht D-Wave Two aus supraleitenden Schaltkreisen.

Jeder Supraleiter stellt ein Qubit dar.

Das System wird auf einer Temperatur von -271 Grad Celsius gehalten.

Bei steigender Temperatur können sich die Elektronen mit gleicher Wahrscheinlichkeit sowohl im Uhrzeigersinn als auch gegen den Uhrzeigersinn um sich selbst drehen und so die für die Funktion des Quantencomputers notwendige Überlagerung von Zuständen erzeugen.

IBM Quantum Experience hingegen verfügt über eine mit der Cloud verbundene Infrastruktur, die es Ihnen ermöglicht, bis zu 5 Qubits zu programmieren und Ihre eigene Quantensoftware auf einem Quantenprozessor oder auf einem mit der Cloud verbundenen Simulator auszuführen. Die Quantum Experience ermöglicht die Erstellung von Quantensoftware mit bis zu 5 Zeilen „Code“, eine pro Qubit.

IBM Quantum Experience hingegen verfügt über eine mit der Cloud verbundene Infrastruktur, die es Ihnen ermöglicht, bis zu 5 Qubits zu programmieren und Ihre eigene Quantensoftware auf einem Quantenprozessor oder auf einem mit der Cloud verbundenen Simulator auszuführen. Die Quantum Experience ermöglicht die Erstellung von Quantensoftware mit bis zu 5 Zeilen „Code“, eine pro Qubit.

Es ist leicht zu erkennen, wie ein „Wettlauf zum Quantum“ begonnen hat, aber warum?

Der Hauptgrund für diesen Wettlauf um das „Quantenbit“ ist im Krieg, also der „Eroberung“ von Informationen vom Feind, zu suchen. Wer ein militärisches Interesse hat, versucht, die kryptografischen Systeme des Feindes zu „brechen“ und die enorme Rechenleistung des Quantencomputers scheint Wunder zu versprechen. Wie jede Technologie kann jedoch jedes Werkzeug sowohl vom Angreifer als auch vom Verteidiger genutzt werden.

Aber lassen Sie uns noch einmal auf die perfekte Chiffre zurückkommen, das One Time Pad.

Diese Verschlüsselung wird nicht häufig verwendet, da die Schlüsselverteilung ein Problem darstellt, das in einem normalen Computernetzwerk nicht einfach zu lösen ist. Wir gingen daher dazu über, die Möglichkeit zu untersuchen, das One Time Pad auf eine noch nie dagewesene Weise zu nutzen und dabei die gleichen Prinzipien der Quantenmechanik zu nutzen.

Im Jahr 2015 stellten zwei Forscher und Universitätsprofessoren (Geraldo A. Barbosa – University of Southern California und Jeroen van de Graaf – Universite de ´Montreal) ein System zur Erstellung und Verteilung des One Time Pad-Schlüssels vor, das das in a vorhandene „Rauschen“ ausnutzt Glasfaserkabel zum Durchgang des Photons.

Rauschen ist eine Störung, eine geringfügige Veränderung des Originalsignals.

Das Rauschen ist vollkommen zufällig, sodass es zur Erzeugung einer unbegrenzten Anzahl von Schlüsseln und auch zu deren einfacher Verteilung verwendet werden kann, wodurch die bisher vorgestellten One Time Pad-Probleme gelöst werden.

Auch für die Nutzung des One Time Pad wurde die sogenannte „Quantum Key Distribution“ oder QKD entwickelt. Durch die Quantenschlüsselverteilung ist es mithilfe der Prinzipien der Quantenmechanik möglich, Schlüssel zu generieren und auf sichere Weise zu verteilen, da jede Messung an einem Quantensystem seinen Zustand ändert (Unsicherheitsprinzip), was den Gesprächspartnern sofort auffallen würde Jemand versucht, den verteilten Schlüssel zu erfassen (und da die Messung geändert wird, wäre der „erfasste“ Schlüssel offensichtlich nicht der richtige).

Was Einsätze im militärischen Bereich betrifft, entwickeln sich die Szenarien ständig weiter.

Wenn China 2016 den ersten Satelliten, den Micius, zur Quantenkommunikation in die Umlaufbahn brachte, werden die Möglichkeiten dieser neuen Systeme auf der ganzen Welt untersucht.

Im Detail ist der Micius-Satellit (Name abgeleitet von einem alten chinesischen Philosophen) der erste experimentelle Satellit, der Teil eines viel größeren Projekts namens „QUESS“ (Quantum Experiments at Space Scale) ist, einem internationalen Forschungsprojekt auf dem Gebiet der Quantenphysik . Ziel des Projekts ist es, bis 2020 ein verschlüsseltes Quantennetzwerk zwischen Asien und Europa aufzubauen und dieses Netzwerk bis 2030 weltweit auszuweiten.

Das QUESS-Projekt zielt darauf ab, ein Netzwerk zu schaffen, das nicht nur „kryptografisch“ sicher, sondern auch unmöglich abzufangen ist. Dies ist dank eines anderen Prinzips der Quantenphysik möglich, das in der klassischen Physik nicht vorhanden ist: der „Verschränkung“.

Quantenverschränkung ist ein Phänomen, das unter bestimmten Bedingungen auftritt, bei denen ein Quanten-„Zustand“ nicht einzeln untersucht oder beschrieben werden kann, sondern nur als „Überlagerung von Zuständen“.

Daraus folgt, dass die Messung eines Zustands gleichzeitig auch den Wert der anderen bestimmt.

Einer Forschergruppe aus Glasgow ist es gelungen, die Verschränkung zweier Photonen zu fotografieren (Bild).

Dank dieses besonderen Phänomens konnte das QUESS-Projekt dank des Micius-Satelliten die erste Photonenteleportation durchführen. Das QUESS-Projekt befindet sich derzeit in der Entwicklung und trotz der Einschränkungen (das Netzwerk kann nicht bei Sonnenlicht genutzt werden) wurde 2016 der erste Videoanruf über das Quantennetzwerk durchgeführt. Daher könnte die Erlangung der Vormachtstellung in diesem Bereich einen enormen Vorteil gegenüber der Konkurrenz bedeuten.

Dank dieses besonderen Phänomens konnte das QUESS-Projekt dank des Micius-Satelliten die erste Photonenteleportation durchführen. Das QUESS-Projekt befindet sich derzeit in der Entwicklung und trotz der Einschränkungen (das Netzwerk kann nicht bei Sonnenlicht genutzt werden) wurde 2016 der erste Videoanruf über das Quantennetzwerk durchgeführt. Daher könnte die Erlangung der Vormachtstellung in diesem Bereich einen enormen Vorteil gegenüber der Konkurrenz bedeuten.

Angesichts der Rechenleistung von Quantencomputern und des realen Risikos, dem die derzeit verwendeten Chiffrierverfahren nicht widerstehen können, untersuchen Kryptologen Algorithmen, die speziell dafür entwickelt wurden, diesen extrem leistungsstarken Computern standzuhalten. Aus dieser Studie entstand der Begriff „Post-Quantenkryptographie“.

Es gibt jedoch Algorithmen, die einem Angriff eines Quantencomputers bereits standhalten können, wenn sie mit einem ausreichend langen Schlüssel verwendet werden.

Einer davon ist AES oder der Advanced Encryption Standard, der von der amerikanischen Regierung zum Schutz von als „streng geheim“ eingestuften Dokumenten verwendet wird, die von jedermann genutzt werden können und in zahlreichen Frameworks oder Paketen für Entwickler zum Erstellen von Software enthalten sind.

Verschiedene Unternehmen wie Microsoft und IBM stellen der breiten Öffentlichkeit auch Quantencomputersimulatoren zur Verfügung, um das Programmieren auf solchen Maschinen zu erlernen.

Microsoft hat außerdem eine spezielle Sprache namens „Q#“ (Q-Sharp) und Übungen namens „Katas“ veröffentlicht, um den Umgang mit dieser neuen Technologie zu erlernen.

Und Sie, sind Sie bereit für die Zukunft? …weil es tief im Inneren schon da ist!

Um mehr zu erfahren:

https://www.dwavesys.com/home

https://www.research.ibm.com/ibm-q/

https://docs.microsoft.com/en-us/quantum/language/?view=qsharp-preview

http://www.difesaonline.it/evidenza/cyber/difendersi-dai-computer-quanti...

http://www.difesaonline.it/evidenza/eventi/enigma-la-macchina-cifrante-c...ò-die-Ereignisse-der-2.Hauptversammlung

https://arxiv.org/abs/1406.1543

https://en.wikipedia.org/wiki/Q_Sharp

https://cloudblogs.microsoft.com/quantum/2018/07/23/learn-at-your-own-pa...

http://www.difesaonline.it/recensioni/andrew-hodges-alan-turing-storia-d...