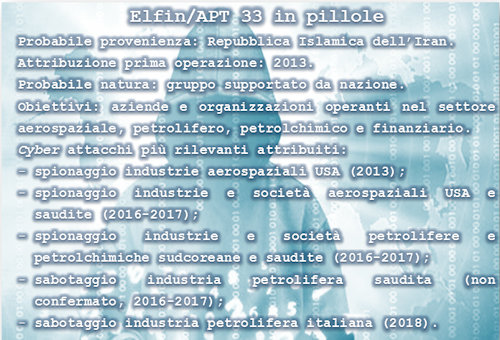

Elfin, „Elf“ auf Italienisch, ist der Codename, den das Computersicherheitsunternehmen Symantec einer Gruppe von Hackern gegeben hat, die vermutlich in irgendeiner Weise mit der Islamischen Republik Iran verbunden sind. Dieser Spitzname, der deutlich fesselnder ist als das anonyme Akronym APT 33, unter dem die betreffende Organisation allgemein bekannt ist, sollte nicht irreführen. Im Gegenteil, die Welle von Cyberangriffen, an der im vergangenen Dezember das italienische Unternehmen SAIPEM beteiligt war (ein italienisches Unternehmen, das Dienstleistungen für Unternehmen im Ölsektor anbietet – v. Artikel) zeigt, dass der Elf noch härter zuschlagen kann als je zuvor.

APT 33 hat eine Geschichte, die im Vergleich zu den Ereignissen anderer Cyber-Gruppen zwar relativ neu ist, aber sowohl im Hinblick auf die nachgewiesenen Angriffsmöglichkeiten als auch auf den Wert der betroffenen Ziele äußerst respektabel ist. Insbesondere verfolgen Cybersicherheitsforscher die Aktivitäten von Elfin seit 2013, schließen jedoch nicht aus, dass die Gruppe bereits einige Jahre zuvor ihre ersten Schritte in den Cyberspace unternommen hat. Analysten gehen davon aus, dass APT 33 an mehreren Kampagnen beteiligt ist, die hauptsächlich gegen Ziele in den USA, Saudi-Arabien, den Vereinigten Arabischen Emiraten, Katar und Südkorea durchgeführt werden. Dabei handelt es sich hauptsächlich um Unternehmen und Organisationen, die sowohl im militärischen als auch im zivilen Luft- und Raumfahrtsektor tätig sind. im Energiesektor, insbesondere im Hinblick auf Öl- und Petrochemieunternehmen, und im Finanzsektor.

Es ist zu beachten, dass APT 33 bisher auf zwei unterschiedliche Arten vorgegangen ist, abhängig von der Nationalität der Zielpersonen. Tatsächlich hat die Gruppe im Vergleich zu den US-amerikanischen und südkoreanischen Unternehmen hauptsächlich Cyberspionagekampagnen durchgeführt und stattdessen echte „zerstörerische“ Angriffe gegen Unternehmen und Organisationen mit Sitz im Nahen Osten gestartet (Blockierung von Unternehmensaktivitäten, Zerstörung von Daten). , Systemschäden usw.). Es handelt sich also um eine Gruppe mit beträchtlichen und vielfältigen Möglichkeiten zur Cyberoffensive, weshalb Experten davon ausgehen, dass sie aller Wahrscheinlichkeit nach von einer Nation unterstützt wird. Darüber hinaus wurden die Cyber-Fähigkeiten des Elfs im Laufe der Zeit immer weiter verfeinert, was zeigt, dass er über beträchtliche Personalressourcen verfügt, die kontinuierlich geschult und aktualisiert werden, sowie über finanzielle Ressourcen, die für die Entwicklung immer ausgefeilterer Angriffsvektoren erforderlich sind.

Insbesondere ist die von APT 33 am häufigsten verwendete Technik, um Zugriff auf Zielsysteme und Netzwerke zu erhalten, die folgende Speerfischen, d. h. durch das Versenden künstlicher und irreführender E-Mails an Personen, die bestimmte Positionen innerhalb der Zielorganisation innehaben (Führungskräfte, IT-Systemadministratoren, spezialisierte Techniker usw.). Diese betrügerischen Kommunikationen werden vom Elf auf eine besonders raffinierte Art und Weise konzipiert, so dass sie von den unglücklichen Menschen in den meisten Fällen als originell und von besonderem Interesse für die Erfüllung ihrer jeweiligen Pflichten angesehen werden. In Wirklichkeit verleiten sie den Benutzer zu bestimmten scheinbar legitimen Vorgängen, die stattdessen den Zugriff auf die Zielsysteme der von Elfin speziell vorbereiteten Software ermöglichen, den sogenannten Malware, unter Umgehung der Computersicherheitssysteme der Organisation.

Es hat sich gezeigt, dass die Gruppe ihre Angriffe durch die Entwicklung verschiedener Module durchführen kann Malware die miteinander interagieren und es APT 33 ermöglichen, illegale Aktionen durchzuführen, die vom Datendiebstahl über deren Zerstörung ohne Wiederherstellungsmöglichkeit bis hin zur vollständigen Blockierung der betroffenen Systeme reichen können. Konkret handelte es sich gerade bei der jüngsten Welle von Cyberangriffen, die SAIPEM betraf, um eine Variante des Malware bekannt als SHAMOON, bereits bei früheren Angriffen verwendet. Dieses Mal wurden nicht nur die Speicher der PCs und Server beschädigt, auf denen sich die Betriebssysteme befinden, die für deren Funktionieren unerlässlich sind, sondern es wurden auch alle anderen gespeicherten Daten gelöscht, ohne dass eine Wiederherstellung mit den derzeit bekannten Techniken möglich wäre. Kurz gesagt, die Malware „formatiert“ die Festplatten nicht nur, sondern überschreibt auch deren Inhalte mehrmals und folgt dabei präzisen Algorithmen, so dass es unmöglich ist, sie wiederherzustellen (in diesem Fall die Malware es ist definiert Wischer). Letztendlich kann SHAMOON nicht nur die momentane Blockade der Aktivitäten des betroffenen Ziels feststellen, sondern es kann auch die Datenwiederherstellung und den normalen Betrieb erheblich erschweren.

Im Gegensatz zu ähnlichen früheren Angriffen, aus den ersten Analysen der Variante von Wischer In neuerer Zeit hat sich herausgestellt, dass die Operation durch eine „aktive“ Rolle der menschlichen Komponente oder durch die Ausführung manuell gegebener Anweisungen durchgeführt wurde. Dies deutet darauf hin, dass der „zerstörerischen“ Phase des Angriffs ein massiver Diebstahl vertraulicher Daten vorausging, die vor möglichen versehentlichen Schäden geschützt werden mussten. In diesem Zusammenhang ist anzumerken, dass SAIPEM in diesem Zeitraum an einigen Verhandlungen über die Vergabe wichtiger Aufträge im Gebiet des Persischen Golfs durch den saudischen Ölkonzern ARAMCO beteiligt ist (der in der Vergangenheit bereits stark von ähnlichen Cyberangriffen betroffen war). Handelt es sich also um Wirtschaftsspionage oder Sabotage? Oder beides? Und knüpfen die Zwecke an bloßen kommerziellen Wettbewerb an oder zielen sie auf das Scheitern der Verhandlungen zum Nachteil einer bestimmten Partei ab? Das sind Fragen, auf die vorerst niemand eine Antwort geben kann, die über die Hypothese hinausgeht. Schließlich wird die Untersuchung dadurch erschwert, dass der Angriff seinen Ursprung in Indien gehabt haben dürfte. Allerdings könnte es sich tatsächlich um einen Versuch handeln, die Hackergruppe zu täuschen, eine Taktik, die in der Landschaft gut geplanter und ausgefeilterer Cyberangriffe sehr häufig angewendet wird.

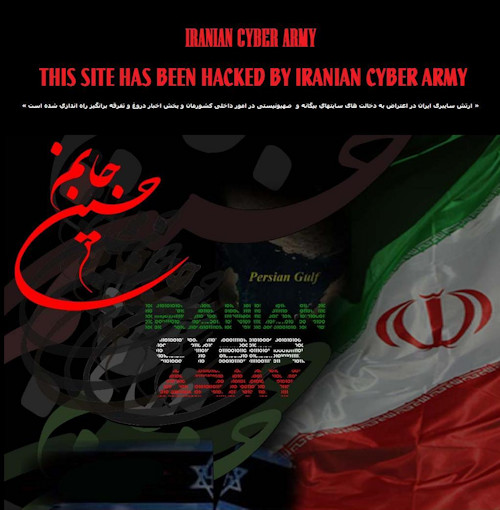

In diesem unklaren Kontext glauben Analysten, dass APT 33 in irgendeiner Weise mit dem Iran verbunden ist. Abgesehen von angemessenen allgemeinen Überlegungen zur Fähigkeit, die Urheberschaft der Cyberangriffe zuzuordnen und ihre Urheber festzustellen, gibt es nach Ansicht von Analysten stichhaltige Beweise für genaue Verbindungen zwischen Elfin und dem von der iranischen Regierung kontrollierten Nasr-Institut und wiederum mit der iranischen Cyber-Armee (einer anderen Hackergruppe) verbunden. Andererseits stimmen die Ziele der Cyberkampagnen von APT 33 perfekt mit bestimmten Aspekten der iranischen Außenpolitik überein, und auch der Zeitpunkt, zu dem einige „zerstörerische“ Angriffe verübt wurden, fällt mit bestimmten Momenten politischer Spannungen zusammen, die zwischen der Islamischen Republik und der Islamischen Republik aufgetreten sind Länder beteiligt. Viele weitere Hinweise ergaben sich aus der Untersuchung von i Malware Mitarbeiter der Gruppe würden die These unterstützen, dass diese Organisation im Auftrag Irans agieren würde. Schauen Sie sich zum Beispiel die neue Variante des an Wischer Es wurde ein Fragment eines Programmiercodes isoliert, der, wenn er auf dem Bildschirm angezeigt wird, eine Passage aus dem Koran auf Arabisch materialisiert (siehe Bild).

Genauer gesagt sollte APT33 nach Ansicht einiger als Teil des ehrgeizigen Entwicklungsprogramms für sowohl defensive als auch offensive Cyberfähigkeiten betrachtet werden, das der Iran nach dem bekannten Cyberangriff auf das Kernkraftwerk Natanz im Jahr 2010 ins Leben gerufen hat (v. Artikel). Wahrscheinlich erkannte der Iran unter diesen Umständen das wahre Potenzial des Cyberkriegs und vor allem seine dramatischen Auswirkungen in der „realen“ Welt. Es war eine besonders schmerzhafte Lektion, aber offensichtlich war es auch ein Wendepunkt. Seitdem hat Iran in relativ wenigen Jahren ausgefeilte Cyber-Fähigkeiten implementiert, die zunächst stark unterschätzt und teilweise sogar mit einer gewissen Verachtung betrachtet wurden.

Genauer gesagt sollte APT33 nach Ansicht einiger als Teil des ehrgeizigen Entwicklungsprogramms für sowohl defensive als auch offensive Cyberfähigkeiten betrachtet werden, das der Iran nach dem bekannten Cyberangriff auf das Kernkraftwerk Natanz im Jahr 2010 ins Leben gerufen hat (v. Artikel). Wahrscheinlich erkannte der Iran unter diesen Umständen das wahre Potenzial des Cyberkriegs und vor allem seine dramatischen Auswirkungen in der „realen“ Welt. Es war eine besonders schmerzhafte Lektion, aber offensichtlich war es auch ein Wendepunkt. Seitdem hat Iran in relativ wenigen Jahren ausgefeilte Cyber-Fähigkeiten implementiert, die zunächst stark unterschätzt und teilweise sogar mit einer gewissen Verachtung betrachtet wurden.

Es ist gut, sich noch einmal an die extreme Undurchsichtigkeit des Cyberspace zu erinnern, einer Dimension, in der einzelne Hacker, Geheimdienste, die Streitkräfte, Gruppen politischer Aktivisten, einschließlich terroristischer oder subversiver Gruppen, sowie kriminelle Organisationen operieren, die dank der Cyberkriminalität stellen jedes Jahr Millionen von Dollar in Rechnung. Darüber hinaus kooperieren einige dieser Subjekte in vielen Fällen mehr oder weniger bewusst miteinander und tragen so dazu bei, dass die Cyber-Realität äußerst mehrdeutig und gefährlich wird. Eines ist sicher: Unabhängig davon, ob es sich um eine Verbindung zum Iran handelt oder nicht, ob es sich um eine Gruppe von Söldner-Hackern oder Staatsbeamten oder Militärs und nicht um politische Aktivisten handelt, hat APT 33 durch den Angriff im vergangenen Dezember nicht nur seine damit verbundenen taktischen Ziele erreicht auf den konkreten Bedarf zugeschnitten, sondern auch eine präzise Warnung an die ganze Welt gerichtet: Der Elf ist böse und in der Lage, kritische private und öffentliche Infrastrukturen, die wirksamer verteidigt werden sollten, „hart zu treffen“. Kurz gesagt, Elfin hat sich definitiv zu den gefährlichsten Hackergruppen der Welt gezählt, was auf keinen Fall zu unterschätzen ist!

Zum Schluss noch ein paar Fragen. Diesmal scheint es so zu sein Wischer hat manuell gegebene Anweisungen befolgt, aber was würde passieren, wenn es in Zukunft autonom handeln und sich der Kontrolle des Angreifers entziehen würde? Die Verbreitung von Cyberwaffen, deren Gefahr immer wieder jemand nicht erkennt (vielleicht weil sie den Wert, den Computerdaten in der heutigen Zeit haben, nicht verstehen kann), ist ein von Difesaonline immer wieder hervorgehobenes Problem, das von Difesaonline jedoch noch nicht angemessen angegangen wird den entsprechenden Institutionen. Und wenn APT 33 tatsächlich mit dem Iran in Verbindung steht, warum gehören dann angesichts der anhaltenden Spannungen zwischen den jeweiligen Regierungen nicht auch Israelis zu den Zielen eklatanter Angriffe wie des jüngsten? Es ist vielleicht eine Frage der Abschreckung, wenn man bedenkt, dass die Israelis auf diesem Sektor wahrscheinlich am weitesten fortgeschritten sind (v. Artikel)? Ist es derselbe Grund, warum Elfin US-Ziele nicht „anschlägt“? Wenn dies der Fall wäre, wäre es der Beweis dafür, dass selbst im kybernetischen Raum die beste Strategie, sich zu verteidigen, darin besteht, zu zeigen, dass man zum Gegenangriff fähig ist.

Nachdem man die oberflächlichen politischen Heucheleien überwunden hat, wäre es wahrscheinlich angebracht zuzugeben, dass im Rahmen einer wirksamen kybernetischen Sicherheitsstrategie die Cyber-Abschreckung mindestens das gleiche Gewicht haben sollte wie Cyber-Verteidigungsmaßnahmen.

Hauptquellen:

https://www.fireeye.com/blog/threat-research/2017/09/apt33-insights-into...

https://attack.mitre.org/groups/G0064/

https://www.ts-way.com/it/weekly-threats/2018/12/28/weekly-threats-n-42-...

https://www.symantec.com/blogs/threat-intelligence/shamoon-destructive-t...

https://www.zdnet.com/article/shamoons-data-wiping-malware-believed-to-b...

https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/shamoon-atta...

https://www.reuters.com/article/iran-cyber/once-kittens-in-cyber-spy-wor...

https://www.cybersecurity360.it/nuove-minacce/saipem-attacco-di-cyber-sa...

www.google.it/amp/s/www.wired.com/story/iran-hacks-nuclear-deal-shamoon-...

www.milanofinanza.it/amp/news/saipem-possibile-commessa-offshore-da-saud...