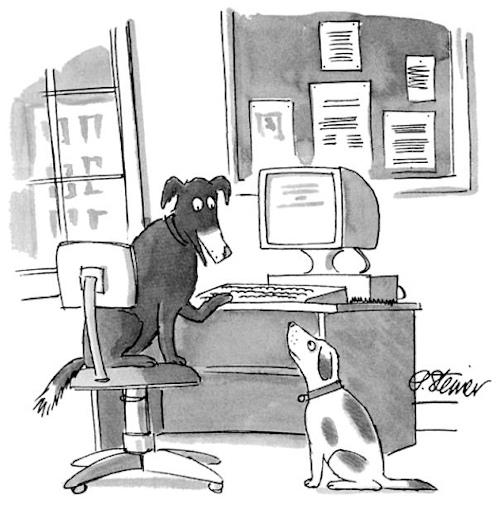

Es ist 23 Jahre her, dass Peter Steiner den berüchtigten Cartoon veröffentlichte „Im Internet weiß niemand, dass du ein Hund bist“ im „The New Yorker“, in dem er auf beredte und einfache Weise die Herausforderungen im Zusammenhang mit der Online-Identität veranschaulicht und teilweise vorwegnimmt.

Heutzutage kämpfen viele Organisationen immer noch damit, das Rätsel zu lösen, ob diejenigen, die online auf Informationen zugreifen, sprichwörtlich sind „Hund im Internet“, das heißt, wenn „Sie sind die, für die sie sich ausgeben, und geben nicht vor, jemand anderes zu sein“.

Die Folgen dessen, was zu einem echten Krieg geworden ist, sind erheblich: Jahr für Jahr ist die Identität weiterhin der am häufigsten ausgenutzte Angriffsvektor im Cyberspace.

Das größte Problem? Ganz einfach: die Passwort, gegen die ständig verstoßen wird und die trotz allem weiterhin von allen Menschen auf der ganzen Welt genutzt wird, unabhängig davon, ob es sich um Unternehmen oder Einzelpersonen handelt Allesamt gewürzt mit chronischer Sturheit oder Unwissenheit über keinen weiteren Schutz, wie etwa die Verwendung von Lösungen mit mehreren Authentifizierungsfaktoren. Dieses letzte Phänomen trifft leider außerordentlich auf Unternehmen zu.

Die Hackerwelt folgt Techniken und Dynamiken ähnlich der Industrie, wo Angebot und Nachfrage den Preis eines Produkts bestimmen. Sie können den Code eins kaufen ausbeuten Noch nicht bekannt, die Liste der Benutzername e Passwort von egal wo gestohlen, einzelne Kreditkartennummern gesichert, noch mindestens ein paar Tage gültig usw. Kurz gesagt, ein fantastischer Markt, auf dem Sie einfach durch die Verschleierung Ihrer Identität tolle Geschäfte machen können!!!

Daraus ergeben sich Phänomene wie „Credential Stuffing“, das auf zwei der schwächsten Knoten einer gesamten Sicherheitskette basiert: Menschen und ihre Passwort.

Das Konzept „Verwenden Sie nicht dasselbe Passwort auf mehreren Websites“ ist bekannt. Das hören wir oft und jetzt sogar noch mehr, selbst wenn wir uns auf einer neuen Website registrieren. Aber wie viele Menschen nutzen diese Vorsichtsmaßnahme tatsächlich?

Offensichtlich sprechen wir hier nicht von Profis, die einen Manager einsetzen Passwort oder ähnliche Mechanismen. Wir müssen an die breite Öffentlichkeit denken, die aus IT-Sicht noch nicht so weit fortgeschritten ist. In diesem Zusammenhang ist es sehr wahrscheinlich, dass dasselbe verwendet wird Passwort auf mehr als zwei Seiten.

Durch die Ausnutzung dieser intrinsischen Schwachstelle ist ein Angreifer darauf spezialisiert, Kombinationen von zu finden Benutzername e Passwort gültig. Der erste Schritt besteht darin, sich einzukaufen Dunkles web ein Archiv von Benutzername e gestohlene Passwörter. Mit dieser Datenbank in Ihren Händen probieren Sie alle Kombinationen auf verschiedenen Websites aus und suchen nach Personen, die dieselbe Kombination mehrmals verwendet haben login, oft eine E-Mail-Adresse und das Gleiche Passwort. Das Endergebnis ist ein Destillat aus Benutzername e Passwort Gültig für soziale Medien, E-Mail-Dienste und E-Commerce, deren Wert sehr hoch ist, zusätzlich zu der Tatsache, dass es sich bei den verwendeten Anmeldeinformationen sehr oft um Unternehmensdaten handelt. Hier ist also die Verwendung desselben Passwort Auf mehreren Websites werden persönliche Informationen weit über die „saubere“ Website hinaus preisgegeben.

Die Herausforderung mit Passwort, kombiniert mit anderen unzureichenden Authentifizierungsmethoden, hat sich mit der Einführung von verstärkt Cloud. Der Grund? Ganz einfach: der Aufstieg der Cloud In Kombination mit der explosionsartigen Zunahme mobiler Geräte, die diese Funktion intensiv nutzen, erfolgt der Zugriff auf Daten zunehmend außerhalb dessen, was früher als Netzwerk einer Organisation galt, für das leider weiterhin Sicherheitskontrollen traditioneller Sicherheit eingesetzt werden.

Und hier kehren wir zum Ausgangspunkt zurück „In der Cloud lautet die erste Frage, die ein System beantworten muss: „Sind Sie der, für den Sie sich ausgeben?“ Vergessen wir nie: „Authentifizierung ist der „Schlüssel“ zum Zugang zu jeder Cloud-Ressource und, wie ich gerne sage, Authentifizierung ist das Herzstück jeder Infrastruktur und stellt die Juwelen der Familie dar, die es um jeden Preis und mit allen Mitteln zu verteidigen gilt .

Angesichts eines ständig wachsenden Phänomens wird die biometrische Identifizierung von vielen als das unmittelbarste System zur Zugangsverwaltung angesehen, das gleichzeitig einigermaßen sicher und einfach genug für diejenigen ist, die sich ausweisen müssen.

Apples Einführung von berühren ID Bereits im Jahr 2013 wurde die Fingerabdruckerkennung als neuer Authentifizierungsfaktor definiert und kommerziell über Smartphones vertrieben.

Apples Einführung von berühren ID Bereits im Jahr 2013 wurde die Fingerabdruckerkennung als neuer Authentifizierungsfaktor definiert und kommerziell über Smartphones vertrieben.

Heutzutage sind Fingerabdrucksensoren auf Smartphones und Laptops im Angebot, und auch die Gesichtserkennung ist auf dem Vormarsch. Neben Gesicht und Finger sind heute mit Iris, Stimme und Herzschlag drei weitere biometrische Modalitäten auf dem Markt, die sich durchsetzen. Mittlerweile haben sich Apple und große Hersteller wie Microsoft, Lenovo, Samsung, LG und Fujitsu bei der Integration biometrischer Sensoren in Geräte angeschlossen.

Aus Sicht der Authentifizierung sind die Auswirkungen des „Konsumerisierungs“-Phänomens der Biometrie bedeutsam: Anstatt einen Benutzer zur Eingabe einer Dateneingabe zu verpflichten Passwort oder fügen Sie ein ZeichenMithilfe der Biometrie kann ein Gerät einen Benutzer einfach „erkennen“. Bei richtiger Konfiguration kann dieses System zu authentifizierungsfreien Erlebnissen führen Passwort die viel einfacher zu verwenden sind als andere Technologien.

In der Cloud, wo Benutzer sofortigen, bedarfsgesteuerten Zugriff auf Anwendungen und Daten erwarten, bieten biometrische Daten die Möglichkeit, die Authentifizierung zu vereinfachen und gleichzeitig die Sicherheit zu verbessern. Datenschutz und Sicherheit. Es ist kein Zufall, dass die Biometrie der Branche dabei hilft, Benutzereinschränkungen zu überwinden, die die Einführung der Authentifizierung der ersten Generation behindert haben, und so zu einer stärkeren Akzeptanz sicherer Authentifizierungstools auf dem gesamten Markt führt.

Allerdings sind nicht alle biometrischen Daten gleich und einige Technologien und Konfigurationen können erhebliche Sicherheitsrisiken mit sich bringen Datenschutz sowie regulatorische und Compliance-Herausforderungen. Diese Risiken müssen angegangen werden, um biometrische Faktoren verantwortungsvoll und sicher einzusetzen.

Der Kern des Problems liegt in der Tatsache, dass sich biometrische Technologien nach zwei Grundprinzipien unterscheiden:

⦁ Die Zuverlässigkeit der Geräte unabhängig von den unterschiedlichen Authentifizierungsmethoden, also Gesicht, Fingerabdruck, Iris etc. Der Markt ist in diesem Zusammenhang sehr vielfältig und es gibt Lösungen, die sehr zuverlässig sind, andere aber deutlich weniger zuverlässig. Zwei Faktoren müssen immer berücksichtigt werden:

- Falschakzeptanzrate (FAR) was angibt, wie oft das biometrische System die biometrischen Daten der falschen Person akzeptiert;

- Falschrückweisungsrate (FRR) Dies gibt an, wie oft das biometrische System die biometrischen Daten der richtigen Person ablehnt.

⦁ Die unterschiedliche Art und Weise, wie biometrische Systeme entworfen und eingesetzt werden, kann einen erheblichen Einfluss darauf haben, ob sie die Sicherheit verbessern können. Datenschutz oder nicht.

Ein wichtiger Unterschied zwischen biometriebasierten Authentifizierungsmethoden und anderen Authentifizierungslösungen besteht darin, dass letztere z Passwort e Zeichen, kann geändert oder widerrufen werden. Das bedeutet, dass es im Falle eines Diebstahls oder einer Kompromittierung immer eine ziemlich einfache Möglichkeit gibt, eine neue Lösung zu veröffentlichen und das Problem zu beheben.

Im Gegensatz dazu ist die Biometrie dauerhaft und daher kann die unbeabsichtigte Offenlegung biometrischer Daten Folgen haben, die schwieriger zu korrigieren sind als eine einfache Passwort verletzt. Aus diesem Grund muss jede Implementierung biometrischer Daten äußerst sorgfältig erfolgen, um die Möglichkeit zu minimieren, dass beispielsweise der Fingerabdruck oder das Gesicht einer Person kompromittiert werden könnte.

Um Cyber-Risiken zu mindern, regulatorische Anforderungen zu erfüllen und den Zugriff auf Ressourcen auf einfache und sicherere Weise zu gewährleisten, ist eine Authentifizierung zunehmend notwendig, die die Identität der Benutzer vor Bedrohungen und indirekt auch ihre Privatsphäre schützt.

Der Einsatz biometrischer Daten als Authentifizierungsmechanismus kann Unternehmen bei richtiger und standardkonformer Umsetzung einen höheren Schutz ihrer Identität ermöglichen, als dies heute noch durch den Einsatz von Passwörtern der Fall ist.

Es bleiben noch einige Fragen und viele Zweifel im Zusammenhang mit der Verwendung biometrischer Daten als Authentifizierungsmethode bestehen:

⦁ Wo werden die biometrischen Daten gespeichert?

⦁ Wo wird der biometrische Abgleich durchgeführt?

⦁ Ist die Biometrie der einzige Faktor, der zur Authentifizierung erforderlich ist?

⦁ Wie werden biometrische Informationen geschützt?

Wir lassen die Antworten vorerst in der Schwebe, mit dem Versprechen, uns bald eingehender mit ihnen zu befassen.

Foto: Web / US Air Force / US Air National Guard